信息來源:比特網(wǎng)

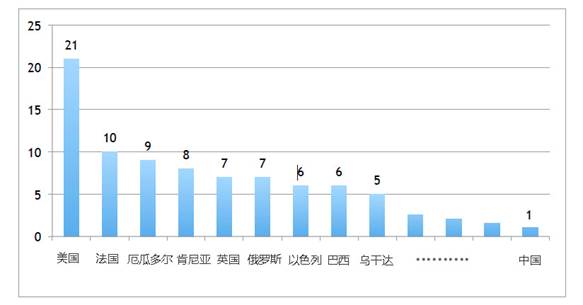

卡巴斯基實驗室率先發(fā)現(xiàn)了一系列使用合法軟件開展的“隱形”針對性攻擊�����,波及全球40個國家超過140家包括銀行��、電信和政府機構(gòu)等組織����,大多數(shù)受害者位于美國��、法國����、厄瓜多爾、肯尼亞��、英國和俄羅斯等西方國家���,然而中國也位列其中���。

受攻擊組織的地理分布趨勢

攻擊中使用的軟件包括使用廣泛的滲透測試攻擊以及管理攻擊����,同時還包括用于Windows任務自動化的PowerShell框架���。這種攻擊不會在計算機磁盤上釋放惡意軟件文件,而是隱藏在內(nèi)存中�。該攻擊技術(shù)能夠躲避白名單技術(shù)的檢測,同時幾乎不會給取證分析人員留下任何證據(jù)或惡意軟件樣本����,以進行分析。攻擊者會在受感染系統(tǒng)中停留一段時間以確保收集�����,并在系統(tǒng)重啟后清除所有痕跡����。

在2016年末,多家位于獨聯(lián)體的銀行聯(lián)系卡巴斯基實驗室�����,聲稱在他們的服務器內(nèi)存中發(fā)現(xiàn)了一種名為Meterpreter的滲透測試軟件。這種軟件現(xiàn)在經(jīng)常被用于惡意目的���,并且不應該在這些服務器中出現(xiàn)�?����?ò退够鶎嶒炇覚z測后發(fā)現(xiàn)這些Meterpreter軟件中的代碼包含一些合法PowerShell腳本和其他應用程序��。這一攻擊整合了惡意代碼���,能夠隱藏在內(nèi)存中運行�,盜竊手機系統(tǒng)管理員密碼�,讓攻擊者可以遠程控制受攻擊系統(tǒng)。罪犯實施攻擊的目的似乎是要訪問金融交易流程�����。

目前尚不清楚這起攻擊的幕后元兇����。攻擊中使用了開源的漏洞利用程序代碼,常用的Windows工具以及未知域名,所以很難判斷到底是哪個網(wǎng)絡(luò)攻擊組織實施的攻擊�����,也無法判斷是否是多個攻擊組織共同發(fā)起的攻擊�����。攻擊手段最相似的已知網(wǎng)絡(luò)攻擊組織為GCMAN 和 Carbanak����。

攻擊中使用的工具讓分析攻擊詳情變得更為困難���。通常進行事故響應的常規(guī)步驟是調(diào)查人員對攻擊者在網(wǎng)絡(luò)中留下的攻擊痕跡和樣本進行分析����。攻擊者在硬盤中留下的可以長期保存�,但是隱藏在內(nèi)存中的攻擊痕跡在計算機重啟后就會消失。幸運的是���,在這次攻擊事件中���,我們的專家及時截獲到了攻擊。

卡巴斯基實驗室首席安全研究員Sergey Golovanov表示:“現(xiàn)在的攻擊者會盡量隱藏自己的攻擊行為,讓攻擊檢測和事故響應變得更為困難��。這正是反取證技術(shù)和基于內(nèi)存的惡意軟件的最新趨勢�。所以,內(nèi)存取證對于分析惡意軟件及其功能非常重要�����。在這次攻擊事件中�����,攻擊者使用了所有可用的反取證技術(shù)��,顯示了網(wǎng)絡(luò)罪犯可以不使用惡意軟件文件�,就可以從網(wǎng)絡(luò)中成功竊取數(shù)據(jù),并且利用合法和開源工具進行攻擊�,讓攻擊定性變得幾乎不可能”

目前這些攻擊者仍然活躍,所以需要警惕�,只能在內(nèi)存、網(wǎng)絡(luò)和注冊表中檢測這類攻擊��?��;赮ara規(guī)則的惡意文件檢測技術(shù)對此類攻擊無效���。

該攻擊的第二階段是利用獨特的技巧從ATM機中竊取資金����,相關(guān)詳情將在于2017年4月2日-6日召開的安全分析專家峰會上��,由Sergey Golovanov和Igor Soumenkov進行演示�����。

卡巴斯基實驗室的產(chǎn)品能夠成功檢測使用上述攻擊策略和技巧實施的攻擊行動�。更多有關(guān)這次攻擊的詳情以及取證分析Yara規(guī)則詳情,請參閱Seurelist.com上的相關(guān)博文��?����?ò退够閳蠓湛蛻暨€可以獲取更多關(guān)于這次攻擊的技術(shù)詳情以及感染痕跡等內(nèi)容����。

對抗GCMAN或Carbanak這樣的網(wǎng)絡(luò)攻擊組織所發(fā)起的攻擊�����,需要安全專業(yè)人員的特殊技術(shù)。2017年安全分析專家峰會期間����,卡巴斯基實驗室的頂級安全專業(yè)人員將舉辦獨家培訓,幫助安全人員檢測和分析復雜的針對性攻擊��。