信息來源:FreeBuf

RSA大會開始的第一天迎來了三個seminar�,其中要數(shù)CSA的最引人關(guān)注�����,這從等候入場的隊伍之長中可見一斑。

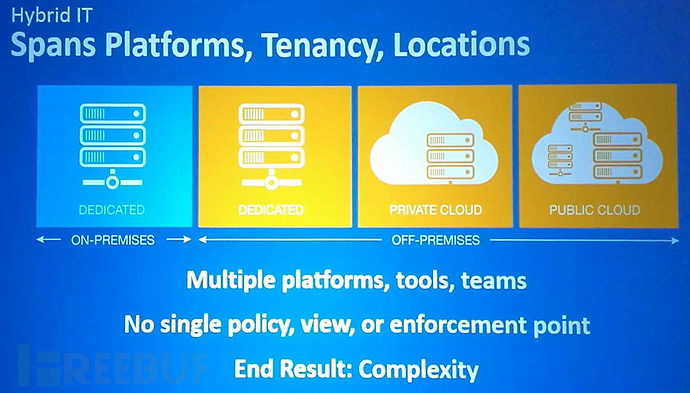

企業(yè)不僅接受了云計算更形成了混合云

云計算已然落地����,這一點相信沒有人會有異議。公有云方面����,AWS在2016年的凈營收為437.41億美元,未來十年將是亞馬遜在云計算業(yè)務(wù)上的收獲期��;私有云方面�,VMWare的2016年年收入超過70億美元,同比增長9%���。國內(nèi)則以華為���、華三和眾多創(chuàng)業(yè)公司研發(fā)基于Openstack的云平臺在占領(lǐng)越來越多的市場�。

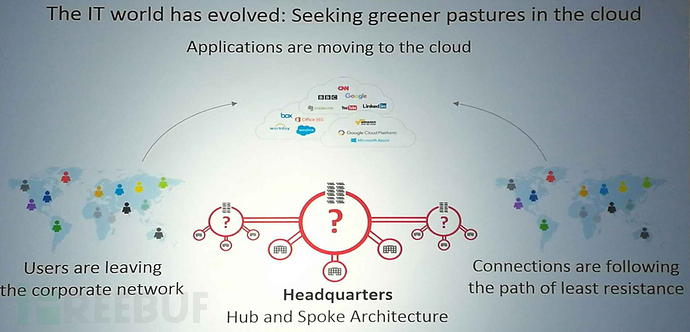

可以看到�,北美近年來的一個顯著趨勢是,不僅僅是個人��,甚至連SMB(小型和中型企業(yè))�����,也都越來越能夠接受公有云的應(yīng)用�����,例如員工使用Office 365�����、Salesforce和Box等公有云的SaaS服務(wù)作為企業(yè)的各項應(yīng)用系統(tǒng)��。更進一步�����,企業(yè)除了公有云����,可能還部署了私有云,然后將這些不同類型的云環(huán)境和IT環(huán)境進行連接���,形成了混合云�。

隨之而來的是各類安全威脅��,例如數(shù)據(jù)所有權(quán)造成的信任問題�����,混合云/公有云所在區(qū)域與辦公地點間的數(shù)據(jù)傳輸安全問題�,以往企業(yè)安全管理規(guī)章如何適用于云端,諸如此類�。

云安全與傳統(tǒng)安全技術(shù)結(jié)合的化學(xué)反應(yīng)

解決這些問題的思路通常會有兩個方面:技術(shù)維度和管理維度。美國在云安全的這兩方面走得都比較快����,從今天的seminar能看到一些方向。

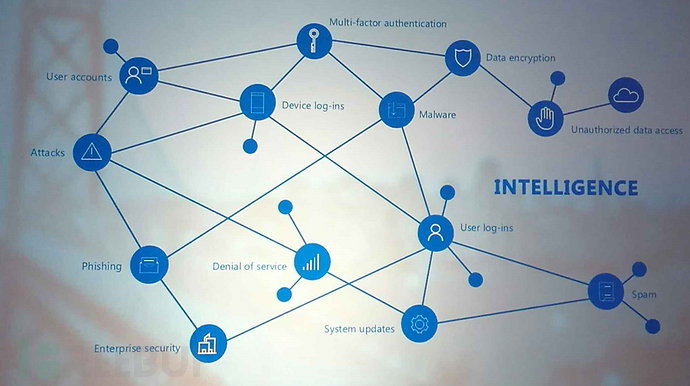

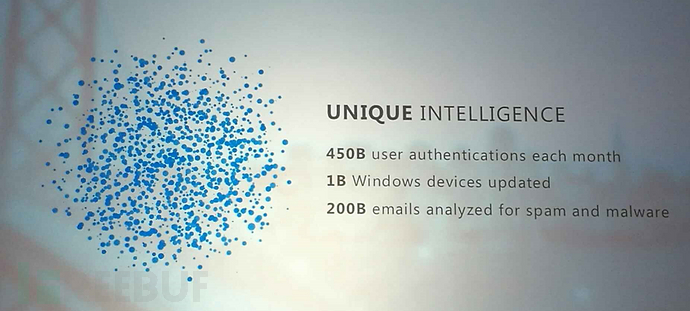

先談技術(shù)的融合�����,本質(zhì)而言,云計算是一種工作模式的變革�,技術(shù)層面幾乎可以與傳統(tǒng)的IT設(shè)施對應(yīng)。那么在實現(xiàn)云計算系統(tǒng)安全時����,必然會融合多種不同維度的安全技術(shù)。例如��,云計算天然是部署在CSP側(cè)��,安全機制可以與很多Sec-aaS服務(wù)(例如威脅情報服務(wù))結(jié)合���。微軟提到在一些針對行業(yè)客戶的定向攻擊中����,Azure通過終端和云端的各類型數(shù)據(jù)進行關(guān)聯(lián)���,分析可疑行為�,可以找到潛在的惡意攻擊模式�,產(chǎn)生針對攻擊者的威脅情報,將相應(yīng)安全策略下發(fā)到客戶所在的其他行業(yè)客戶的應(yīng)用����,從而將未知的未知威脅轉(zhuǎn)換成了已知的未知威脅��。

可以說���,微軟的云計算平臺支撐了大量的威脅情報產(chǎn)生��,而這些威脅情報進一步在很多Sec-aaS應(yīng)用中扮演了重要的角色�����。

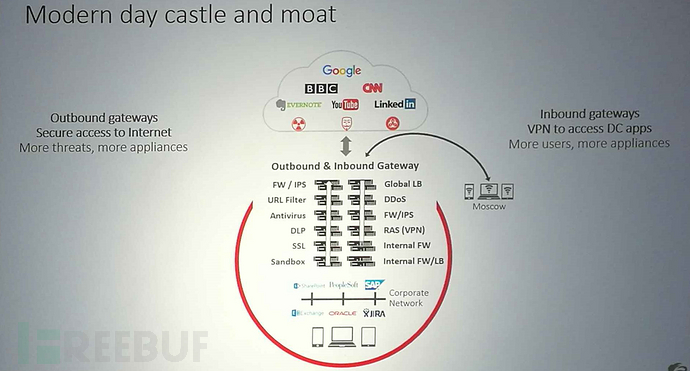

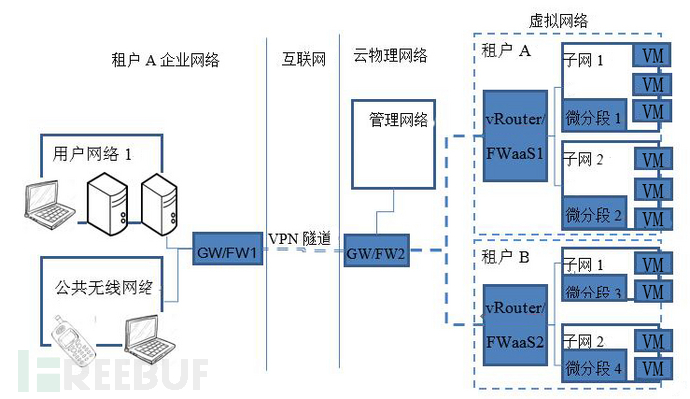

其次���,從架構(gòu)和運營模式上來看����,私有云與傳統(tǒng)IT環(huán)境差別不大��,所以私有云安全常常是將安全設(shè)備進行虛擬化防護東西向流量��,或加入租戶等直接放置于南北向��,如圖所示�。

但混合云和公有云與企業(yè)網(wǎng)絡(luò)結(jié)合后,管理會存在很多不可視�����、不可控的問題。隨著北美市場公有云的興起���,基于云訪問的安全代理(Cloud Access Security Brokers��,CASB)也成為這幾年云安全的熱點�����,如Zscalar每年都準(zhǔn)備了砸硬件設(shè)備的show��,按照今年會場布置來看���,應(yīng)該不會意外的。

CASB成為混合云模式下的安全運維解決方案之一

CASB可以使企業(yè)總部和多個分支機構(gòu)都通過統(tǒng)一的方式訪問公有云的服務(wù)�����,而訪問請求��,會經(jīng)過客戶側(cè)或云端的CASB控制端��,經(jīng)過訪問控制����、業(yè)務(wù)審計等安全操作后��,進而訪問云端應(yīng)用�����。

從Zscalar�����、Skyhigh等公司的發(fā)展來看,應(yīng)該說CASB在北美是有市場的�����,不過中國的公有云和SaaS還處于發(fā)展階段���,CASB在國內(nèi)還有很長的路要走����。

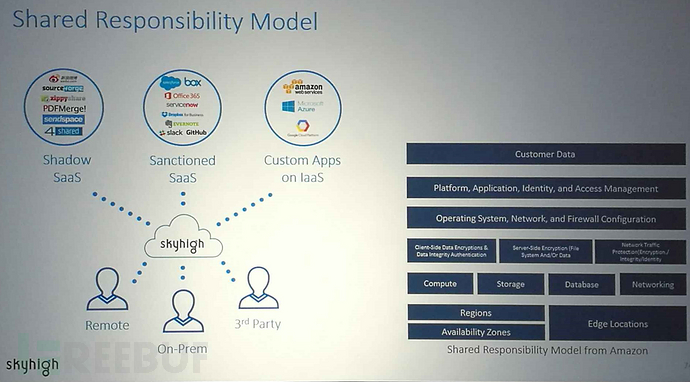

此外��,混合云�、BYOD等造成IT環(huán)境變得異構(gòu)��、復(fù)雜和不易控制�����,給安全運維帶來了很大的挑戰(zhàn)����,如圖所示��。

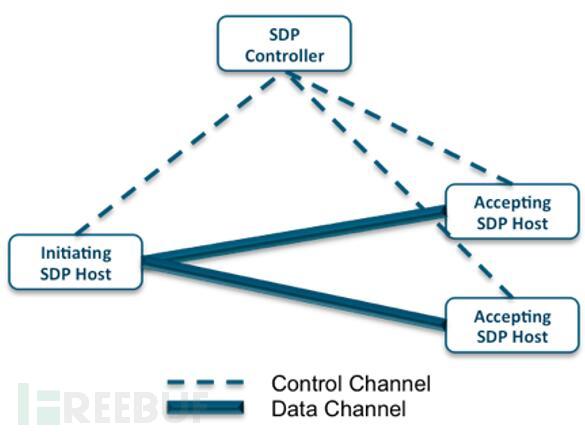

軟件定義邊界(SDP�����,見下圖)近年來作為CSA重點推動的一個安全架構(gòu)和協(xié)議��,目標(biāo)是在這樣的環(huán)境中實現(xiàn)軟件化和集中化的統(tǒng)一訪問控制系統(tǒng)��。

從業(yè)界反響來看這是一項有意義的工作��,今天Cryptzone公司(一家從事SDP比較知名的公司�����,它將SDP成功應(yīng)用于云服務(wù)和工控系統(tǒng))的產(chǎn)品VP Jason Garbis在演講中提到以往的TCP/IP應(yīng)用總是先連接后認(rèn)證����,而SDP則是先認(rèn)證后連接���,訪問控制的主體不是難以理解和運維的IP地址,而是訪問行為的主體和客體����,所以SDP特別適用于大規(guī)模、動態(tài)系統(tǒng)的網(wǎng)絡(luò)管理��,Jason認(rèn)為SDP具備簡單�����、安全和動態(tài)的特點���,超越了傳統(tǒng)的訪問控制方法;但不可否認(rèn)SDP遠還沒有達到成熟和被認(rèn)可的階段��,它目前處于標(biāo)準(zhǔn)制定和驗證階段���,而Cryptzone正是SDP工作組中的活躍成員�����。

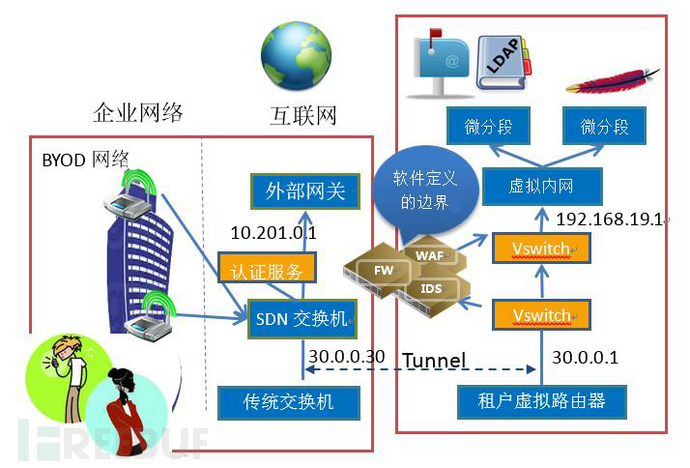

綠盟在SDP方面也做了大量的探索性工作����,我們也實現(xiàn)了一個nativeSDP的原型系統(tǒng)。當(dāng)然業(yè)界也有觀點認(rèn)為SDP存在accept host和inithost插件開發(fā)和部署開銷��,“簡單”只是相對而言的��,SDP更多的給大家?guī)砹怂伎迹涸瓉碓L問控制也可以做到軟件定義的��,例如我們在前兩年CSAsummit的時候就展示了用SDN實現(xiàn)BYOD訪問控制的方法��,如圖所示����。有意思的是,Zscalar的CEO Jay Chaudhry在演講的時候把他們的CASB訪問控制也說成了SDP:因為安全策略可以在云端被定義����,也適用于多種混合環(huán)境。

云計算雖然在很多理念和架構(gòu)上與傳統(tǒng)IT設(shè)施類似��,但資源租用的概念使得安全運營存在多方關(guān)系���,也會引出如責(zé)權(quán)劃分的話題���。

例如��,數(shù)據(jù)由誰來防護�,如何防護等��。在這點上��,微軟的演講中也提到了去年歐盟提出的通用防護規(guī)定GDPR可以平衡安全性和隱私性��,實現(xiàn)云端數(shù)據(jù)管理的合規(guī)性�����。

此外��,在安全運營方面的責(zé)權(quán)劃分����,Skyhigh的StevenWard認(rèn)為應(yīng)該做到分享責(zé)任(shared responsiblity)�����。

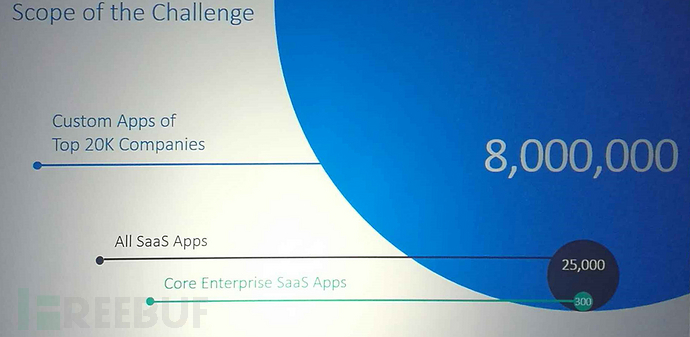

例如CASB廠商應(yīng)該實現(xiàn)行為識別和規(guī)則的映射機制�����,并有一個團隊實現(xiàn)常見的映射,但即便這樣只能完成常見關(guān)鍵應(yīng)用����,可能只有300個;而客戶所面對的是2.5萬個SaaS應(yīng)用和其他2萬個公司的800萬個應(yīng)用��,這些應(yīng)用只能由客戶通過CASB的工具自行實現(xiàn)映射識別和控制����。當(dāng)然前提是CASB廠商所提供的映射工具足夠智能足夠簡單,而用戶足夠有能力實現(xiàn)這個映射����。

RSA 2017在云安全方面更多的是強調(diào)需要落地

總體而言,今年的RSA大會在云安全方面沒有給我們帶來太多技術(shù)方面的驚喜����,也許因為云安全市場處于比較充分競爭的階段,客戶所需要的不是眼前一亮�,而是要真刀真槍地解決所面臨的云計算安全問題;但隨著云基礎(chǔ)設(shè)施與客戶業(yè)務(wù)的進一步結(jié)合��,出現(xiàn)了很多新的應(yīng)用場景,催生了新的安全解決方案和產(chǎn)品���。北美市場的一些新的動態(tài)�,也給我們帶來了有益的啟發(fā)�����。