信息來源:企業(yè)網(wǎng)

如果物聯(lián)網(wǎng)制造商不能確保其設備的絕對�,對數(shù)字經(jīng)濟的潛在影響將是毀滅性的。

在2016年第四季度,以物聯(lián)網(wǎng)(IoT)設備為目標和源頭的攻擊活動開始占據(jù)新聞頭條。不安全的物聯(lián)網(wǎng)設備成為威脅實施者眼中唾手可得并可輕松利用的成熟果實��。眾所周知����,部分設備甚至被用作僵尸��,針對選定的目標發(fā)起DDoS攻擊����。

例如,臭名昭著的Mirai 僵尸網(wǎng)絡對網(wǎng)絡攝像頭和家庭路由器等不安全物聯(lián)網(wǎng)設備中的登錄漏洞進行攻擊利用����,并且發(fā)起了迄今為止已知的規(guī)模最大的DDoS攻擊����。除了被用于拒絕服務攻擊���,被攻破的物聯(lián)網(wǎng)設備還可用于窺探他人����、勒索所劫持設備���,或者被利用作為攻擊該IoT設備所連接的網(wǎng)絡滲透的敞口����。

接下來的內(nèi)容是根據(jù)這過去兩年2015與2016年所收集的有關物聯(lián)網(wǎng)威脅進行對比分析與得出的一些有意思的結果�。

這些數(shù)據(jù)揭示的第一件事是特定攻擊向量激增,而其他攻擊向量則相應地驟減��。深入分析這些數(shù)據(jù)可以發(fā)現(xiàn)網(wǎng)絡罪犯繼續(xù)充當高度專注的機會主義者���。例如����,我們發(fā)現(xiàn)針對家庭路由器和網(wǎng)絡攝像頭已知漏洞發(fā)起的攻擊活動顯著增多��。此類攻擊活動增長和持續(xù)的原因是制造商未能迅速發(fā)布補丁或更新以修復已知問題。

其中一些漏洞是固件的問題����,其涉及多個制造商生產(chǎn)的成千上萬臺設備。目前���,創(chuàng)建并交付補丁的難度很大����,因為大部分設備缺乏適當?shù)母?/span>新機制���。手動更新的難度也很高(如果不是不可能),通過自動化系統(tǒng)更新大量部署的設備這個事情也比較罕見���。

目前���,以物聯(lián)網(wǎng)設備為目標的罪犯成功地利用已知漏洞,比如與默認用戶名��、密碼和靜態(tài)代碼后門等關聯(lián)的漏洞���。除了這些過分簡單化的設備入口登錄�,還可通過其他快速可用的方法(默認密碼除外)對物聯(lián)網(wǎng)設備進行滲透利用,例如為了實現(xiàn)與IoT設備連接與通信的代碼不規(guī)范造成的漏洞���。

問題越來越嚴重���。市場中充斥著物聯(lián)網(wǎng)制造商生產(chǎn)的非常不安全的設備。除了可能被輕易攻破��,數(shù)以百萬計的物聯(lián)網(wǎng)設備“被停用”或“變磚”�,從而導致消費端求助過載。

物聯(lián)網(wǎng)設備呈現(xiàn)的風險模型內(nèi)的挑戰(zhàn)是影響的一個方面���。即使網(wǎng)絡罪犯有可能侵入到聯(lián)網(wǎng)智能牙刷�,不會關注我們多久刷一次牙齒的����。但是如果牙刷連接到家庭網(wǎng)絡或者甚至一部手機 —— 該手機連接到同樣的家庭網(wǎng)絡,再通過家庭網(wǎng)絡連接我的公司網(wǎng)絡 —— 那么可以假設消費者物聯(lián)網(wǎng)設備漏洞會產(chǎn)生更深遠的后果���。

然而��,更大的影響與商業(yè)���、工業(yè)和醫(yī)療物聯(lián)網(wǎng)設備有關�。這些設備數(shù)量眾多��、型號各異��,例如計量表����、泵、儀表�、工業(yè)控制系統(tǒng)、庫存管理���、以及自動化生產(chǎn)車間。應特別關注的焦點是連接到關鍵基礎設施或超鏈接環(huán)境(例如聯(lián)網(wǎng)建筑或智慧城市)的項目�。

如果物聯(lián)網(wǎng)制造商不能確保其設備的絕對安全,對數(shù)字經(jīng)濟的潛在影響可能是毀滅性的��。若不引起警惕���,關鍵服務中斷的事件是很有可能發(fā)生的���,從而導致消費者在購買聯(lián)網(wǎng)設備時猶豫不決。因為目前存在漏洞的物聯(lián)網(wǎng)設備越來越普遍���,我們預測針對物聯(lián)網(wǎng)設備的攻擊將繼續(xù)投機取巧并變得更加復雜物聯(lián)網(wǎng)通信和數(shù)據(jù)采集鏈中的漏洞會被更多的利用�。

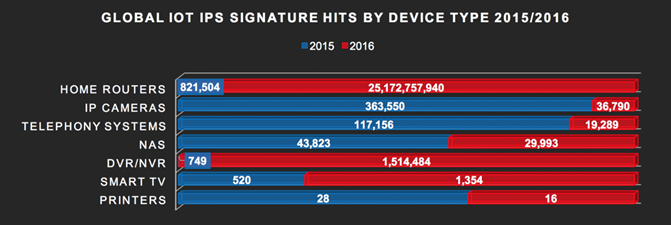

讓我們開始先看一下基于IoT物聯(lián)網(wǎng)的IPS特征攻擊數(shù)據(jù),并將2015年和2016年的數(shù)據(jù)進行對比��。

下面的圖表具有以下共同特征:

· IPS簽名由已知物聯(lián)網(wǎng)漏洞和目標組成

· 一般分類由不同類型物聯(lián)網(wǎng)設備提供

· 數(shù)據(jù)收集是基于2015與2016年兩年全球數(shù)據(jù)收集的角度進行的��,

· --- 因為最小值和最大值之間的差異很大�,所以X軸使用以10為底的對數(shù)刻度

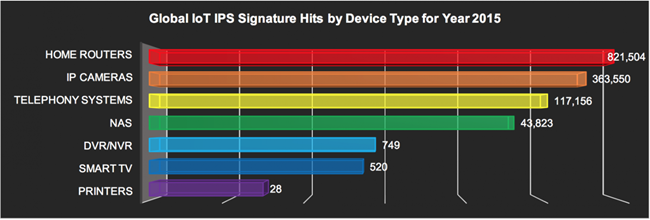

圖 1:全球范圍受攻擊的 IoT設備 (按設備類型統(tǒng)計)— 2015年

從上面的圖表中我們可以看到家庭路由器在2015年引發(fā)了大部分物聯(lián)網(wǎng)IPS特征攻擊,將近820,000次���。排在其后的依次是由網(wǎng)絡攝像頭�、電信系統(tǒng)����、網(wǎng)絡附屬存儲(NAS)系統(tǒng)引發(fā)的特征攻擊。通過比較可以發(fā)現(xiàn)�,數(shù)字錄像機/網(wǎng)絡錄像機(DVR/NVR)、智能電視����、以及打印機引發(fā)次數(shù)相對較少。

以下數(shù)字從地域(美洲地區(qū);歐洲��、中東和非洲地區(qū);亞太地區(qū))角度對該數(shù)據(jù)進行分解:

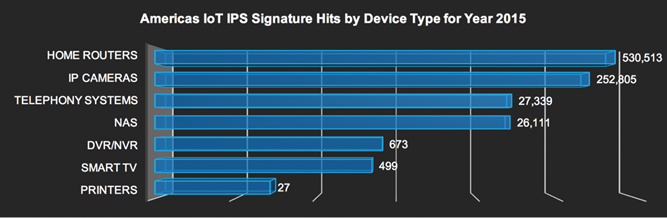

圖 2:美洲地區(qū)受攻擊的 IoT設備 (按設備類型統(tǒng)計)— 2015年

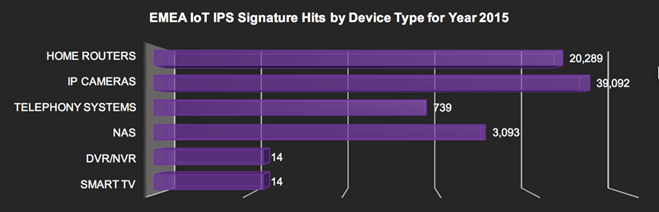

圖 3:歐洲、中東和非洲地區(qū)受攻擊的 IoT設備 (按設備類型統(tǒng)計)— 2015年

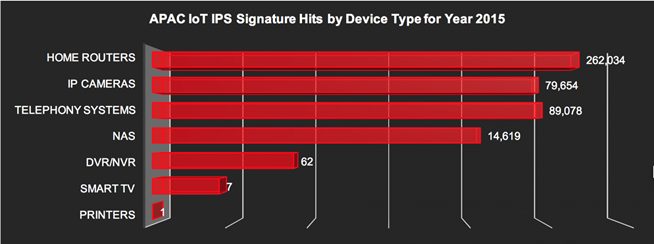

圖 4:亞太地區(qū)受攻擊的 IoT設備 (按類型統(tǒng)計)— 2015年

2016年IPS特征檢測數(shù)據(jù)匯總時采用相同的物聯(lián)網(wǎng)設備列表���,如下所示:

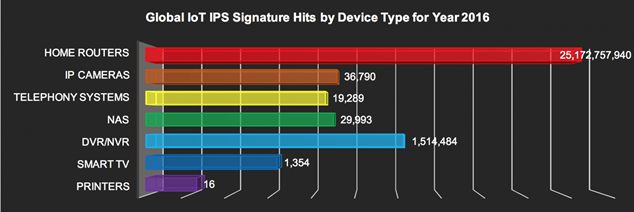

圖 5:全球范圍受攻擊的IoT設備 (按設備類型統(tǒng)計)— 2016年

正如你所看到的�,家庭路由器在2016年繼續(xù)吸引了大多數(shù)IPS特征攻擊�。而且攻擊次數(shù)成指數(shù)級增加(3000多次冪),達到250多億次����。在這張圖表中可以看出其他一些差異,比如針對數(shù)字錄像機/網(wǎng)絡錄像機(DVR/NVR)的攻擊次數(shù)增加2000倍以上����,而針對智能電視的攻擊次數(shù)幾乎翻了三倍。有趣的是����,針對網(wǎng)絡附屬存儲(NAS)系統(tǒng)、網(wǎng)絡攝像頭����、電信系統(tǒng)�、以及打印機的攻擊次數(shù)均大幅減少,乘法因數(shù)范圍從-1.5 到約 -10次冪���。

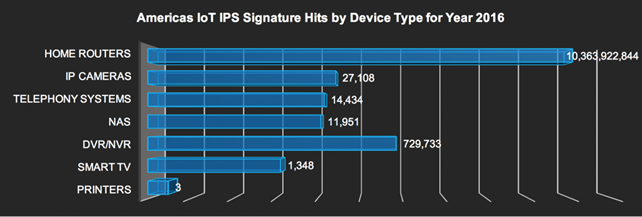

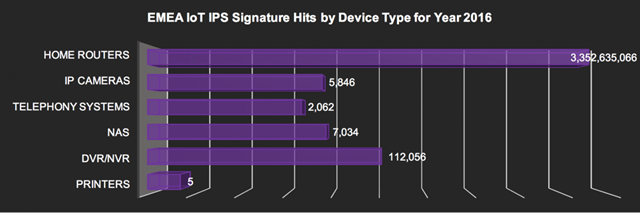

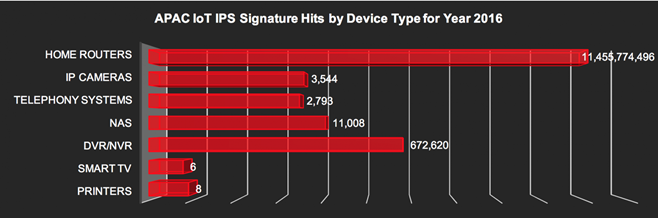

從地域(美洲地區(qū);歐洲��、中東和非洲地區(qū);亞太地區(qū))角度對2016年數(shù)據(jù)進行分解的結果顯示如下:

圖 6:美洲地區(qū)受攻擊的 IoT設備(按設備類型統(tǒng)計)— 2016年

圖 7:歐洲���、中東和非洲地區(qū)受攻擊的IoT設備 (按設備類型統(tǒng)計)— 2016年

圖 8:亞太地區(qū)受攻擊的 IoT設備(按設備類型統(tǒng)計)— 2016年

如果并排比較這兩年的數(shù)據(jù)��,我們可以更清晰地看到2016年針對部分物聯(lián)網(wǎng)設備的攻擊次數(shù)相比2015年有了指數(shù)級增長����。

圖 9:全球范圍受攻擊的 IoT設備 (按設備類型統(tǒng)計)— 2015年/2016年并列比較

需要注意的是上面的圖表中并不包括臭名昭著的 Mirai 在2016年9月發(fā)起的僵尸網(wǎng)絡攻擊����。這些圖表只是簡單追蹤針對物聯(lián)網(wǎng)設備的正常威脅流量的增加或減少。

是什么導致針對家庭路由器的攻擊次數(shù)大幅增加��,針對其他物聯(lián)網(wǎng)設備的攻擊在2015年和2016年有何不同�?是部署的物聯(lián)網(wǎng)設備數(shù)量越來越多嗎?我們有發(fā)現(xiàn)新的攻擊技術或漏洞嗎? 我們下回繼續(xù)這個話題�。