信息來(lái)源:hackernews

據(jù)卡巴斯基安全實(shí)驗(yàn)室消息�����,黑客通過(guò)新型惡意軟件 “ATMitch” 采用“無(wú)文件攻擊”方式���,一夜之間成功劫持俄羅斯 8 臺(tái) ATM 機(jī)竊走 80 萬(wàn)美元。

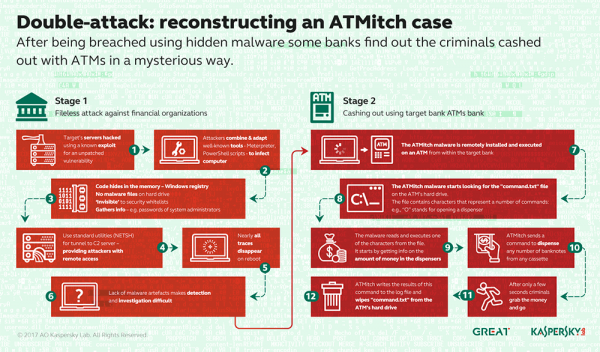

這起網(wǎng)絡(luò)劫持事件成功引起了安全專家的注意���,他們?cè)诜治鲩]路電視錄像時(shí)發(fā)現(xiàn)一名男子至 ATM 機(jī)旁并未與機(jī)器交互即可獲取現(xiàn)金���。據(jù)悉,受影響銀行的安全團(tuán)隊(duì)并未發(fā)現(xiàn)任何惡意軟件入侵跡象�����,唯有一家目標(biāo)銀行表示曾在 ATM 中發(fā)現(xiàn)兩份入侵日志:

“Take the Money Bitch!”

“Dispense Success.”

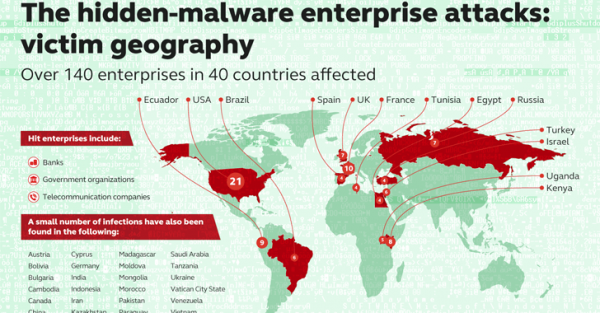

卡巴斯基 2017 年 2 月就 “ATMitch” 惡意軟件發(fā)布分析報(bào)告表示,黑客曾利用惡意軟件 ATMitch 攻擊 140 家機(jī)構(gòu)����,其中包括銀行、電信公司與 40 余家政府單位�����。

銀行安全團(tuán)隊(duì)表示����,他們不僅發(fā)現(xiàn) Microsoft 域控制器( DC )的物理內(nèi)存中存在其代碼副本�,還發(fā)現(xiàn)黑客將惡意代碼直接注入受感染內(nèi)存中與惡意軟件一同在 RAM 系統(tǒng)中運(yùn)行。目前卡巴斯基安全專家已將該此類惡意軟件標(biāo)記為 MEM:Trojan.Win32.Cometer 與 MEM:Trojan.Win32.Metasploit�。

近期,在圣馬丁舉行的卡巴斯基安全分析高峰會(huì)期間���,安全專家 Sergey Golovanov 和 Igor Soumenkov 提供了兩家俄羅斯銀行 ATM 機(jī)被黑客攻擊的進(jìn)一步調(diào)查��。安全專家表示����,該惡意軟件首次在俄羅斯和哈薩克斯坦被發(fā)現(xiàn)���。攻擊者通過(guò) SSH 隧道連接 ATM 機(jī)��、安裝惡意代碼�,并指示 ATM 機(jī)分配現(xiàn)金。由于惡意軟件 ATMitch 利用機(jī)器現(xiàn)有的合法工具遠(yuǎn)程發(fā)送命令以分配資金�,所以只需幾秒即可快速運(yùn)行,致使清空 ATM 機(jī)而不留痕跡����。

安全專家強(qiáng)調(diào),為避免觸發(fā)警報(bào)�����,攻擊者在 ATM 上鉆出高爾夫球大小的洞孔�����,通過(guò)物理方式訪問(wèn) ATM 機(jī)面板獲取鈔票����。

研究人員提醒設(shè)備制造商與銀行,黑客已橫跨俄羅斯和歐洲銀行對(duì)其采取 “ATM 電鉆攻擊”��。目前不能確定攻擊 ATM 機(jī)背后的具體犯罪團(tuán)伙,但他們注意到攻擊使用的源代碼中包含俄語(yǔ)內(nèi)容���。此外��,卡巴斯基發(fā)現(xiàn)該黑客組織使用的技術(shù)方法與網(wǎng)絡(luò)犯罪團(tuán)伙 Carbanak 和 GCMAN 存在相似之處����。

原作者:Pierluigi Paganini ��, 譯者:青楚 ��,審核:狐貍醬

本文由 HackerNews.cc 翻譯整理�����,封面來(lái)源于網(wǎng)絡(luò)��。

轉(zhuǎn)載請(qǐng)注明“轉(zhuǎn)自 HackerNews.cc ” 并附上原文鏈接�。