信息來源:比特網(wǎng)

近期��,一場爭奪物聯(lián)網(wǎng)設(shè)備控制權(quán)的“戰(zhàn)爭”正在激烈進行中,盡管參與者眾多��,但只有2大家族“脫穎而出”:Mirai的剩余僵尸,以及名為“Hajime”的新型蠕蟲家族�����。

去年10月,研究人員首次發(fā)現(xiàn)Hajime蠕蟲����。與Mirai(Linux.Gafgyt)相似����,該蠕蟲同樣利用未采取保護措施的設(shè)備(遠(yuǎn)程登錄端口處于打開狀態(tài)并使用默認(rèn)密碼)進行傳播。事實上�,Hajime所使用的用戶名及密碼組合與Mirai完全相同�,且僅比Mirai多兩組。

與Mirai在命令和控制(C&C)服務(wù)器使用硬編碼地址不同�,Hajime建立在一個點對點網(wǎng)絡(luò)之上�。該網(wǎng)絡(luò)中不存在C&C服務(wù)器地址,而是通過控制器���,將命令模塊推至點對點網(wǎng)絡(luò)�,然后將消息傳播至所有點對點中�����,這導(dǎo)致此類網(wǎng)絡(luò)的設(shè)計更加堅固����,將其摧毀的難度也隨之增加。

與Mirai相比���,Hajime的行動更為隱秘����,技術(shù)也更為先進�����。一旦感染設(shè)備���,該蠕蟲便會采取多個步驟,掩蓋其運行的進程�����,并將相關(guān)文件隱藏于文件系統(tǒng)之中�。蠕蟲制造者可隨時在網(wǎng)絡(luò)中的任意受感染設(shè)備打開Shell腳本。由于該蠕蟲使用了模塊化代碼��,因此設(shè)計者可隨時添加新的功能��。從Hajime的代碼可明顯看出��,設(shè)計者對該蠕蟲病毒進行深入的開發(fā)與設(shè)計���。

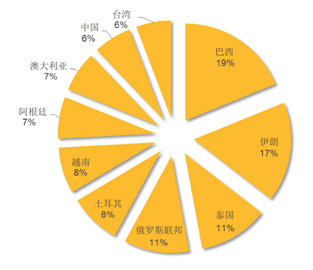

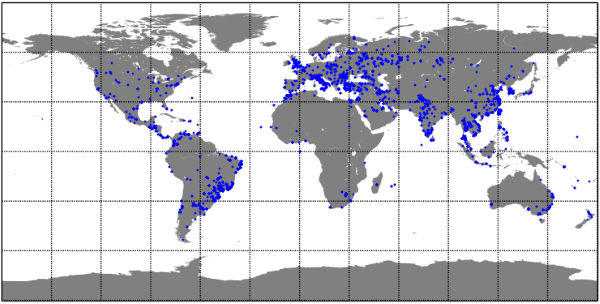

在過去幾個月中�,Hajime的傳播速度迅速。賽門鐵克通過對全球范圍內(nèi)的感染設(shè)備進行跟蹤����,發(fā)現(xiàn)受感染的主要國家為巴西和伊朗。盡管現(xiàn)在難以預(yù)計該點對點網(wǎng)絡(luò)的規(guī)模����,但賽門鐵克保守估計���,全球受到感染的設(shè)備數(shù)量已達(dá)到數(shù)萬臺,中國也是受到感染的市場之一�����。

圖1. 十大主要感染Hajime蠕蟲的國家

背后的原因

賽門鐵克發(fā)現(xiàn),Hajime與其他蠕蟲病毒相比�,明顯缺少了部分功能 ——目前���,Hajime只有傳播模塊����,不含有任何分布式拒絕服務(wù)(DDoS)功能與攻擊代碼���。但該蠕蟲會從自身控制器中獲取一份聲明,并每隔10分鐘推送展示在設(shè)備終端上�����。消息內(nèi)容為:

“我們是保護系統(tǒng)的白帽子�。

我們將通過此方法顯示重要!

Hajime制作者�。

聯(lián)系關(guān)閉

請保持警惕!”

上述消息以加密方式進行顯示,同時�,該蠕蟲僅接受通過硬編碼密鑰所顯示的消息。因此幾乎可以肯定,上述文字來自該蠕蟲的真正制作者�。然而,由于制作者在系統(tǒng)中安裝了后門程序��,因此制作者是否為白帽子��,或其目的是否僅為保護系統(tǒng)免受攻擊的真實性仍存疑問�����。Hajime的模塊化設(shè)計也表明 —— 一旦制作者改變心意���,便可將受感染設(shè)備轉(zhuǎn)變?yōu)橐粋€巨大的僵尸網(wǎng)絡(luò)。

值得提出的是����,Hajime蠕蟲確實能夠改善所感染設(shè)備的安全性。該蠕蟲可阻擋外界對端口23���、7547����、5555和5358的訪問,物聯(lián)網(wǎng)設(shè)備正是依賴這些端口為其提供托管服務(wù)��。Mirai 便是利用上述部分端口作為目標(biāo),感染設(shè)備����。

圖2.根據(jù)位置分布顯示所發(fā)現(xiàn)的Hajime感染量

白色蠕蟲

這并非首次出現(xiàn)所謂正義者試圖保護脆弱的物聯(lián)網(wǎng)設(shè)備的事件����。2014至2015年,賽門鐵克曾發(fā)現(xiàn)惡意軟件Linux.Wifatch�。該軟件由“白色團隊(The White Team)”所編寫��,與Hajime的目的相似�����,試圖為物聯(lián)網(wǎng)設(shè)備提供安全保護���。此外����,Brickerbot也曾以類似方式���,通過刪除關(guān)鍵系統(tǒng)文件或破壞系統(tǒng)�����,從而使物聯(lián)網(wǎng)設(shè)備處于離線狀態(tài)�,為設(shè)備提供保護��。

但通常來說����,由于白色蠕蟲的生命周期較短�,因此防護效果只是暫時性。在受到蠕蟲感染的一般性物聯(lián)網(wǎng)系統(tǒng)中����,為改善安全性所做出的改變只出現(xiàn)在RAM中,且并不持久�����。

一旦設(shè)備重啟�����,所采用的仍是默認(rèn)密碼,同時由于遠(yuǎn)程登錄處于開啟狀態(tài)�,設(shè)備便會再次處于無保護狀態(tài)����。對相關(guān)固件進行升級才能夠持續(xù)保護設(shè)備。但由于不同設(shè)備的升級過程各有不同�����,有時用戶需要對設(shè)備進行物理訪問才能對其加以升級��,因此���,大規(guī)模的固件升級十分難以實現(xiàn)。因此�����,嵌入式設(shè)備便陷入了電影《土撥鼠之日》中時間無限循壞的情節(jié) —— 某天�,設(shè)備也許處于Mirai 僵尸網(wǎng)絡(luò)中����,而在重啟后�����,則可能感染Hajime��。這樣日復(fù)一日��,總會有更多物聯(lián)網(wǎng)惡意軟件/蠕蟲����,不斷尋找使用硬代碼密碼的設(shè)備���,并試圖進行感染�����。這個循環(huán)將在設(shè)備每次重啟后繼續(xù)����,直到設(shè)備固件升級或安全性增加����。

安全研究人員成為蠕蟲的“質(zhì)量管理者”

還有一點值得注意,在所顯示的信息中�����,開發(fā)者將自己稱為“Hajime 制作者”,但Hajime這個名稱并未出現(xiàn)在其二進制代碼之中�。事實上,“Hajime” 這個名稱并非蠕蟲制作者所起����,而是由發(fā)現(xiàn)該蠕蟲及它與Mirai僵尸網(wǎng)絡(luò)相似處的安全研究人員所命名���。研究人員希望保留日語名稱中的意義(Mirai 在日語中代表“未來”,Hajime代表“開始”)��。這說明該蠕蟲的制作者已注意到研究人員的相關(guān)報告����,并似乎對這個名字十分滿意。

此外�,研究人員的報告中還發(fā)現(xiàn)了蠕蟲中的漏洞�����,并提供了檢測這些漏洞的簽名��。而該蠕蟲的制作者似乎也注意到了這一點。目前��,該蠕蟲中所標(biāo)出的所有漏洞均已得到修補���,所有相關(guān)簽名均已失效����。某種程度上�,這個報告為該蠕蟲制作者提供了免費質(zhì)量保證報告,向他們展示了需要進行修補的漏洞�����。

目前看來���,幫助漏洞制作者修補漏洞也許不會造成太大的損失����,但安全研究人員在無意中協(xié)助惡意軟件制作者的這種情況�����,多少讓人感到擔(dān)憂���。因此�,安全研究人員需要找到一個更好的平衡點 —— 在報告中透露多少信息以幫助IT團隊識別病毒���,但又避免因暴露過多信息為攻擊者提供培訓(xùn)和關(guān)鍵性評論��。賽門鐵克不提倡在調(diào)研報告中高調(diào)指出惡意軟件的錯誤的這種做法,這是由于這種行為為保護者采取行動所提供的情報非常少�,如同玩撲克牌一樣����,安全研究人員應(yīng)該謹(jǐn)記,如非必要����,不要向別人亮出自己的底牌。

防御措施

賽門鐵克建議物聯(lián)網(wǎng)設(shè)備用戶采取以下措施�,以抵御針對物聯(lián)網(wǎng)設(shè)備的惡意軟件威脅:

· 在購買物聯(lián)網(wǎng)設(shè)備前,事先了解設(shè)備性能與安全功能

· 對網(wǎng)絡(luò)中所使用的物聯(lián)網(wǎng)設(shè)備執(zhí)行審核

· 更改設(shè)備上的默認(rèn)信息����。在設(shè)備賬戶和Wi-Fi網(wǎng)絡(luò)中使用唯一的強密碼

· 在設(shè)置Wi-Fi保護接入(WPA)時���,使用強加密方法

· 禁用不必要的功能和服務(wù)

· 禁用Telnet登錄并盡量使用SSH

· 非必要時�,禁用路由器的通用即插即用 (UPnP)功能

· 依據(jù)自身的要求與安全策略����,修改物聯(lián)網(wǎng)設(shè)備的默認(rèn)隱私和安全設(shè)置

· 非必要時�����,禁用或保護對物聯(lián)網(wǎng)設(shè)備的遠(yuǎn)程訪問

· 盡可能使用有線連接代替無線連接

· 定期登錄設(shè)備制造商網(wǎng)站���,以了解固件升級情況

· 確保設(shè)備不會因硬件故障而處于危險狀態(tài)