信息來源:secdoctor

4月26日訊 或許大家都耳聞過各種“門”事件���,例如陳冠希的“艷照門”、希拉里的“郵件門”����,但是“牛奶門”�����,您可否聽說?今天E安全小編就帶你了解一下“牛奶門”(Milkydoor)���。

Milkydoor是黑客開發(fā)的一款復雜程度較高的惡意軟件�����,能將任何受感染的Android手機變成黑客工具����。安全公司Trend Micro上周四透露���,該公司發(fā)現一款新惡意軟件“Milkydoor”����,可被黑客用來訪問Android手機連接的網絡,并從中竊取數據����。

員工的手機或給企業(yè)惹大麻煩

黑客可以輕易訪問網絡,允許員工將手機連接到服務器的企業(yè)可能會面臨一大堆麻煩����。借助這款惡意軟件,黑客可以輕易訪問企業(yè)的服務器����,進而竊取數據,或執(zhí)行更具破壞性的操作��。

Trend Micro的研究人員馬克·羅尼肯霍弗表示����,攻擊者可以在網絡中“閑逛”,然后請求Android手機端可以窺探的系統(tǒng)給出響應��,這種手段中手機被作為攻擊橋梁����。

幕后到底有何蹊蹺?

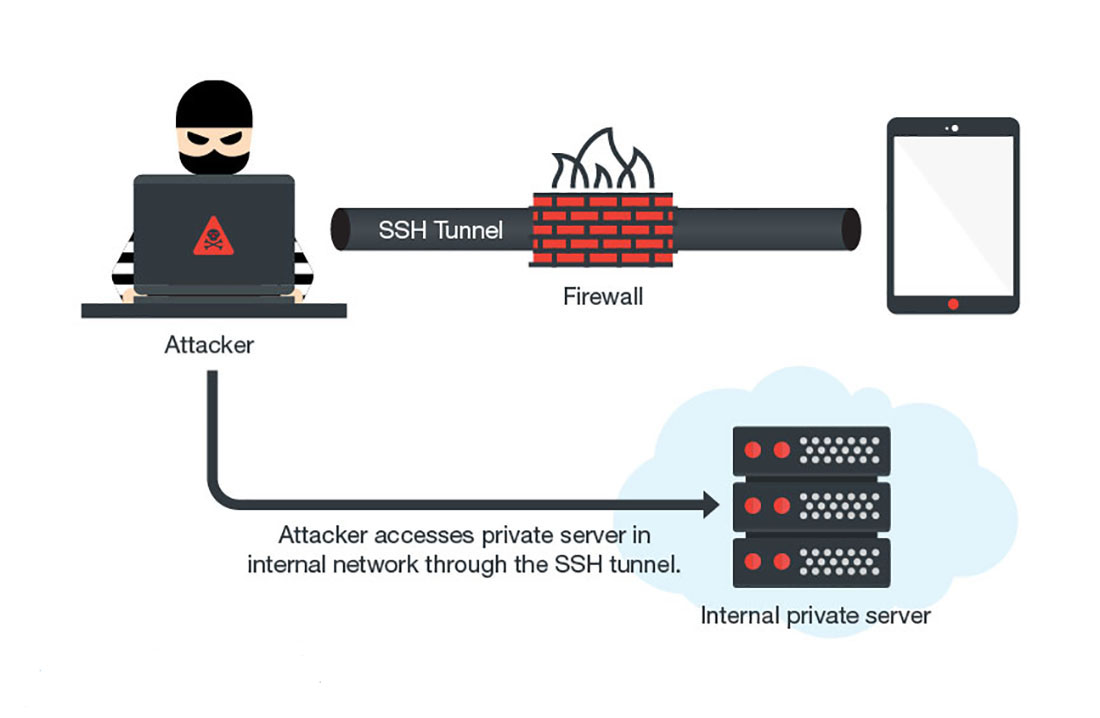

這款基于Socket Secure(SOCKS)的惡意軟件使用Secure Shell(SSH)隧道確保自己在網絡中不被檢測。Milkydoor之所以能如此得心應手���,是因為防火墻通常不會阻止流量流經端口22����,加之流量經過加密處理,因此不會向系統(tǒng)管理員發(fā)出警報����。

Milkydoor與DressCode屬于同一惡意軟件家族。前者更加致命�����,因為它可以完美地偽裝并執(zhí)行復雜的攻擊�����。

近200個Android應用被植入Milkydoor

據Trend Micro的研究顯示���,google play 商店中近200個Android應用程序中含有該惡意軟件,受影響的設備數量可能介于50萬-100萬之間����。此次受波及的設備數量如此之大,原因在于��,這款惡意軟件自2016年8月開始擴散,經Trend Micro的移動威脅響應小組的推測�����,網絡犯罪分子對知名著裝指南��、兒童讀物����、繪圖應用和其它熱門娛樂應用進行二度包裝。在這些合法應用中添加木馬程序�����,之后在Google Play中重新發(fā)布�����,指望通過這些應用的知名度吸引受害者���。