信息來(lái)源:FreeBuf

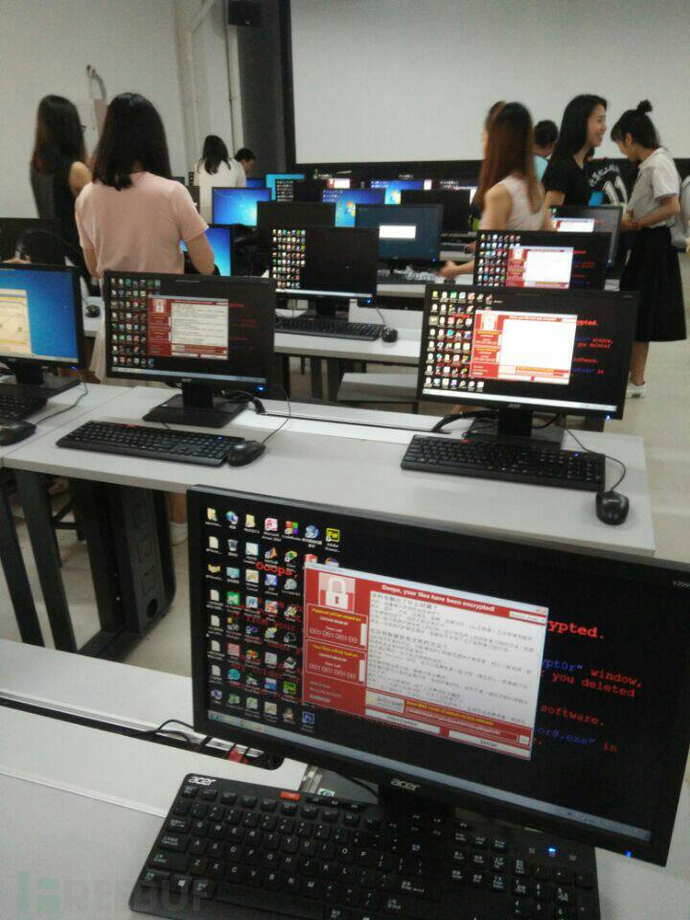

據(jù)BBC報(bào)道����,計(jì)算機(jī)網(wǎng)絡(luò)病毒攻擊已經(jīng)擴(kuò)散到74個(gè)國(guó)家����,包括美國(guó)����、英國(guó)、中國(guó)����、俄羅斯、西班牙����、意大利等����。請(qǐng)注意:目前國(guó)內(nèi)正在大規(guī)模的傳播勒索軟件����,本次攻擊的主要目標(biāo)是位于全國(guó)各地的高校。

疑似通過(guò)校園網(wǎng)傳播����,十分迅速。目前受影響的有賀州學(xué)院����、桂林電子科技大學(xué)、桂林航天工業(yè)學(xué)院以及廣西等地區(qū)的大學(xué)����。

另外有網(wǎng)友反映,大連海事大學(xué)����、山東大學(xué)等也受到了病毒攻擊。

攻擊者利用Windows系統(tǒng)默認(rèn)開(kāi)放的445端口在高校校園網(wǎng)內(nèi)進(jìn)行傳播����,攻擊者不需要用戶進(jìn)行任何操作即可進(jìn)行感染����。

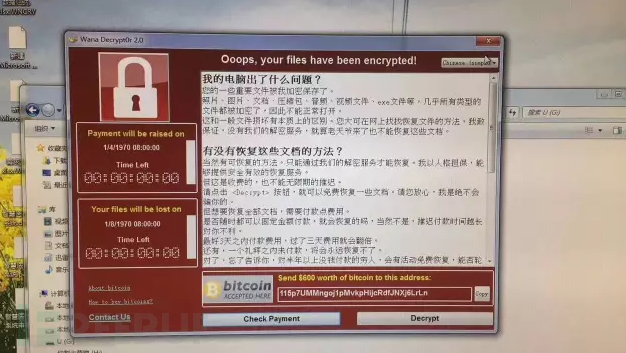

感染后設(shè)備上的所有文件都將會(huì)被加密����,攻擊者聲稱用戶需要支付300~600美元的比特幣才可以解鎖。

而目前眾多高校學(xué)生正在忙著論文����,一旦被加密即使支付也不一定能夠獲得解密密鑰。

漏洞名稱:

Microsoft Windows SMB遠(yuǎn)程任意代碼執(zhí)行漏洞 (MS17-010)

包含如下CVE:

CVE-2017-0143 嚴(yán)重 遠(yuǎn)程命令執(zhí)行

CVE-2017-0144 嚴(yán)重 遠(yuǎn)程命令執(zhí)行

CVE-2017-0145 嚴(yán)重 遠(yuǎn)程命令執(zhí)行

CVE-2017-0146 嚴(yán)重 遠(yuǎn)程命令執(zhí)行

CVE-2017-0147 重要 信息泄露

CVE-2017-0148 嚴(yán)重 遠(yuǎn)程命令執(zhí)行

漏洞描述

SMBv1 server是其中的一個(gè)服務(wù)器協(xié)議組件����。

Microsoft Windows中的SMBv1服務(wù)器存在遠(yuǎn)程代碼執(zhí)行漏洞����。

遠(yuǎn)程攻擊者可借助特制的數(shù)據(jù)包利用該漏洞執(zhí)行任意代碼。

以下版本受到影響:Microsoft Windows Vista SP2����,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1����,Windows 8.1����,Windows Server 2012 Gold和R2����,Windows RT 8.1,Windows 10 Gold����,1511和1607,Windows Server 2016����。

修復(fù)方案

方法1

1.目前微軟已發(fā)布補(bǔ)丁MS17-010修復(fù)了“永恒之藍(lán)”攻擊的系統(tǒng)漏洞,請(qǐng)盡快為電腦安裝此補(bǔ)丁����,網(wǎng)址為https://technet.microsoft.com/zh-cn/library/security/MS17-010

對(duì)于XP、2003等微軟已不再提供安全更新的機(jī)器����,推薦使用360“NSA武器庫(kù)免疫工具”檢測(cè)系統(tǒng)是否存在漏洞,并關(guān)閉受到漏洞影響的端口����,可以避免遭到勒索軟件等病毒的侵害����。

免疫工具下載地址:http://dl.360safe.com/nsa/nsatool.exe

2.安裝正版操作系統(tǒng)����、Office軟件等。

3.關(guān)閉445����、137、138����、139端口,關(guān)閉網(wǎng)絡(luò)共享����;

4.強(qiáng)化網(wǎng)絡(luò)安全意識(shí)����,“網(wǎng)絡(luò)安全就在身邊,要時(shí)刻提防”:不明鏈接不要點(diǎn)擊����,不明文件不要下載……

5.盡快(今后定期)備份自己電腦中的重要文件資料到移動(dòng)硬盤(pán)/U盤(pán)/網(wǎng)盤(pán)上����。

方法2

更新不了系統(tǒng)的解決方案����,批處理禁用該漏洞可能利用到的端口,全版本通用����,自編寫(xiě),右鍵管理員啟動(dòng)即可

venus.zip

我寫(xiě)的為了保險(xiǎn)起見(jiàn)將漏洞所涉及的端口全部禁用了

蠕蟲(chóng)病毒細(xì)節(jié):

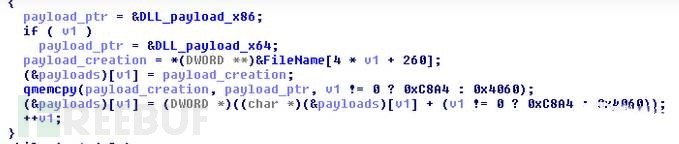

病毒payload

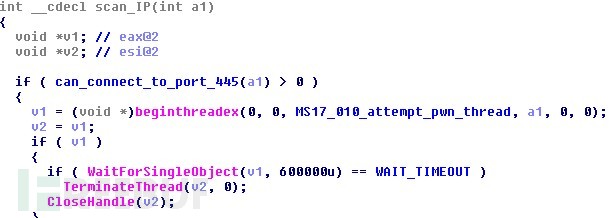

蠕蟲(chóng)病毒掃描ip并進(jìn)行傳播

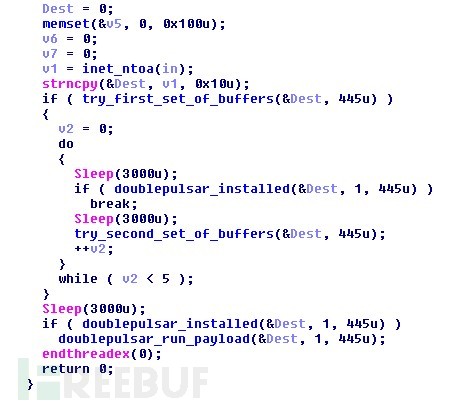

doublepulsar后門(mén)安裝

方法3:應(yīng)急腳本

rem 關(guān)閉智能卡服務(wù)

net stop SCardSvr

net stop SCPolicySvc

sc config SCardSvr start=disabled

sc config SCPolicySvc start=disabled

rem 開(kāi)啟服務(wù)

net start MpsSvc

rem 開(kāi)機(jī)啟動(dòng)

sc config MpsSvc start=auto

rem 啟用防火墻

netsh advfirewall set allprofiles state on

rem 屏蔽端口

netsh advfirewall firewall add rule name=”deny udp 137 ” dir=in protocol=udp localport=137 action=block

netsh advfirewall firewall add rule name=”deny tcp 137″ dir=in protocol=tcp localport=137 action=block

netsh advfirewall firewall add rule name=”deny udp 138″ dir=in protocol=udp localport=138 action=block

netsh advfirewall firewall add rule name=”deny tcp 138″ dir=in protocol=tcp localport=138 action=block

netsh advfirewall firewall add rule name=”deny udp 139″ dir=in protocol=udp localport=139 action=block

netsh advfirewall firewall add rule name=”deny tcp 139″ dir=in protocol=tcp localport=139 action=block

netsh advfirewall firewall add rule name=”deny udp 445″ dir=in protocol=udp localport=445 action=block

netsh advfirewall firewall add rule name=”deny tcp 445″ dir=in protocol=tcp localport=445 action=block

pause

*本文作者:Shun����,轉(zhuǎn)載請(qǐng)注明來(lái)自FreeBuf.COM