信息來(lái)源:hackernews

流行的商業(yè)社交網(wǎng)絡(luò) LinkedIn 已在全球 200 多個(gè)國(guó)家擁有超過(guò) 5 億會(huì)員��。無(wú)論您是一名經(jīng)理想要擴(kuò)大團(tuán)隊(duì)力量還是一名畢業(yè)實(shí)習(xí)生尋找求職機(jī)會(huì)��,LinkedIn 都是擴(kuò)展職業(yè)關(guān)系的首選之地��。其中該網(wǎng)站最常被使用的平臺(tái) Messenger 允許用戶輕松發(fā)送簡(jiǎn)歷��、傳遞學(xué)術(shù)研究并在線分享職位描述��。

據(jù)外媒 8 月 18 日?qǐng)?bào)道��,Check Point 研究人員發(fā)現(xiàn) LinkedIn Messenger 平臺(tái)存在多處高危漏洞��,能夠允許攻擊者肆意傳播惡意軟件��。目前��,為保護(hù)用戶信息安全��,LinkedIn 只允許用戶通過(guò) Messenger 平臺(tái)發(fā)送的文件類型有:

文件:csv��、xls��、xlsx��、doc、docx��、ppt��、pptx��、pdf��、txt��;

圖片:gif��、jpeg��、jpg��、png��;

Check Point 研究人員在一次試驗(yàn)中發(fā)現(xiàn)��,攻擊者可以繞過(guò) LinkedIn 安全防御限制��,并將惡意軟件附加至 Messenger 服務(wù)模塊��,以感染收件人的系統(tǒng)網(wǎng)絡(luò)��。最終 Check Point 確定四處安全漏洞并于今年 6 月 14 日通知 LinkedIn��,LinkedIn 安全團(tuán)隊(duì)經(jīng)檢測(cè)研究后在 6 月 24 日提供了修復(fù)補(bǔ)丁��。

○ 漏洞 1:編寫惡意 PowerShell 腳本

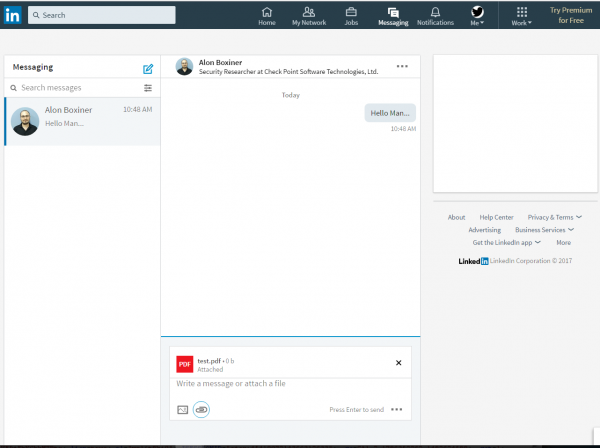

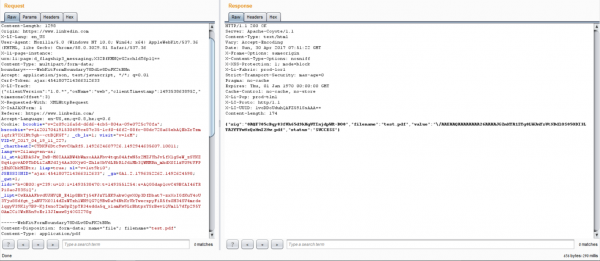

攻擊者編寫了一份惡意 Power Shell 腳本��,并將其保存為 .pdf 格式后上傳至 LinkedIn 的 CDN 服務(wù)器:

然后攻擊者繼續(xù)發(fā)送 .pdf 文件��。與此同時(shí)��,攻擊者在此階段控制文件名稱(Name 參數(shù))��、文件格式(MediaType 參數(shù))與文件擴(kuò)展名��。當(dāng)受害者下載并打開(kāi)文件時(shí)��,將會(huì)當(dāng)即執(zhí)行 Payload ��、感染受害者設(shè)備��。

○ 漏洞 2:更改注冊(cè)表文件數(shù)據(jù)

REG 是可以在 Windows 注冊(cè)表數(shù)據(jù)庫(kù)中進(jìn)行更改的文件類型��。簡(jiǎn)而言之��,注冊(cè)表包含重要數(shù)據(jù)��,如程序參數(shù)、動(dòng)態(tài)窗口模塊��、安裝/卸載程序列表等��。REG 文件類型主要為高級(jí)用戶設(shè)計(jì)��,以便他們更容易地執(zhí)行所有更改而不是手動(dòng)應(yīng)用��。然而��,攻擊者就是通過(guò)制作一個(gè)包含惡意 PowerShell 腳本的 REG 文件��,并將其偽裝成 .pdf 格式后通過(guò) LinkedIn 平臺(tái)發(fā)送給目標(biāo)受害者��。當(dāng)受害者打開(kāi)文件并觸發(fā)惡意軟件后��,攻擊者即可控制用戶設(shè)備��。

○ 漏洞 3:注入宏病毒代碼

攻擊者編寫了一份嵌入宏病毒的惡意 XLSM 文件��,允許繞過(guò)殺毒軟件檢查后成功上傳至 LinkedIn 的 CDN 服務(wù)器并發(fā)送給受害者��。當(dāng)受害者打開(kāi)惡意 XLSM文 件時(shí)��,受害者設(shè)備將當(dāng)即遭受感染��。

○ 漏洞 4:編寫包含 OLE 的惡意文件(CVE 2017-0199)

攻擊者通過(guò)編寫包含外部對(duì)象的惡意文件 DOCX 后��,上傳至 LinkedIn 的 CDN 服務(wù)器并繞過(guò)殺毒軟件發(fā)送給受害者��。當(dāng)受害者打開(kāi)惡意 DOCX 文件時(shí)��,WINWORD 會(huì)通過(guò)目標(biāo)對(duì)象鏈接自動(dòng)下載并運(yùn)行 HTA 文件��。一旦成功執(zhí)行 HTA 文件��,受害者設(shè)備將當(dāng)即遭受惡意軟件感染��。(觀看演示效果可點(diǎn)擊此處)