信息來源:FreeBuf

0×1 概況

騰訊安全反病毒實驗室發(fā)現(xiàn)一個名叫快猴網(wǎng)(www.kuaihou.com)的下載站通過在一些游戲輔助工具包里置入lpk病毒��,坐等“肉雞”入坑�����。

在裸機(jī)環(huán)境下�����,受害者在快猴下載站主動下載并運(yùn)行自己需要的游戲輔助工具�,然而受害者并不會注意到其輔助工具解包后的目錄下隱藏著惡意文件lpk.dll����,一旦同目錄下的輔助工具運(yùn)行,lpk.dlll就會被加載執(zhí)行�����,繼而lpk.dll會備份自身到受害者計算機(jī)磁盤的各個文件夾下,以爭取自身更多的加載執(zhí)行機(jī)會��、更長的生命周期���、更深的隱藏和潛伏����,同時lpk.dll會釋放一個隨機(jī)名的EXE病毒�,這個EXE病毒會連接&接受C2服務(wù)器的指令并發(fā)起DDOS攻擊�,電腦設(shè)備完全淪為Nitol的“肉雞”。

眾所周知 Nitol源碼公開之后�,各種不同協(xié)議的Nitol版本病毒衍生而出。目前Nitol家族仍然是盤踞在Windows環(huán)境下Botnet的“活躍分子”����。Nitol的顯著特點就是使用了lpk.dll劫持,通過lpk.dll劫持實現(xiàn)病毒樣本在受害者電腦磁盤上進(jìn)行橫向復(fù)制感染��,會向包括U盤等可移動磁盤����、本地磁盤的一些文件夾下復(fù)制備份lpk.dll�,以達(dá)到這些劫持攻擊的目的���。

2012年在一項代號b70的行動中��,微軟發(fā)現(xiàn)�,中國某些零售商在出售電腦時���,會在Windows系統(tǒng)中裝惡意軟件��。在整個銷售過程中�,為電腦安裝惡意軟件可能跟任意一個銷售環(huán)節(jié)都有關(guān)系����,從出廠到運(yùn)輸,到出售����。其中在一項針對Nitol僵尸網(wǎng)絡(luò)的研究中,微軟的專家在中國的不同城市購買了一些電腦��,發(fā)現(xiàn)約有20%都在出廠時感染了惡意軟件�����。當(dāng)時Nitol的許多C2都指向了 3322.org這個域名,為阻止了Nitol僵尸網(wǎng)絡(luò)的蔓延����,微軟接管了3322.org域名的請求,通過DNS重定向阻止了370萬惡意軟件向此網(wǎng)站的連接��。

2017年4月包含了永恒之藍(lán)(”EternalBlue”)MS-010漏洞的NSA武器庫被匿名黑客公布�,除了臭名昭著的”EternalBlue”+WannaCry勒索病毒之外,”EternalBlue”+Nitol病毒也狼狽為奸���,快速傳播��。在騰訊電腦管家等國內(nèi)安全軟件的強(qiáng)力防護(hù)下����,”EternalBlue”的威力不再����,利用其他方式傳播的Nitol病毒浮現(xiàn)視野���,“快猴網(wǎng)”投毒軟件包�,該種水坑攻擊方式的出現(xiàn)并不意外��。

0×2 傳播方式

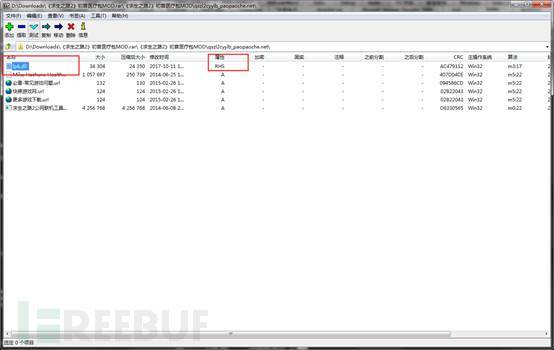

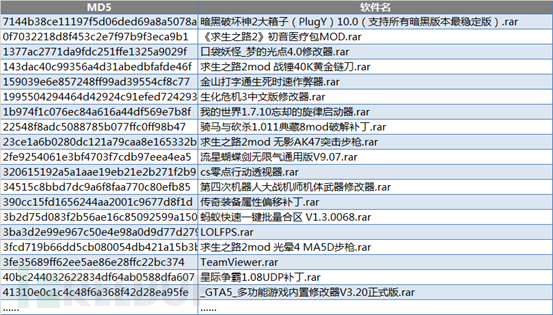

“快猴網(wǎng)”游戲相關(guān)版塊下的大量軟件包被投毒,這些軟件包被了置入lpk.dll惡意文件���。從文件的置入時間判斷��,至少在2017年2月起就有少量的游戲包開始被投毒lpk.dll�,大量的游戲包在10.11日14:52分被投毒或者再次投毒��。

從外圍信息來看���,快猴網(wǎng)平均每天有10W+的用戶訪問�����,通過QQ群搜索“kuaihou”�,可以發(fā)現(xiàn)有大量的游戲愛好者組建的相關(guān)游戲QQ群����,群公告里均能看到“快猴網(wǎng)”的鏈接地址,不難理解“快猴網(wǎng)”在一些游戲愛好者中的“口碑地位”����,也正是這些游戲愛好者會通過“快猴網(wǎng)”下載一些游戲或輔助工具。

一旦有受害者感染Nitol病毒����,病毒還會嘗試進(jìn)行橫向傳播�。

1. lpk.dll會備份感染至受害者磁盤的可能存在可執(zhí)行程序的文件夾����,以保證其能夠更好啟動執(zhí)行; 此時如果受害者計算機(jī)連接了U盤����、移動硬盤等可移動媒介,lpk.dll還會嘗試備份感染至這些可移動媒介�����。

2. 另外Nitol病毒一旦有機(jī)會執(zhí)行還會通過弱密碼掃描���,進(jìn)而利用ipc$和默認(rèn)共享入侵遠(yuǎn)程電腦��。

0×3 樣本分析

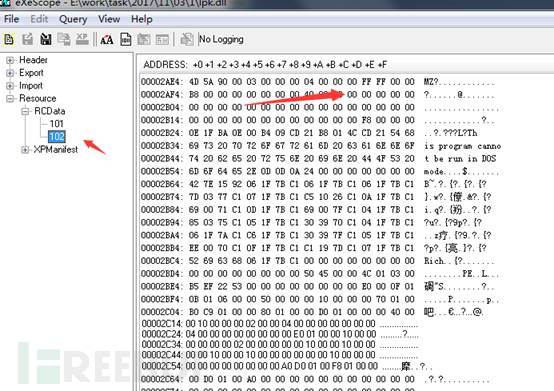

1. lpk.dll

與其他Nitol木馬生成器產(chǎn)生的lpk.dll一樣,作為加載器lpk.dll將Nitol病毒程序放置在ID為102的RCData資源中�,一旦lpk.dll有機(jī)會執(zhí)行,除了進(jìn)行備份感染傳播外����,重要的是lpk.dll會將釋放ID為102位置的Nitol病毒程序并啟動執(zhí)行���。

2. Nitol病毒程序

樣本加了upx壓縮殼,�,加殼后文件只有20KB 。

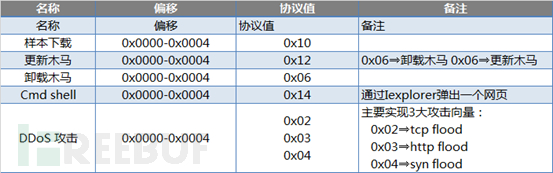

Nitol病毒接受并執(zhí)行C2服務(wù)器發(fā)來的指令����, 可下載、更新��、刪除病毒木馬����、通過執(zhí)行Cmd命令打開IE瀏覽器彈出網(wǎng)頁,另外還可以通過C2遠(yuǎn)程指令進(jìn)行syn flood�����、tcp flood����、http flood三大DDOS攻擊向量。同時Nitol可以通過IPC$共享進(jìn)行橫向傳播�。

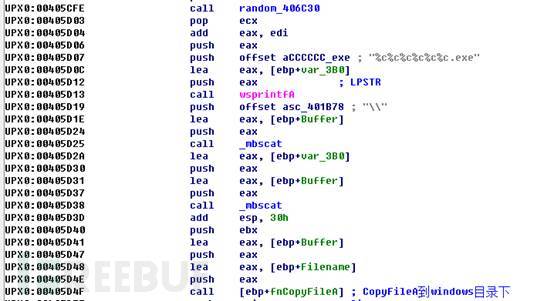

1) 新感染Nitol的機(jī)器會檢測自身是否運(yùn)行在windows目錄下,如果不在,則拷貝自身到系統(tǒng)目錄����,文件名為6個隨機(jī)小寫字符:

2) Nitol拷貝到windows目錄后,會通過創(chuàng)建一個名為“Mnopqr Tuvwxyab fafffs“的服務(wù)實現(xiàn)自啟動�。

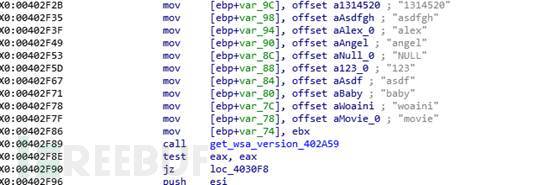

3) Nitol病毒通過弱口令字典嘗試訪問IPC$共享,以達(dá)到感染內(nèi)網(wǎng)的目的���。

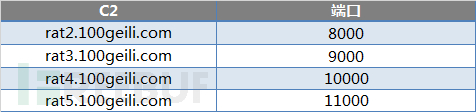

4) 緊接著完成IPC$共享感染后����,病毒程序就會創(chuàng)建線程����,連接C2服務(wù)器,接受并執(zhí)行來自于C2服務(wù)器的指令����。

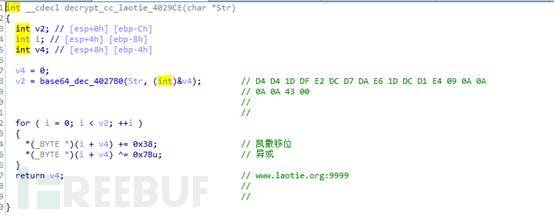

a) C2地址以密文形式存在于文件中,加密算法為base64+凱撒移位+異或

b) 病毒會根據(jù)C2服務(wù)器的指令進(jìn)行任意文件的下載更新、彈出IE網(wǎng)頁�,以對目標(biāo)系統(tǒng)進(jìn)行如下類型的DDOS攻擊:

i. SYN Flood

ii. TCP Flood

iii. HTTP Flood

c) 遠(yuǎn)程指令如下:

3. IOCs

1) “快猴網(wǎng)”部分被投毒的軟件包。

2) C2服務(wù)器

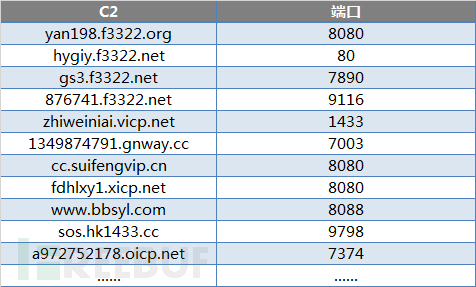

a) “快猴網(wǎng)“Nitol僵尸網(wǎng)絡(luò)的C2�。

b) 其他部分Nitol僵尸網(wǎng)絡(luò)C2地址(f3322是目前主要的C2服務(wù)器,域名與之前的3322域名有不可描述的相似性)��。

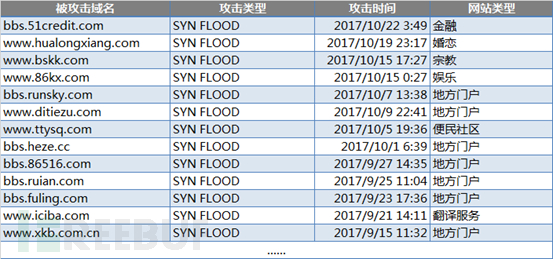

3) 快猴DDOS攻擊情況

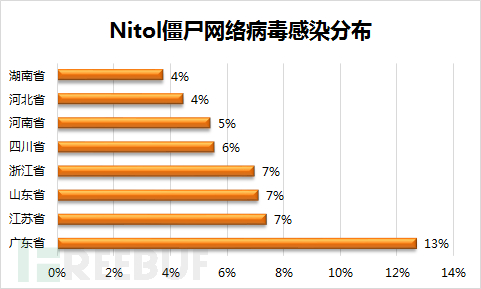

4) Nitol病毒感染分布

0×4 安全建議

對于此類病毒從源頭傳播到橫向傳播�����,電腦管家均可以進(jìn)行有效的防御和查殺��,建議廣大網(wǎng)友保持良好的上網(wǎng)習(xí)慣����,保持電腦管家的正常開啟,不要因為使用外掛��、輔助類工具而輕易關(guān)閉或退出電腦管家���,使用移動媒介在他人設(shè)備拷貝文件時注意電腦管家U盤防護(hù)的提醒建議�。