信息來源:FreeBuf

近期 Fortinet 研究專家發(fā)現(xiàn)臭名昭著的間諜軟件 Agent Tesla 出現(xiàn)了全新的變種�����,而變種傳播是通過特制的 Microsoft Word文件進(jìn)行的���。

Agent Tesla 是一種用來收集系統(tǒng)鍵擊記錄�、剪貼板內(nèi)容�、屏幕截圖、身份憑證的間諜軟件�����,很多用戶使用這款軟件窺探受害者�。為了實(shí)現(xiàn)這些功能,這款間諜軟件在主函數(shù)中創(chuàng)建了不同的線程和定時(shí)函數(shù)��。

專家首先在去年 6 月份就發(fā)現(xiàn)了這款惡意軟件變種。當(dāng)時(shí)他們觀察到威脅樣本中�,黑客通過 VBA 宏的自動(dòng)執(zhí)行進(jìn)行軟件的傳播。一旦用戶啟用了文檔中包含的宏��,間諜軟件就會(huì)在受害者機(jī)器上成功安裝��。

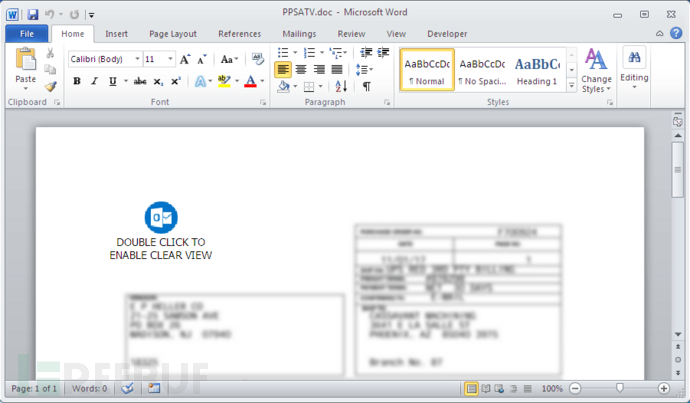

但在最新發(fā)現(xiàn)的行動(dòng)中�����,黑客將附件文檔的內(nèi)容被制作成模糊的樣子�,這樣用戶會(huì)遵循文檔上的說明,雙擊文檔來得到更清晰的視圖��。

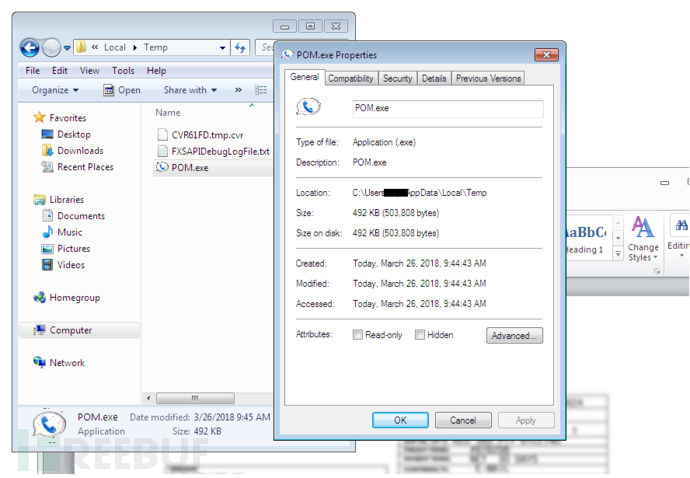

而如果用戶照做了�,這個(gè)文檔就會(huì)提取可執(zhí)行文件��,在本地系統(tǒng)的臨時(shí)文件中運(yùn)行��。

這個(gè)可執(zhí)行文件名為“POM.exe”����。運(yùn)行的 POM.exe 即開始了惡意軟件的最終安裝程序。

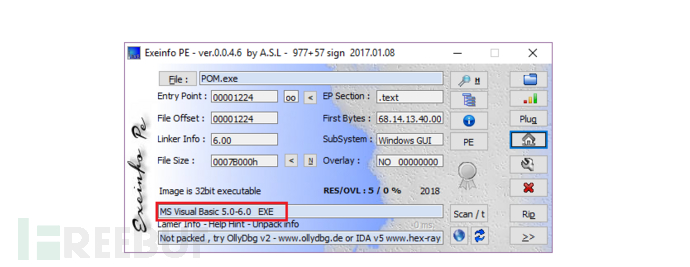

使用分析軟件查看這個(gè)可執(zhí)行文件����,可以看到黑客使用的是 MS Visual basic 進(jìn)行編寫�。

根據(jù)我的分析����,這是一種安裝程序。

運(yùn)行時(shí)�����,它將兩個(gè)文件“filename.exe”和“filename.vbs”放入“%temp%\子文件夾”中���。

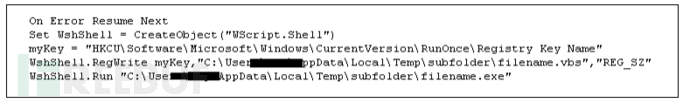

然后在執(zhí)行文件“filename.vbs”后退出進(jìn)程�。下面中��,就是“filename.vbs”的內(nèi)容���。

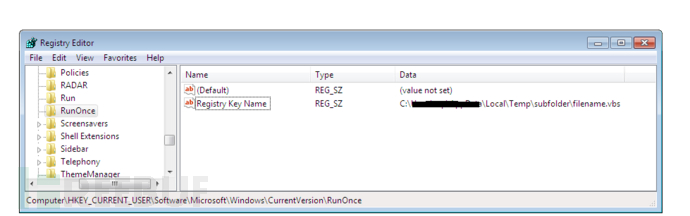

而為了使這個(gè)間諜軟件在系統(tǒng)啟動(dòng)的時(shí)候就開始自動(dòng)運(yùn)行�,它還會(huì)在系統(tǒng)注冊(cè)表中添加自己(filename.vbs)����。

目前看來,新變種的 C&C服務(wù)器提交數(shù)據(jù)的方式已經(jīng)改變����。研究員表示��,過去的攻擊行動(dòng)中使用的都是 HTTP POST 來發(fā)送收集的數(shù)據(jù)�。但在觀測(cè)到的最新變體中�,它會(huì)使用 SMTPS 將收集到的數(shù)據(jù)發(fā)送到攻擊者的郵箱。

更詳細(xì)的 Agent Tesla 變種研究結(jié)果請(qǐng)見 Blog 原文�。