導(dǎo)語:隨著瀏覽器制造商的努力���,攻擊者利用Adobe Flash和其他插件中的漏洞也變得越來越難,針對中東外交官的黑客在本月嘗試了一種新方法:使用Microsoft Office遠(yuǎn)程加載Flash內(nèi)容����,該內(nèi)容使用強(qiáng)大的0 day漏洞來控制計算機(jī)����。

隨著瀏覽器制造商的努力�����,攻擊者利用Adobe Flash和其他插件中的漏洞也變得越來越難����,針對中東外交官的黑客在本月嘗試了一種新方法:使用Microsoft Office遠(yuǎn)程加載Flash內(nèi)容���,該內(nèi)容使用強(qiáng)大的0 day漏洞來控制計算機(jī)�����。

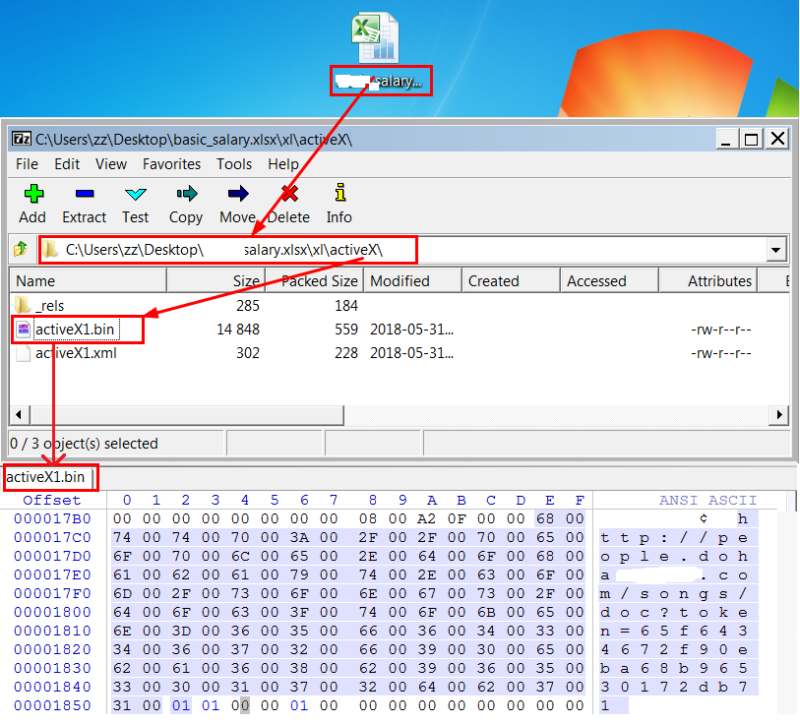

星期四���,Adobe發(fā)布了針對該嚴(yán)重漏洞的補(bǔ)丁,索引為CVE-2018-5002��?���;诙褩5木彌_區(qū)溢出是在Office文檔中觸發(fā)的�,該文檔嵌入了存儲在people.dohabayt.com上的Flash文件的鏈接���。一旦執(zhí)行��,惡意文件就會從相同的域下載惡意的有效載荷�����。來自安全公司Icebrg和奇虎360的研究人員獨(dú)立發(fā)現(xiàn)并寫下了這些攻擊�����,并把這些攻擊私下報告給了Adobe�����。

Icebrg的CEO William Peteroy告訴Ars���,在過去的幾年中,瀏覽器制造商已經(jīng)開始阻止Flash內(nèi)容的默認(rèn)設(shè)置��,這一變化已經(jīng)很大程度上防止了利用Adobe使用媒體播放器中的關(guān)鍵漏洞的驅(qū)動器攻擊�。相比之下,有些版本的Microsoft Office仍然會下載沒有用戶交互的Flash。為了防止下載����,用戶應(yīng)確保其安裝完全阻止Flash加載,或者至少在未經(jīng)明確許可的情況下不加載Flash�����。

Icebrg的研究人員徐晨鳴��,Jason Jones�,Justin Warner和Dan Caselden在周四的博客文章中寫道:

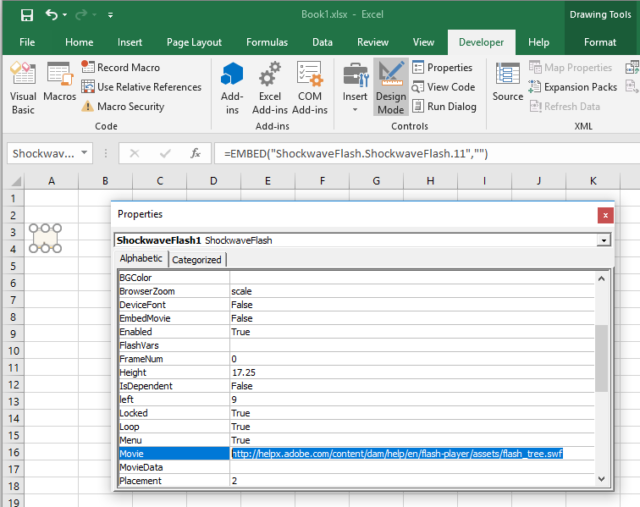

這次攻擊從Microsoft Office內(nèi)部加載Adobe Flash Player�����,這是Flash開發(fā)的一種流行的方法���,因?yàn)镕lash在許多瀏覽器中被禁用�。通常�,惡意Flash文件被直接嵌入到文檔中,這使得反病毒軟件可以檢測到漏洞�。與典型的策略相反,這種攻擊使用的是一個鮮為人知的功能��,遠(yuǎn)程包含F(xiàn)lash內(nèi)容��,而不是直接將其嵌入文檔中。只有選擇Flash Player ActiveX控件的XML封裝和提供參數(shù)的OLE對象���。

遠(yuǎn)程Flash對象如何嵌入到Office文檔中的示例

攻擊的好處是該文檔不包含任何利用代碼����,因此很難發(fā)現(xiàn)����。遠(yuǎn)程下載漏洞還有一個另外的好處:攻擊者可以選擇性地將漏洞利用僅限于預(yù)定的IP地址,而不是任何恰好打開文檔的人�����。這使攻擊在很長的時間內(nèi)不被發(fā)現(xiàn)���。

至少有些版本的Microsoft Office會阻止某些形式的Flash���。來自的這份支持文件稱,Office 2016會阻止Flash內(nèi)容�,但不會引用其他版本。5月份�����,Microsoft官方在Office 365文檔中發(fā)布了阻止Flash的時間表。另一個文檔似乎表明��,ActiveX控件默認(rèn)是禁用的���,至少在保護(hù)模式下查看文檔時是如此���。

在周四發(fā)布的一份咨詢報告中,Microsoft提供了關(guān)于在Office 2007和Office 2010中關(guān)閉ActiveX的指導(dǎo)�。Microsoft代表并未準(zhǔn)確解釋Office文檔何時下載Flash內(nèi)容或者終端用戶可以做什么來阻止。

惡意文檔是用阿拉伯語寫的����。翻譯成英文的標(biāo)題為“basic_salary”。文件內(nèi)包括與使館有關(guān)的各種職位的薪金�,包括秘書�,大使和外交官。該漏洞的傳輸受自定義加密系統(tǒng)的保護(hù)����,包括用于傳輸AES密鑰的對稱AES密碼和非對稱RSA密碼。盡管RSA密碼可以使用強(qiáng)大的計算機(jī)進(jìn)行破解的512位密鑰�,然而,該系統(tǒng)突出了攻擊者的上述平均能力,以防止攻擊容易被發(fā)現(xiàn)或分析����。

Icebrg的研究人員寫道:

遠(yuǎn)程包含的Flash漏洞和非對稱密碼技術(shù)的組合,是針對事后分析的強(qiáng)大的計數(shù)器���。一旦被利用�,唯一存在于受害者系統(tǒng)上的是僅包含URL的初始誘餌文檔���。在這種情況下����,響應(yīng)器可能會尋找網(wǎng)絡(luò)數(shù)據(jù)包來重新創(chuàng)建攻擊��。但是�,如果沒有受害者的隨機(jī)創(chuàng)建的專用密鑰,響應(yīng)器就不可能解密攻擊者的代碼并恢復(fù)后續(xù)的受保護(hù)階段��,例如漏洞或有效載荷����。在這種情況下,響應(yīng)器的唯一可取之處是使用弱RSA模數(shù)���。

在過去幾年中�,越來越多的安全從業(yè)人員建議人們卸載獨(dú)立的Flash應(yīng)用程序,并使用默認(rèn)阻止Flash內(nèi)容的瀏覽器����。周四研究的結(jié)果是,Office用戶應(yīng)該確保阻止文檔中的Flash內(nèi)容�����,特別是來自未知或不可信任方的文檔��。持續(xù)使用Flash的用戶應(yīng)確保他們使用的版本為30.0.0.113���。(可在此處找到此版本)�。