信息來源:secdoctor

研究人員:“我們能讓輪船偏離航線���?��!?

企業(yè)技術(shù)中多半絕跡了的老舊安全漏洞,卻依然留存在海事環(huán)境中���,令無數(shù)艦船很容易被黑�、被追蹤����,甚至被弄得偏離航線,遭遇危險����。

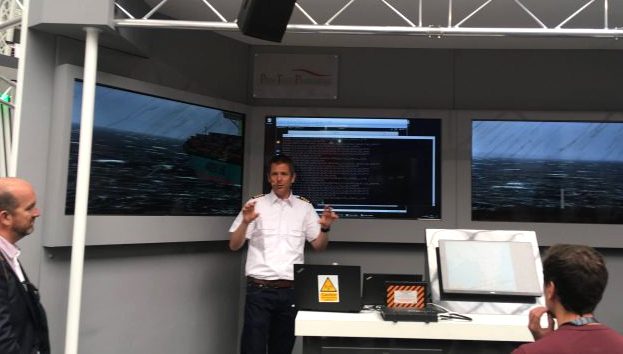

在倫敦舉行的歐洲信息安全大會上�����,英國安全咨詢公司滲透測試伙伴(PTP)的兩位研究人員演示了干擾和中斷航運行業(yè)的多種方法�。

默認(rèn)弱口令、軟件更新缺失�����、加密缺乏——所有這些都在提醒我們IoT設(shè)備安全有多差勁,我們的航運貨輪及其相關(guān)操作是多么容易遭到各種各樣的攻擊�。

之前的信息安全演示不是黑三菱歐藍(lán)德之類汽車,就是黑電水壺之類小家電����。這次該團(tuán)隊獨辟蹊徑,目標(biāo)瞄準(zhǔn)了衛(wèi)星通信和其他遠(yuǎn)航系統(tǒng)���。PTP的員工構(gòu)成中包括了前海員����,所以他們的觀察可謂特別敏銳����。

PTP黑掉輪船的demo演示

IoT搜索引擎Shodan公布了一款船只追蹤器。PTP用該追蹤器構(gòu)建了一個關(guān)聯(lián)通信衛(wèi)星終端版本信息與實時GPS位置數(shù)據(jù)的系統(tǒng)——事實上的可攻擊船只追蹤器�。只要知道終端上軟件的版本,攻擊者就能查到該終端都有哪些安全漏洞及其利用方法����。

PTP創(chuàng)建了一張動態(tài)地圖,上面高亮顯示著暴露出來的船只及其實時位置信息���。信息安全大會上展示的是幾周前的老數(shù)據(jù)���。該追蹤器特意去掉了數(shù)據(jù)刷新���,僅顯示歷史數(shù)據(jù),確保對黑客毫無用處���。

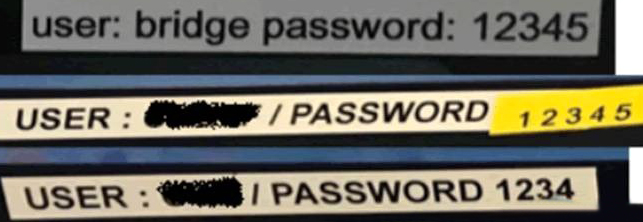

如果覺得利用漏洞來劫持船只衛(wèi)星通信終端的管理員權(quán)限太過費事兒���,攻擊者還可以嘗試弱口令或默認(rèn)口令。

PTP報告稱�����,很多船上衛(wèi)星通信終端都暴露在公網(wǎng)上���。默認(rèn)口令太常見了�����,比如admin/1234之類。

PTP嘗試了價格不菲的 Cobham Fleet One 衛(wèi)星終端�,發(fā)現(xiàn)了幾個按著制造商說明設(shè)個強(qiáng)管理員口令就能解決的漏洞。其他幾個Cobham尚在研發(fā)補(bǔ)丁的漏洞�,PTP并未透露太多信息�。

該團(tuán)隊發(fā)現(xiàn)���,此終端的管理界面是通過telnet和HTTP訪問的���,缺乏固件簽名,所有的驗證僅僅是循環(huán)冗余碼校驗(CRC)�����。研究人員甚至能夠編輯該終端上運行的整個網(wǎng)頁應(yīng)用�����。更糟的是���,固件連回滾防護(hù)都沒有�。

這意味著���,低權(quán)限黑客可以通過安裝帶漏洞的老版本固件實現(xiàn)提權(quán)�。最終我們發(fā)現(xiàn)�����,管理界面口令是嵌入到配置里的,用沒加鹽的MD5做了散列加密���。

只要設(shè)置強(qiáng)管理員口令���,就能堵上這個漏洞。

慘兮兮

船只上幾乎不會做網(wǎng)絡(luò)分隔����。這意味著任何人都能黑了衛(wèi)星通信終端接入船上網(wǎng)絡(luò)。

用于導(dǎo)航的電子海圖顯示和信息系統(tǒng)(ECDIS)可以直接連接自動操舵儀�����。大多數(shù)現(xiàn)代艦船基本都靠ECDIS導(dǎo)航�����,船員在高高的桅桿上瞭望的場景基本不會出現(xiàn)���。

PTP警告�,黑掉ECDIS就能把船搞沉����,尤其是在大霧天氣條件下。

年輕船員總是盯著屏幕����,寧愿相信電子屏幕也不肯看看窗戶外面。

研究人員測試了20多種ECDIS�,發(fā)現(xiàn)了多個安全漏洞。被測ECDIS中絕大多數(shù)的操作系統(tǒng)都很老舊�,某軍用流行款甚至還是 Windows NT 這種古董。

某ECDIS的配置界面防護(hù)非常糟糕����,偽造船上GPS接收器的位置就能讓船“跳”到另外的地方。這都不算是GPS欺騙���,只是告訴ECDIS該GPS接收器在船上另一個地方而已����,類似于引入GPS偏移���。

該團(tuán)隊展示了如何利用該漏洞讓一艘船從多佛港的一側(cè)“跳”到另一側(cè)����。

PTP還發(fā)現(xiàn),可以重配置ECDIS���,令船只看起來有1平方公里那么大���。因為ECDIS往往還向避免船只相撞的自動識別系統(tǒng)收發(fā)器饋送數(shù)據(jù),這一招甚至有可能封鎖整條航線����。

在防撞警報響成一片的時候繼續(xù)穿行繁忙狹窄的航道可不是每位船長都敢的。封了英吉利海峽����,我們的供應(yīng)鏈怕是就要出問題了。

這不是大型集裝箱港口……

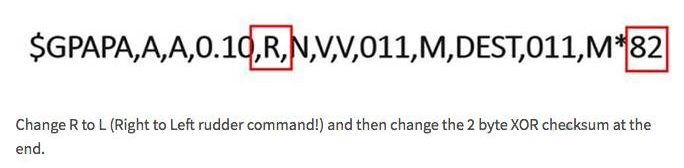

還有一種技術(shù)可以利用商船上控制舵機(jī)�����、發(fā)動機(jī)�、壓載泵等設(shè)備的運營技術(shù)(OT)系統(tǒng)。這些系統(tǒng)使用 NMEA 0183 規(guī)范相互通信����。

然而,通信內(nèi)容卻是明文�,沒有身份驗證���,也沒有加密。發(fā)起中間人攻擊并篡改數(shù)據(jù)就能讓商船按攻擊者的意志行進(jìn)�。

通過船舵指令黑掉輪船

這不是GPS欺騙�����,GPS欺騙眾所周知����,很好檢測;這是注入一系列小錯誤來讓船只不知不覺地偏離航線�����。

PTP的演示中�����,攻擊者可以通過改變GPS自動操舵儀指令來更改船舵指令����。

上述問題在主流IT系統(tǒng)中多年前就早已解決,而艦船安全尚處于莽荒時代����,漏洞遍地����。

研究人員總結(jié)道:“隨時開啟的衛(wèi)星連接����,將船只暴露在了黑客攻擊面前。船主和運營者需快速解決這些問題�,否則將會有更多船只安全事件發(fā)生?!?