信息來源����;4hou

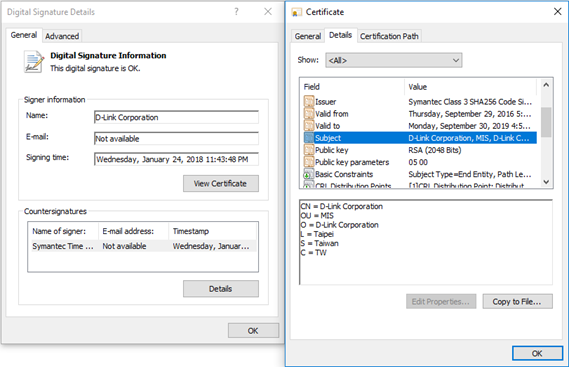

ESET研究人員發(fā)現(xiàn)一款濫用竊取的數(shù)字證書的惡意軟件活動�。系統(tǒng)中的安全軟件將惡意軟件活動中的許多協(xié)議標(biāo)記為可疑的(suspicious)。但這些被標(biāo)記的文件使用的是有效的D-Link公司代碼簽名證書����。完全同樣的證書之前也被用于對非惡意頂D-Link軟件進(jìn)行簽名;因此���,證書貌似被竊取了���。

在確認(rèn)了文件的惡意本質(zhì)后,研究人員通知了D-Link��,然后D-Link自己對該事件進(jìn)行了分析���。2018年7月3日�,D-Link撤銷了被黑的數(shù)字證書���。

圖1. 用于對惡意軟件簽名的 D-Link代碼簽名證書

惡意軟件

分析發(fā)現(xiàn)兩個濫用被竊證書的惡意軟件家族����,Plead是一個遠(yuǎn)程控制的后門和相關(guān)的密碼竊取組件�。最近JPCERT發(fā)布了對Plead后門的深度分析,Trend Micro分析稱�����,Plead是網(wǎng)絡(luò)監(jiān)控組織BlackTech使用的惡意軟件���。

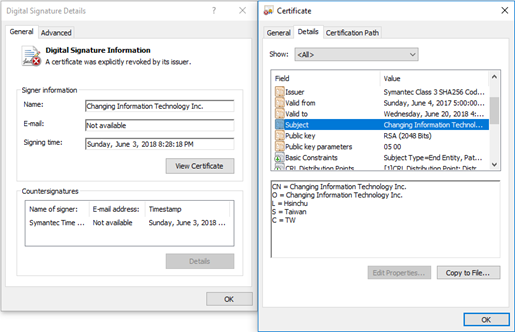

圖2. 用于對惡意軟件簽名的Changing Information Technology代碼簽名證書

根據(jù)用D-Link證書簽名的Plead樣本�,ESET研究人員識別了一些用屬于臺灣安全公司Changing Information Technology的證書簽名的樣本��。雖然BlackTech組織使用Changing Information Technology的證書來簽名����,但早在2017年7月4日,該證書就被撤銷了����。

黑掉許多臺灣科技公司并使用代碼簽名證書用于未來的攻擊,表明該組織攻擊能力非常強���,并且重點攻擊區(qū)域就是臺灣���。

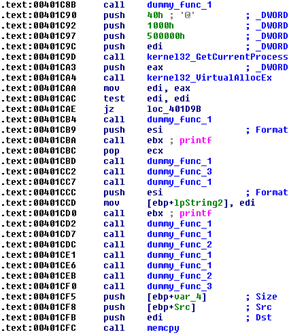

簽名的Plead惡意軟件樣本還用一些沒有用的樣本進(jìn)行混淆了��,但是惡意軟件的目的與其他樣本是相似的:從遠(yuǎn)處服務(wù)器中下載��,然后在本地打開一個加密的二進(jìn)制大對象���。該二進(jìn)制大對象含有加密后的shellcode,這是從最后的Plead后門模塊去下載���。

圖3. Plead惡意軟件的混淆后的代碼

密碼竊取器是用來收集下面列表中應(yīng)用保存的密碼:

· Google Chrome

· Microsoft Internet Explorer

· Microsoft Outlook

· Mozilla Firefox

為什么要竊取數(shù)字證書��?

濫用數(shù)字證書是網(wǎng)絡(luò)犯罪分子嘗試隱藏惡意目的新方法之一���,因為竊取的證書會讓惡意軟件看起來是合法的,這樣有很大概率會繞過安全軟件的檢測�。

目前使用竊取數(shù)字證書最臭名昭著的惡意軟件應(yīng)該是2010年發(fā)現(xiàn)的Stuxnet蠕蟲。Stuxnet使用的是竊取自RealTek和JMicron的數(shù)字證書��,這兩個公司也是臺灣的著名科技公司����。