信息來源:hackernews

針對近日曝光的 Adobe Flash 零日漏洞(CVE-2018-5002),已經(jīng)出現(xiàn)了一款名叫 CHAINSHOT 的惡意軟件攻擊。其利用微軟 Excel 文件包含的微型 Shockwave Flash ActiveX 對象�����、以及一個所謂的“電影”的 URL 鏈接��,忽悠人們?nèi)ハ螺d Flash 應(yīng)用程序��。研究人員攻破了其采用的 512-bit RSA 密鑰���,從而揭開了它的神秘面紗��。

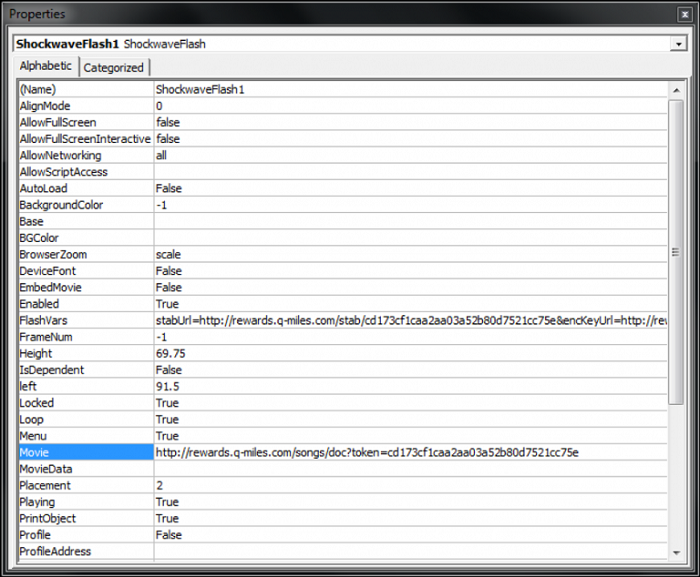

惡意 Shockwave Flash ActiveX 對象屬性

研究人員發(fā)現(xiàn)����,該 Flash 應(yīng)用程序其實是一個混淆的下載器:

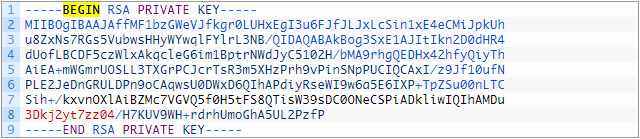

進程會在內(nèi)存中創(chuàng)建一個隨機的 512-bit RSA 密鑰對�����,將私鑰保留在內(nèi)存中�����、并將公鑰發(fā)送到攻擊者的服務(wù)器,以加密 AES 密鑰(用于加密有效負載)���。

之后將加密的有效負載和現(xiàn)有的私鑰發(fā)送到下載程序����,以解密128位AES密鑰和有效負載�。Palo Alto Networks Unit 42 的研究人員破解了加密,并分享了他們的破解方法�����。

盡管私鑰僅保留在內(nèi)存中����,但公鑰的模數(shù) n 被發(fā)送到了攻擊者的服務(wù)器。

在服務(wù)器端�����,模數(shù)與硬編碼指數(shù) e 0x10001 一起使用�,以加密此前用于加密漏洞和 shellcode 有效載荷的128-bit AES 密鑰。

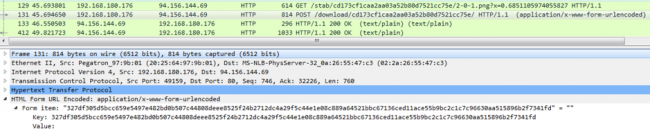

揭秘 shellcode 有效載荷的 HTTP POST 請求(其模數(shù) n 為十六進制)

一旦研究人員解密了 128-bit AES 密鑰���,就能夠解密有效負載��。

獲得 RWE 權(quán)限之后�,執(zhí)行就會傳遞給 shellcode,然后在內(nèi)部加載一個名為 FirstStageDropper.dll 的嵌入式 DLL ���。