信息來源:51cto

一種新的繞過 iPhone 密碼的技術(shù)浮出水面���,可以無限制地訪問用戶的聯(lián)系人和照片����。這一漏洞最早是由 iPhone 發(fā)燒友 Jose Rodriguez 發(fā)現(xiàn)的���。他在自己的 YouTube 頻道 Videosdebarraquito 上發(fā)布了一段西班牙語視頻���,詳細(xì)介紹了這個方法。

另一個 YouTube 頻道 EverythingApplePro 也在 Jose Rodriguez 之后不久發(fā)布的一段英語視頻中展示了這一漏洞����。

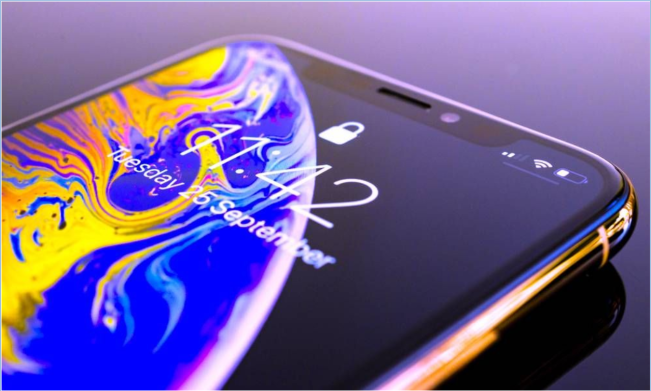

值得注意的是,這個漏洞似乎影響了所有的 iPhone 機(jī)型���,包括最新的 iPhone XS 和 iPhone XS Max——它們都能運(yùn)行最新的軟件����,其中包括 iOS 12 和 iOS 12.1 的最新測試版�����。

需要明確的是,這個可以繞過 iPhone 密碼的漏洞并不容易被利用�����。它需要通過復(fù)雜的 37 步過程���,并且利用了 Siri 和 VoiceOver 輔助功能�����。當(dāng)然����,它還需要對設(shè)備進(jìn)行物理訪問���,而且鎖定屏幕上的 Siri 是啟用的�。

有趣的是�����,F(xiàn)ace ID 需要被禁用�,或者 TrueDepth 相機(jī)需要被物理覆蓋以保證可以繞過 iPhone 密碼�����。一旦使用了這個漏洞,攻擊者就可以獲得對用戶聯(lián)系人列表的完全未經(jīng)身份驗(yàn)證的訪問�,該列表包括電話號碼、電子郵件地址和聯(lián)系人的其他數(shù)據(jù)�����。

除了不用身份驗(yàn)證就訪問 iPhone 的聯(lián)系人之外��,攻擊者還可以進(jìn)一步訪問 iPhone 的相冊����。雖然這有點(diǎn)復(fù)雜,但是攻擊者完全有可能有足夠的時間和精力訪問用戶的隱私照片��。

如果你擔(dān)心攻擊者會訪問你的聯(lián)系人或照片�����,在蘋果解決這個問題之前�����,你可以做幾件事來保護(hù)自己。首先����,打開 Face ID 功能,不要讓你的手機(jī)離開你的視線太久��。不過��,要想完全降低這個漏洞的風(fēng)險�,最好的辦法是禁用 Siri 在鎖定屏幕上的訪問權(quán)限,但是這會阻礙你充分享受 iOS 12 的 Siri 功能��。