信息來源:FreeBuf

Check Point近期發(fā)布了最新的全球安全威脅指數(shù),該指數(shù)顯示了近期的惡意軟件�、移動端惡意軟件以及漏洞方面的變化趨勢�����,可作為一定的參考�����。

本次調查統(tǒng)計中�����,Check Point威脅情報研究人員發(fā)現(xiàn)���,RAT(遠程木馬訪問)類的攻擊形式頭一次出現(xiàn)在了全球威脅指數(shù)的前十名��。有一種被稱作“FlawedAmmyy”作為惡意軟件新秀出現(xiàn)在榜�,攻擊者可通過這種類型的攻擊入侵受害者機器并完全獲得控制權——包括訪問攝像頭�����、麥克風����,抓取屏幕���,竊取文件以及監(jiān)控用戶等行為����。

過去的幾個月里����,Check Point研究人員發(fā)現(xiàn)了多次零零散散的FlawedAmmy活動蹤跡�����,但到了10月�,卻發(fā)現(xiàn)了其活動頻率、規(guī)模大幅增加�,本次激增也直接導致了這種攻擊進入了全球威脅指數(shù)前十名。

在所有的排行中����,挖礦類的惡意軟件仍然是個中頭牌,Coinhive仍然是目前使用范圍最廣�����、數(shù)量最多的惡意軟件��,在全球范圍占據(jù)了約18%的比例,而Cryptoloot也已上升至第二名�,占比約8%。雖然密碼管理器的仍然是主要威脅��,但目前的調查顯示�,用戶的敏感數(shù)據(jù)、銀行和支付信息等各類數(shù)據(jù)仍舊對網(wǎng)絡犯罪有巨大的吸引力���。

2018年10月十大惡意軟件

(排名顯示與上個月的區(qū)別)

?Coinhive:眾所周知的挖礦平臺Cryptominer的產(chǎn)物����,該軟件用于在用戶訪問相應網(wǎng)頁時執(zhí)行挖礦程序�����,對門羅幣進行在線挖掘�����,整個過程用戶可能完全不知道�,只會感覺到在使用電腦的過程中變得莫名卡頓。并且����,為了實現(xiàn)挖礦而植入的JS語句�����,也可能會因為占用大量系統(tǒng)資源而導致用戶系統(tǒng)崩潰�。

↑Cryptoloot:較上月有所提升����,已成為排行第二的惡意軟件�����。該軟件使用目標的CPU或GPU對其資源進行加密�,將其添加至區(qū)塊鏈以用來發(fā)布新的加密貨幣。Cryptoloot使用者試圖通過網(wǎng)站獲得較小比例的貨幣和收益來提升其使用率���,可以說是Coinhive的競爭對手��。

↓Dorkbot:基于蠕蟲病毒的惡意程序�����,作用是可以允許操作者實現(xiàn)遠程執(zhí)行代碼��、以及在受感染的系統(tǒng)中下載其他惡意程序���。

↑Roughted:大規(guī)模惡意廣告活動�����,可用于提供各類惡意網(wǎng)站和能夠帶來有效負載(如詐騙�����、廣告��、漏洞利用工具和勒索程序)的軟件���。該軟件可用于任何類型的平臺和操作系統(tǒng),并且可繞過已知的所有廣告攔截工具�����。

↓Andromeda:一種模塊化機器人軟件�,主要用于后門使用,能夠在受感染的主機上設置額外的惡意軟件�,從而創(chuàng)建不同類型的僵尸網(wǎng)絡�。

↓Jsecoin:可以嵌入網(wǎng)站的JS挖礦程序�����,可以直接通過瀏覽器進行挖礦操作����。

↑XMRig:一個開源的CPU挖掘軟件��,同樣用于門羅幣的挖掘�,2017年5月首次出現(xiàn),到現(xiàn)在已成為主流工具之一��。

↓Ramnit:臭名昭著的銀行木馬程序�����,可用于竊取銀行憑據(jù),F(xiàn)TP密碼�,會話cookie以及個人數(shù)據(jù)等�����。

?Conficker:一種允許遠程操作,可自行下載惡意軟件的蠕蟲��,受其感染的計算機會被僵尸網(wǎng)絡所控制。

↑FlawedAmmyy:遠程訪問木馬(RAT)�����,據(jù)稱是由“Ammyy Admin”遠程管理軟件所泄露的源代碼開發(fā)而來。目前被大量用于針對電子郵件以及大規(guī)模垃圾郵件的活動中����,具備常見的后門功能��,攻擊者可通過該軟件遠程控制受害者機器,捕捉屏幕��,管理文件等��。

10月移動端三大惡意軟件

Triada是一種Android系統(tǒng)的模塊化后門軟件,目前在移動端的惡意軟件列表中取代了Android銀行木馬�����、信息竊取軟件Lokibot暫排第一�����,前者已跌至第二位����。而Hiddad本月也重返移動惡意軟件榜單,排行第三����。

1.Triada:Android模塊化后門,可為系統(tǒng)中下載的惡意軟件授予root權限���,幫助其嵌入到系統(tǒng)進程中�����。

2.Lokibot:Android系統(tǒng)的銀行木馬和信息竊取程序。除此之外���,該軟件還能用作勒索,并且能夠鎖定用戶手機����,防止其管理員權限被刪除�。

3.Hiddad:一種能夠打包合法應用程序并將其發(fā)布到第三方應用商店的惡意軟件。其主要功能是顯示廣告����,但是也能夠訪問操作系統(tǒng)中的關鍵位置,攻擊者可通過其獲得用戶的敏感數(shù)據(jù)�。

10月最受“歡迎”三大漏洞

除了這些,Check Point的研究人員還對當前利用率最高的幾個漏洞進行了統(tǒng)計�����。其中�,CVE-2017-7296再次成為了最受“歡迎”的漏洞,在全球范圍內能夠對48%的組織機構造成影響���。其次是OpenSSL造成的心臟出血漏洞����,在全球范圍內占比約46%,隨后則是Web服務器中的PHPMyAdmin配置錯誤造成的代碼注入漏洞�,影響范圍約42%。

?MicrosoftIIS WebDAV ScStoragePathFromUrl緩沖區(qū)溢出漏洞(CVE-2017-7296):通過Microsoft Internet Information Services 6.0通過網(wǎng)絡向Microsoft Windows Server 2003發(fā)送設置好的用戶請求����,可使遠程攻擊者執(zhí)行任意代碼或造成系統(tǒng)的拒絕服務情況出現(xiàn)���。該漏洞主要是利用了HTTP請求中對長報頭信息的不正確驗證導致的緩沖區(qū)溢出漏洞�����。

↑OpenSSL TLS DTLS Hartbeat Information Disclosure(CVE-2014-0160����,CVE-2014-0346):由于在處理TLS/DTLS傳輸數(shù)據(jù)時出錯,可導致OpenSSL中存儲的信息泄露�,攻擊者可通過該漏洞直接連接客戶端或服務器中并獲取其中的數(shù)據(jù)。

↑Web servers PHPMyAdmin Misconfiguration Code Injection:PHPMyAdmin中的代碼注入漏洞���。該漏洞是因PHPMyAdmin配置錯誤所造成���,遠程攻擊者可通過漏洞向目標發(fā)送特殊的HTTP請求以入侵用戶系統(tǒng)。

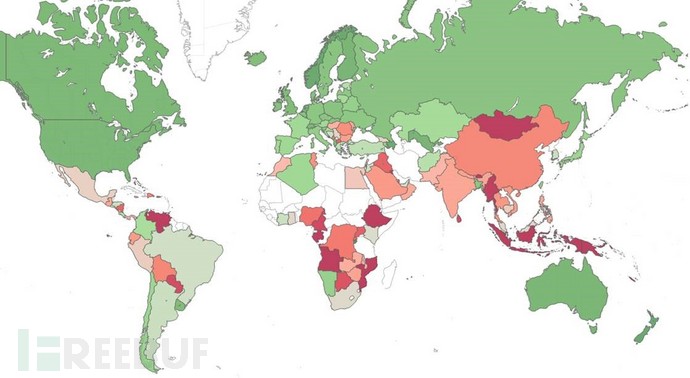

下圖顯示了當前的全球風險指數(shù)(綠色-低風險�����,紅色-高風險�,灰色-數(shù)據(jù)不足)

*參考來源:checkpoint,Karunesh91編譯�,轉載請注明來自FreeBuf.COM