信息來源:51cto

從2018年開始,大家?guī)缀趺刻於寄苈牭疥P(guān)于勒索軟件的消息��。除此之外��,勒索軟件的更新和升級也從未停止過��,比如說Dharma和SamSam這種殺傷力巨大的勒索軟件��,變種版本層出不窮��。實際上��,在攻擊者入侵了一個企業(yè)網(wǎng)絡(luò)的遠(yuǎn)程桌面協(xié)議(RDP)端口后��,他們將能夠直接在目標(biāo)網(wǎng)絡(luò)的主機上安裝勒索軟件��。

這種攻擊切入點是由于缺乏安全保護所導(dǎo)致的��,一旦存在這樣的安全問題��,攻擊者可以利用暴力破解攻擊輕而易舉地滲透進目標(biāo)網(wǎng)絡(luò)��,并向特定位置上傳勒索軟件��。由于通過入侵RDP來實現(xiàn)勒索軟件攻擊的比例越來越大��,因此我們需要讓整個社區(qū)認(rèn)識到這個漏洞的重要性��。

根據(jù)Coveware對2018年第三季度的勒索軟件攻擊評估��,已經(jīng)有超過80%的勒索軟件都是以RDP作為攻擊切入點的��。在這篇文章中��,我們將跟大家介紹為何RDP會成為如此高效的攻擊切入點��,并告訴組織如何提升自己的安全性��。

RDP的歷史

RDP可以追溯到上世紀(jì)90年代��,該技術(shù)跟隨Windows NT 4.0一起發(fā)布��,而這個功能允許IT服務(wù)提供商在任何地方都能夠跟網(wǎng)絡(luò)內(nèi)部的系統(tǒng)進行通信��。在當(dāng)時��,這種方法不僅大大降低了故障頻率��,而且還減少了服務(wù)支持問題的復(fù)雜性��。除此之外��,它還為新一代的托管服務(wù)提供商提供了一種無需與用戶現(xiàn)場見面即可解決問題的工具��,并使得業(yè)界能夠迅速擴大自己的服務(wù)范圍��。

然而��,和大多數(shù)打著“提升便捷性”為slogen的技術(shù)一樣��,RDP也有自己的弱點:其中最嚴(yán)重的一點,就是它為攻擊者提供了一種新的攻擊向量��。除此之外��,通過RDP訪問目標(biāo)網(wǎng)絡(luò)能夠避開很多終端保護方案��,這將使得攻擊者在目標(biāo)網(wǎng)絡(luò)系統(tǒng)內(nèi)的橫向滲透更加容易實現(xiàn)��。

入侵RDP

攻擊者可以通過以下幾種方式入侵RDP:

-

通過類似Shodan這樣的網(wǎng)站進行端口掃描��,然后通過暴力破解攻擊獲取RDP會話憑證��。

-

在類似XDedic這樣的網(wǎng)站上直接購買和使用暴力破解服務(wù)��,獲取RDP會話憑證��。

-

通過網(wǎng)絡(luò)釣魚或社工等方式入侵目標(biāo)組織的員工電腦��,然后利用這種訪問權(quán)限來從網(wǎng)絡(luò)內(nèi)部獲取RDP訪問權(quán)��。

在暗網(wǎng)市場上��,有著數(shù)十萬個企業(yè)RDP憑證可隨意購買��,只需3美元就可以買到一個��。對于網(wǎng)絡(luò)犯罪分子來說,這種投入是微不足道的��,也就是說��,現(xiàn)在通過RDP來發(fā)動勒索軟件攻擊的成本越來越低了��。

很多大型組織目前仍在使用RDP��,而很多小型企業(yè)卻在沾沾自喜��,因為他們認(rèn)為自己太小而不會成為被攻擊的目標(biāo)��,但他們根本就不知道自己有多么容易被攻擊��。

另一個需要注意的是��,即使沒有惡意軟件或勒索軟件的存在��,暗網(wǎng)中的企業(yè)網(wǎng)絡(luò)RDP憑證也一直有人在出售��。

如果你發(fā)現(xiàn)自己的企業(yè)網(wǎng)絡(luò)受到了Dharma或SamSam這樣的勒索軟件攻擊��,那說明這已經(jīng)是第二波攻擊了��,因為在第一波攻擊中你的RDP訪問憑證已經(jīng)被泄露了…

攻擊向量

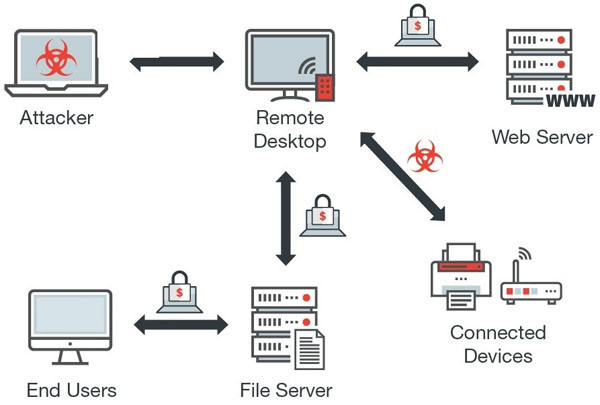

RDP所提供的公開訪問以及橫向訪問功能將允許勒索軟件感染目標(biāo)網(wǎng)絡(luò)內(nèi)的所有設(shè)備��,包括個人設(shè)備��、服務(wù)器和備份系統(tǒng)在內(nèi)��。

除此之外��,攻擊者還可以利用RDP實現(xiàn)賬號提權(quán)��,并創(chuàng)建RDP會話��,然后在拿到訪問權(quán)限之后安裝和執(zhí)行各種應(yīng)用程序��。在惡意軟件的幫助下��,攻擊者將能夠獲取到目標(biāo)系統(tǒng)的命令控制權(quán)限��,最終實現(xiàn)勒索軟件的感染��。

保護RDP

為了增強RDP的安全性��,企業(yè)應(yīng)該從預(yù)防��、響應(yīng)和恢復(fù)這三個因素出發(fā)進行考量:

-

雙因素驗證(2FA):給遠(yuǎn)程會話和所有的遠(yuǎn)程訪問賬號開啟雙因素身份驗證功能��,可以保護絕大多數(shù)企業(yè)免受勒索軟件的攻擊��。點擊【這里】了解更多關(guān)于RDP-2FA的內(nèi)容。

-

限制訪問:通過設(shè)置防火墻來限制RDP的訪問權(quán)��,使用VPN來訪問��,修改默認(rèn)端口��,或者通過IP地址白名單來緩解此類安全風(fēng)險��。

-

終端替代方案:及時檢測網(wǎng)絡(luò)異常(例如在辦公室工作站試圖建立RDP會話)��,在攻擊發(fā)生之前阻止可疑行為��。

-

災(zāi)難恢復(fù)(DR)與應(yīng)急響應(yīng)(IR):一個企業(yè)的RDP配置是否安全��,還跟公司的DR和IR方案有關(guān)系��。備份系統(tǒng)應(yīng)該跟公司的網(wǎng)絡(luò)隔離��,而IR方案能夠幫助公司在攻擊發(fā)生時盡量減少應(yīng)對的成本和時間��,并以最快速度處理攻擊事件��。

總結(jié)

RDP帶來的安全風(fēng)險是非常大的��,如果沒有適當(dāng)?shù)墓芾?�,可能會給企業(yè)帶來災(zāi)難性的后果��。無論規(guī)模大小��,每一個組織都應(yīng)該優(yōu)先考慮提升RDP訪問的安全保護��,以避免受到勒索軟件的感染��,并造成數(shù)據(jù)和財產(chǎn)損失��。