原創(chuàng)作者:安華金和(企業(yè)賬號)劉思成�����、付蓉潔���、沈雪峰

安華金和數(shù)據(jù)庫攻防實驗室(DBSec Labs)以月為單位�,將高危漏洞匯總�����,形成分析報告�,分享廣大用戶及合作伙伴。

8月報告核心觀點

1.Web是數(shù)據(jù)泄露的主要渠道

2.互聯(lián)網(wǎng)成為數(shù)據(jù)泄漏頻發(fā)地

3.8月常見數(shù)據(jù)泄漏原因

4.針對數(shù)據(jù)泄漏的防范手段

報告正文

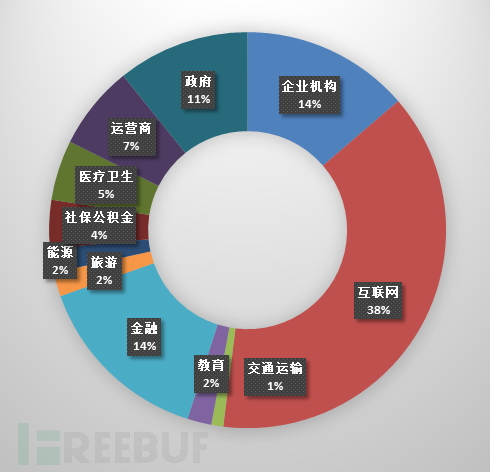

2015年8月��,我們總結(jié)發(fā)布了102個數(shù)據(jù)泄密高危漏洞��,這些漏洞分別來自漏洞盒子、烏云���、補天等平臺�,涉及11個行業(yè)��,企業(yè)機構(gòu)���、互聯(lián)網(wǎng)�����、交通運輸�、教育��、金融保險���、旅游、能源�、社保公積金、醫(yī)療衛(wèi)生��、運營商��、政府。102個漏洞中�,其中絕大多數(shù)泄露威脅是由SQL注入和弱口令引起的。

Web是數(shù)據(jù)泄漏的主要渠道

自互聯(lián)網(wǎng)普及之日起���,Web由于它在網(wǎng)絡(luò)中的位置和廣泛的用途���、不兼容的協(xié)議等多種原因,長期處于黑客視野之中�。在《2015年全球數(shù)據(jù)泄露調(diào)查報告》中明確指出由技術(shù)原因?qū)е碌臄?shù)據(jù)泄漏,第一名就是Web端的SQL注入����。相信在長時間內(nèi)這一情況不會有太大好轉(zhuǎn)。

互聯(lián)網(wǎng)成為數(shù)據(jù)泄漏頻發(fā)地

從8月102個數(shù)據(jù)泄露威脅的行業(yè)來看���,互聯(lián)網(wǎng)行業(yè)成為重災(zāi)區(qū)����。其中39個數(shù)據(jù)泄漏威脅直指互聯(lián)網(wǎng)����,占全部數(shù)據(jù)泄露威脅的38%。金融����、政府���、企業(yè)機構(gòu)緊隨其后,漏洞比例分別占10%以上����。

8月安全漏洞行業(yè)分布

互聯(lián)網(wǎng)行業(yè),不但數(shù)據(jù)泄露安全威脅多而且可能泄露的數(shù)據(jù)量也非常巨大��,基本都在200W條以上���。最主要原因是由于互聯(lián)網(wǎng)公司的業(yè)務(wù)發(fā)展速度較快��,但是長期以來互聯(lián)網(wǎng)公司大多只把關(guān)注點放在業(yè)務(wù)上����,先讓業(yè)務(wù)系統(tǒng)運轉(zhuǎn)���,把業(yè)務(wù)支撐起來,至于這里面的信息安不安全往往是第二步�����;同時還有一個很重要的原因由于成本等因素升級任務(wù)往往進行外包,以至于大量網(wǎng)站的代碼有明顯的缺陷�。這些缺陷最終很可能給網(wǎng)站帶來數(shù)據(jù)泄漏威脅。

在企業(yè)機構(gòu)和金融行業(yè)中��,上述問題也是數(shù)據(jù)泄密的重要原因之一��,同時還因大量人為因素存在�。例如泛華保險某核心系統(tǒng)、甘肅省某政府系統(tǒng)�����、湖北政府某平臺等存在不同程度的弱口令����。

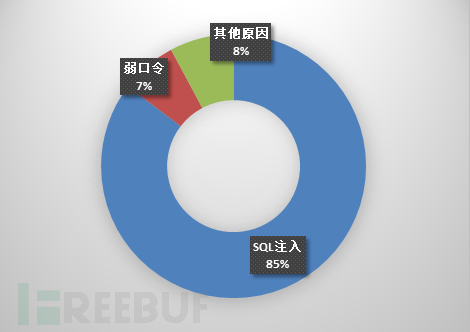

8月常見數(shù)據(jù)泄露原因

Web開發(fā)中出現(xiàn)的代碼缺陷,很可能最終轉(zhuǎn)化成數(shù)據(jù)泄漏的漏洞�����。這種漏洞往往會被SQL注入利用�����;弱口令更多是人為因素導致,企事業(yè)單位應(yīng)該在管理機制上盡量避免弱口令的出現(xiàn)�。

8月份數(shù)據(jù)泄漏威脅主要原因

SQL注入是當前針對數(shù)據(jù)庫安全進行外部攻擊的一種常見手段。當前應(yīng)用大多基于B/S模式開發(fā)�����,因此通過SQL注入等方式對數(shù)據(jù)庫進行攻擊的案例逐漸增多����,其所帶來的危害性比例也逐步升高。

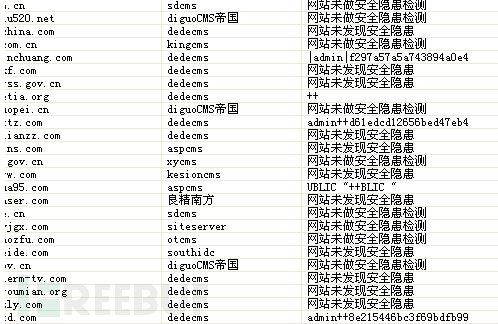

弱口令完全可以通過定期更換密碼和利用一些小型安全檢查軟件來避免����。弱口令雖然技術(shù)難度不高,但大量的存在于互聯(lián)網(wǎng)行業(yè)當中�。筆者在分析這部分內(nèi)容時用一款自動化掃Web軟件,對某網(wǎng)段中的網(wǎng)頁進行掃描發(fā)現(xiàn)大量弱口令:

通過對30個網(wǎng)站樣本進行掃描�,發(fā)現(xiàn)3個弱口令。其中第一個是admin|f297a57a5a743894a0e4����。7a57a5a743894a0e,百度一下就知道是admin的CMD5值�����。也就是說第一個網(wǎng)站他的管理員賬號密碼和用戶名是一致的。密碼的設(shè)置一定要避免和一些可能無需登錄就能暴露出來的信息有關(guān)���。筆者建議密碼千萬不要和用戶名、網(wǎng)站名或域名有任何關(guān)系���,這些都是極容易被別人猜出來的�。

針對數(shù)據(jù)泄露的防御方案

想要針對SQL注入和弱口令進行防護��,主要從三個時間點來進行全面防護:1.入侵事前檢查防護���。2.入侵事中阻斷防御��。3.入侵事后追蹤審計�����,減小損失�。

1.入侵事前檢查防護

事前的重點是檢查�����。在遭遇外部入侵前����,我們需要定期對整個網(wǎng)絡(luò)環(huán)境進行弱點掃描�����。網(wǎng)絡(luò)中任何一點的漏洞都可能導致最后的數(shù)據(jù)泄露��?��?梢远ㄆ谡垖H藢φ麄€網(wǎng)絡(luò)做滲透測試,同時可以通過Web安全掃描器�、數(shù)據(jù)庫漏洞掃描器等相關(guān)產(chǎn)品對整個環(huán)境進行安全檢查。

2.入侵事中阻斷防御

過程中防御的重點是準確的判斷出哪些語句屬于入侵語句���。推薦在Web前端部署WAF來解決大部分針對Web的入侵行為���。僅以SQL注入為例,某些類型的SQL注入WAF難以準確識別��。會把部分入侵語句放過去����,導致數(shù)據(jù)被泄露。所以同時推薦您在數(shù)據(jù)庫前部署專業(yè)的數(shù)據(jù)庫防火墻��。

因為WAF的局限性在于無法對WEB發(fā)給數(shù)據(jù)庫的SQL語句進行協(xié)議分析、無法進行語句還原�,只能通過正則匹配來遍歷每種情況。而數(shù)據(jù)庫防火墻則恰好彌補了WAF的技術(shù)路線缺陷�。數(shù)據(jù)庫防火墻的防護策略、手段都是基于SQL協(xié)議解析而來����。數(shù)據(jù)庫防火墻在防止SQL注入上徹底的解決了WAF以犧牲性能為代價的方式��。相信如何數(shù)據(jù)庫防火墻和WAF配合使用會使您的數(shù)據(jù)更加安全����。

對數(shù)據(jù)密級要求比較高的企業(yè),可以通過數(shù)據(jù)加密軟件對數(shù)據(jù)庫中最重要的數(shù)據(jù)進行加密���。這樣即使黑客拿走了數(shù)據(jù)庫中的部分數(shù)據(jù)��,也只是拿到了密文��。數(shù)據(jù)庫加密技術(shù)利用復雜的算法可以保證在一定時間內(nèi)黑客是無法破譯出明文內(nèi)容�。

3.入侵事后減小損失防御

通過對用戶訪問數(shù)據(jù)庫行為的記錄�、審計分析,幫助用戶事后進行數(shù)據(jù)泄密行為的追根溯源���,提高數(shù)據(jù)資產(chǎn)安全�。

關(guān)于弱口令更多在于管理者的安全意識和責任心。相信廣大管理員只要保持定期更換復雜的密碼就可以從根本上斷絕弱口令的存在�����。

結(jié)束語

為了實現(xiàn)讓數(shù)據(jù)使用更安全的使命�,安華金和數(shù)據(jù)庫攻防實驗室有義務(wù)和責任為客戶提供創(chuàng)新前沿與穩(wěn)定的數(shù)據(jù)防泄漏產(chǎn)品與解決方案。

最后��,也是最重要的���,用戶還是要從主觀因素上提高安全意識加強內(nèi)部安全管理防范��。安全就是這樣一種形態(tài)���,平時不出狀況看不到安全的效果,一旦企業(yè)出現(xiàn)了數(shù)據(jù)泄露事件�����,其經(jīng)濟損失���、名譽損失將不可估量����,更甚者企業(yè)形象會一落千丈,從此難以翻身����。

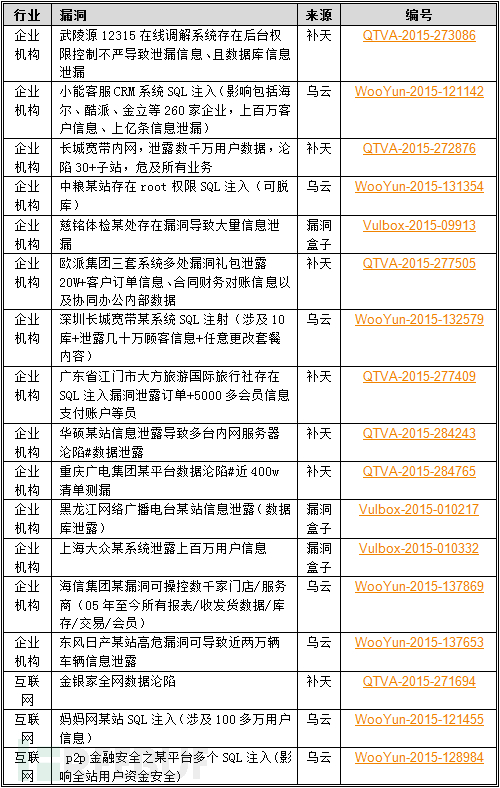

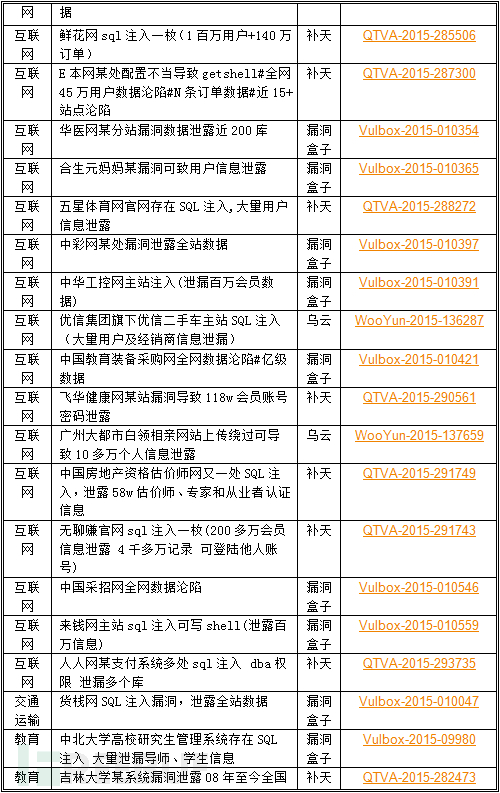

8月份數(shù)據(jù)安全漏洞列表

* 作者:安華金和(企業(yè)賬號)劉思成、付蓉潔�、沈雪峰,轉(zhuǎn)載請注明來自FreeBuf黑客與極客(FreeBuf.COM)