信息來源:hackernews

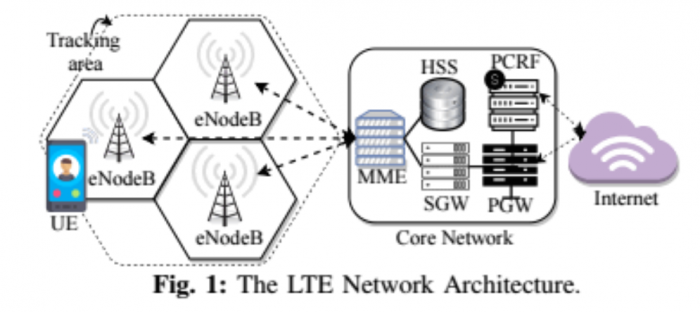

多名學(xué)者組成的團(tuán)隊(duì)近日宣布成功在4G/5G網(wǎng)絡(luò)中發(fā)現(xiàn)三個(gè)新的安全漏洞�����,可用于攔截電話以及跟蹤手機(jī)用戶的位置。相關(guān)調(diào)查結(jié)果顯示�����,這是首次同時(shí)影響現(xiàn)有4G網(wǎng)絡(luò)和即將到來的5G標(biāo)準(zhǔn)的首批漏洞。5G網(wǎng)絡(luò)聲稱提供更快的速度和更高的安全保護(hù)��,并對(duì)竊聽手機(jī)行為提供了更妥善的保護(hù)措施�,但研究人員表示新型攻擊方式可以繞過這些措施。

該論文的共同作者之一Syed Rafiul Hussain向外媒TechCrunch透露:“任何對(duì)蜂窩尋呼協(xié)議有所了解的人都可以發(fā)起此類攻擊�。”Hussain���,以及來自于普渡大學(xué)的Ninghui Li和Elisa Bertino���,來自愛荷華大學(xué)的Mitziu Echeverria和Omar Chowdhury,計(jì)劃于本周二在圣地亞哥的網(wǎng)絡(luò)和分布式系統(tǒng)安全研討會(huì)上展示他們的發(fā)現(xiàn)��。

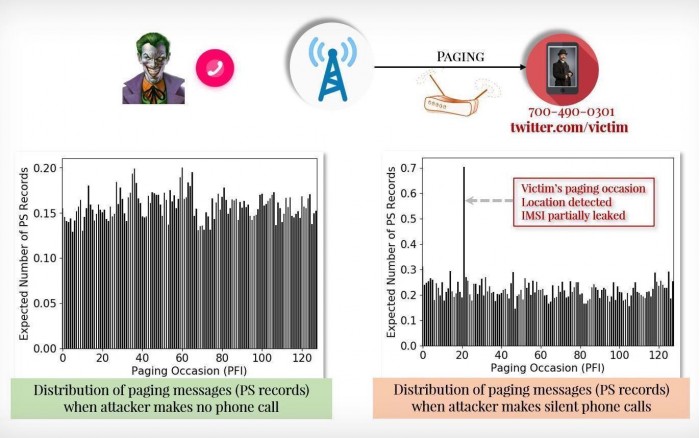

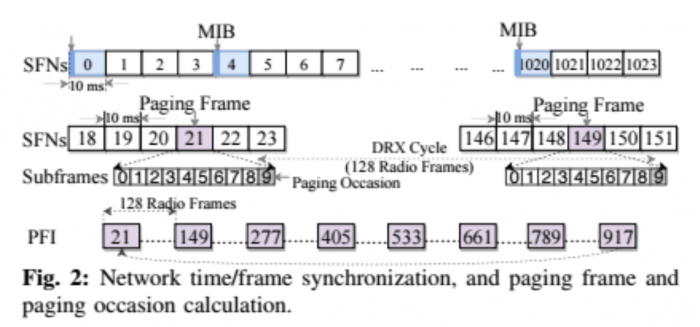

根據(jù)論文描述�,這三個(gè)漏洞分別為Torpedo、Piercer和IMSI-Cracking攻擊�。其中最為嚴(yán)重的就是Torpedo���,它利用了蜂窩尋呼協(xié)議(paging protocol���,運(yùn)營商用于來電或者短信之前通知手機(jī))的弱點(diǎn),在短時(shí)間內(nèi)撥打和取消手機(jī)通話可以在通知目標(biāo)設(shè)備來電的情況下觸發(fā)尋呼協(xié)議���,從而讓攻擊者追蹤受害者的位置�。研究人員說,知道受害者的尋呼時(shí)機(jī)還可以讓攻擊者劫持尋呼通道��,并通過欺騙消息(如Amber警報(bào))或完全阻止消息來插入或拒絕尋呼消息���。

而基于Torped漏洞���,攻擊者還可以推進(jìn)另外2個(gè)漏洞。研究人員表示Piercer允許攻擊者在4G網(wǎng)絡(luò)上確定國際移動(dòng)用戶身份(IMSI)���,而另外一個(gè)漏洞名為IMSI-Cracking攻擊�,它可以在4G和5G網(wǎng)絡(luò)中暴力攻擊IMSI號(hào)碼�,而IMSI號(hào)碼都是加密狀態(tài)的。

Hussain表示美國四大電信運(yùn)營商(AT&T���,Verizon���、Sprint和T-Mobile)均存在Torped漏洞,攻擊者只需要花200美元購買一臺(tái)無線電通訊設(shè)備就能發(fā)起攻擊��。一位不愿透露姓名的內(nèi)部人士表示���,美國的一家運(yùn)營商已經(jīng)遭受到了Piercer漏洞的攻擊��。