信息來(lái)源:中國(guó)信息產(chǎn)業(yè)網(wǎng)

自2017年WannaCry席卷全球后,勒索病毒正式進(jìn)入普羅大眾的視野���,影響波及眾多行業(yè)和機(jī)構(gòu)���,成為當(dāng)前最受關(guān)注的網(wǎng)絡(luò)安全問(wèn)題之一?��;仡櫿麄€(gè)2018年���,以GlobeImposter、Crysis���、GandCrab為代表的勒索病毒日漸猖獗���,喪心病狂的攻擊者通過(guò)把勒索病毒和蠕蟲(chóng)病毒結(jié)合利用,并且將目標(biāo)瞄準(zhǔn)企事業(yè)單位和政府有關(guān)部門(mén)���,曾先后制造多起大面積的勒索事件���,影響力和破壞性顯著增強(qiáng)���,一度引發(fā)社會(huì)各界的廣泛關(guān)注。

可以預(yù)見(jiàn)���,勒索病毒攻擊未來(lái)將會(huì)呈現(xiàn)出技術(shù)手段日益成熟���,攻擊目標(biāo)更精準(zhǔn),產(chǎn)業(yè)分工更具體的特性���。那么���,針對(duì)此類(lèi)勒索攻擊,如何防御就顯得尤為重要���。近日���,騰訊安全正式對(duì)外發(fā)布《2018年勒索病毒活動(dòng)情況回顧報(bào)告》(以下簡(jiǎn)稱(chēng)《報(bào)告》)?��!秷?bào)告》剖析了過(guò)去一年國(guó)內(nèi)各大勒索病毒組織分布及攻擊技術(shù)���,并對(duì)未來(lái)技術(shù)發(fā)展趨勢(shì)進(jìn)行全面預(yù)測(cè)���。此外,《報(bào)告》還提出“三二一”安全災(zāi)備方案原則���,對(duì)企業(yè)網(wǎng)絡(luò)安全建設(shè)具有一定的參考價(jià)值���。

誰(shuí)最受勒索病毒“偏愛(ài)”

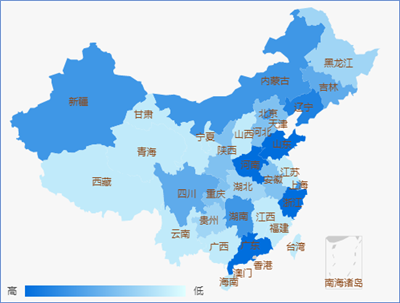

整個(gè)2018年���,勒索病毒攻擊整體呈現(xiàn)上升趨勢(shì)���,曾先后引發(fā)多起大型網(wǎng)絡(luò)攻擊事件。從攻擊地域分布來(lái)看���,目前勒索病毒在全國(guó)各地均有分布���,其中廣東、浙江���、河南等地區(qū)最為嚴(yán)重���。同時(shí)���,勒索病毒對(duì)感染的行業(yè)也有其“偏好”,以傳統(tǒng)行業(yè)���、教育���、互聯(lián)網(wǎng)最為嚴(yán)重,醫(yī)療及政府機(jī)構(gòu)緊隨其后���。

(圖:勒索病毒感染地域分布)

以醫(yī)療行業(yè)為例���,行業(yè)中網(wǎng)絡(luò)安全相對(duì)完善的三甲醫(yī)院中,42%的醫(yī)院內(nèi)依然有電腦端存在“永恒之藍(lán)”漏洞未修復(fù)���;平均每天有7家三甲醫(yī)院的電腦端檢出有WannaCry勒索病毒���。2018年年初,國(guó)內(nèi)兩家省級(jí)醫(yī)院先后遭遇勒索病毒攻擊���,一度導(dǎo)致醫(yī)院在一段時(shí)間內(nèi)無(wú)法接診���,甚至造成系統(tǒng)長(zhǎng)時(shí)間內(nèi)處于癱瘓的情況���。

制造業(yè)也是被勒索最頻繁的對(duì)象之一,2018年���,臺(tái)積電和波音飛機(jī)工廠先后遭遇勒索病毒���。制造業(yè)正迎來(lái)「工業(yè)4.0」的重大歷史契機(jī),面對(duì)需要將無(wú)處不在的傳感器���、嵌入式系統(tǒng)、智能控制系統(tǒng)和產(chǎn)品數(shù)據(jù)���、設(shè)備數(shù)據(jù)���、研發(fā)數(shù)據(jù)、運(yùn)營(yíng)管理數(shù)據(jù)緊密互聯(lián)成一個(gè)智能網(wǎng)絡(luò)的新模式���,一個(gè)全新的安全需求正在產(chǎn)生���。

盡管勒索病毒“偏愛(ài)”以上行業(yè)���,但事實(shí)表明,勒索病毒對(duì)事關(guān)國(guó)計(jì)民生的各個(gè)行業(yè)都存在一定威脅���。一旦社會(huì)長(zhǎng)期依賴(lài)的基礎(chǔ)設(shè)施遭受攻擊���,將會(huì)給社會(huì)帶來(lái)難以估計(jì)且不可逆轉(zhuǎn)的損失。

強(qiáng)盜也有家族���,“解密公司”或是其代理

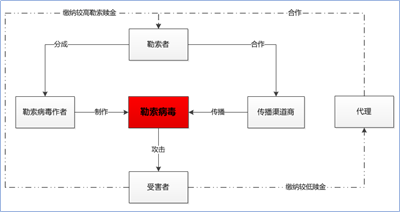

勒索病毒攻擊系統(tǒng)后���,一般會(huì)向受害者勒索數(shù)字貨幣或其他貨幣,是病毒界名副其實(shí)的強(qiáng)盜���。2018年���,勒索病毒在經(jīng)歷爆發(fā)式增長(zhǎng)后,也不再“單兵作戰(zhàn)”���,而是以家族形態(tài)占山為王���,各角色分工明確���。一次完整的勒索攻擊流程可能涉及勒索病毒作者、勒索實(shí)施者���、傳播渠道商���、代理和受害者5個(gè)角色。

具體來(lái)說(shuō)���,病毒作者主要負(fù)責(zé)編寫(xiě)制作���,與安全軟件對(duì)抗;勒索實(shí)施者從病毒作者手中拿到定制版源程序���,通過(guò)自定義病毒信息得到專(zhuān)屬病毒,與病毒作者進(jìn)行收入分成���;傳播渠道商則幫助勒索實(shí)施者完成病毒傳播���;作為重要的一環(huán),代理向受害者假稱(chēng)自己能夠解密勒索病毒加密的軟件���,索要贖金���,從中賺取差價(jià)���。

(圖:勒索病毒黑產(chǎn)產(chǎn)業(yè)鏈)

伴隨著數(shù)字貨幣過(guò)去兩年的高速發(fā)展,在巨大的利益誘惑下���,以GandCrab���,GlobeImposter,Crysis等為代表的勒索家族依然高度活躍���。其中���,攻擊手法成為整個(gè)勒索家族得以“延續(xù)“的核心驅(qū)動(dòng)力,諸如使用正規(guī)加密工具���、病毒加密���、虛假勒索詐騙加密已成為攻擊者的慣用伎倆之一。

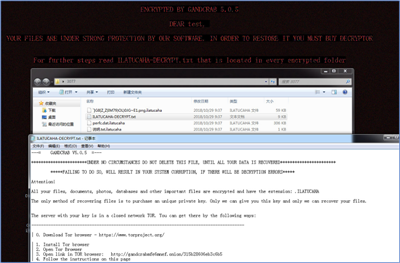

以2018年最為活躍的勒索家族之一的GandCrab為例,作為首個(gè)使用達(dá)世幣(DASH)作為贖金的勒索病毒���,其傳播方式多種多樣���,主要有弱口令爆破、惡意郵件���、網(wǎng)頁(yè)掛馬傳播���、移動(dòng)存儲(chǔ)設(shè)備傳播、軟件供應(yīng)鏈感染傳播等���。該病毒更新速度極快���,在1年時(shí)間內(nèi)經(jīng)歷了5個(gè)大版本,以及數(shù)個(gè)小版本的小修小補(bǔ)���,目前最新版本為5.1.6(截止2018年底)���,國(guó)內(nèi)最為活躍版本為5.0.4���。

(圖:勒索病毒GandCrab勒索頁(yè)面)

眾所周知���,除非勒索病毒存在邏輯漏洞���,或者取得解密密鑰,否則以當(dāng)前的計(jì)算機(jī)算力去解密幾乎不可能���。如今���,市面上也存在著“解密公司“,這類(lèi)“解密公司”實(shí)際上多為勒索者在國(guó)內(nèi)的代理���。其利用國(guó)內(nèi)用戶(hù)不方便購(gòu)買(mǎi)數(shù)字貨幣的弱點(diǎn)���,以相對(duì)更加便宜的價(jià)格,吸引受害者聯(lián)系解密���,在整個(gè)過(guò)程中賺取差價(jià)���。根據(jù)某解密公司官網(wǎng)上公開(kāi)的交易記錄,一家解密公司靠做勒索中間代理一個(gè)月收入可達(dá)300W人民幣���。

“三二一“數(shù)據(jù)備份法���,對(duì)抗勒索病毒最直接的方式

當(dāng)前���,勒索病毒家族逐漸以平臺(tái)化、全球化���、技術(shù)化為支點(diǎn)���,給世界各地網(wǎng)絡(luò)用戶(hù)造成巨大網(wǎng)絡(luò)安全威脅。同時(shí)���,伴隨著病毒技術(shù)與云計(jì)算���、大數(shù)據(jù)、人工智能等新技術(shù)相結(jié)合的趨勢(shì)愈發(fā)明顯���,攻擊技術(shù)不斷更新升級(jí)���,由此導(dǎo)致互聯(lián)網(wǎng)安全形勢(shì)也越發(fā)嚴(yán)峻?��!秷?bào)告》指出���,勒索病毒與安全軟件的對(duì)抗加劇、傳播場(chǎng)景多樣化���、攻擊目標(biāo)鎖定企業(yè)用戶(hù)���、技術(shù)迭代加快、贖金提高���、加密對(duì)象升級(jí)���、病毒開(kāi)發(fā)門(mén)檻降低、感染趨勢(shì)不斷上升等將會(huì)成為勒索病毒未來(lái)發(fā)展的主要趨勢(shì)之一���。

面對(duì)日益猖獗的勒索病毒���,對(duì)于各企事業(yè)單位和政府機(jī)構(gòu)的系統(tǒng)而言,最重要的任務(wù)就是對(duì)資料進(jìn)行備份���。為此���,《報(bào)告》提出“三二一原則”災(zāi)備指導(dǎo)意見(jiàn)���,即重要文檔資料保存三份,利用至少兩種不同的存儲(chǔ)載體���,其中至少有一份資料保存在異地���。

同時(shí),需要定期針對(duì)網(wǎng)絡(luò)安全進(jìn)行安全培訓(xùn)���,提高企事業(yè)單位及政府機(jī)構(gòu)的網(wǎng)絡(luò)安全意識(shí)���,關(guān)閉不必要的端口和共享文件;使用騰訊御點(diǎn)終端安全管理系統(tǒng)的漏洞修復(fù)功能���,及時(shí)修復(fù)系統(tǒng)高危漏洞���;推薦部署騰訊御界高級(jí)威脅檢測(cè)系統(tǒng)檢測(cè)可能的黑客攻擊,該系統(tǒng)可高效檢測(cè)未知威脅���,并通過(guò)對(duì)企業(yè)內(nèi)外網(wǎng)邊界處網(wǎng)絡(luò)流量的分析���,感知漏洞的利用和攻擊���。

此外���,《報(bào)告》提醒廣大個(gè)人用戶(hù)仍不可放松警惕���,建議實(shí)時(shí)開(kāi)啟騰訊電腦管家等主流安全軟件加強(qiáng)防護(hù)。目前���,騰訊電腦管家推出的文檔守護(hù)者功能���,可以利用磁盤(pán)冗余空間備份數(shù)據(jù)文件,在文件被勒索病毒破壞的緊急情況下���,幫助廣大用戶(hù)快速恢復(fù)文檔���。