5 月 9日消息����,黑客正利用2018年揭露的Jenkins漏洞(CVE-2018-1000861 )來進(jìn)行挖礦活動。

Jenkins是最受歡迎的開源自動化服務(wù)器�����,它由CloudBees和Jenkins社區(qū)共同維護(hù)��。 它在全球擁有數(shù)十萬個活動安裝��,擁有超過100萬用戶�。

SANS專家Renato Marinho發(fā)現(xiàn)了一個針對易受攻擊的Apache Jenkins安裝的惡意攻擊活動,來傳播一個名為Kerberods的門羅幣挖礦惡意軟件���。據(jù)SANS研究所的網(wǎng)絡(luò)風(fēng)暴中心稱�,攻擊者正在利用Jenkins服務(wù)器的CVE-2018-1000861漏洞�����,其存在于Stapler HTTP請求處理引擎中�����。

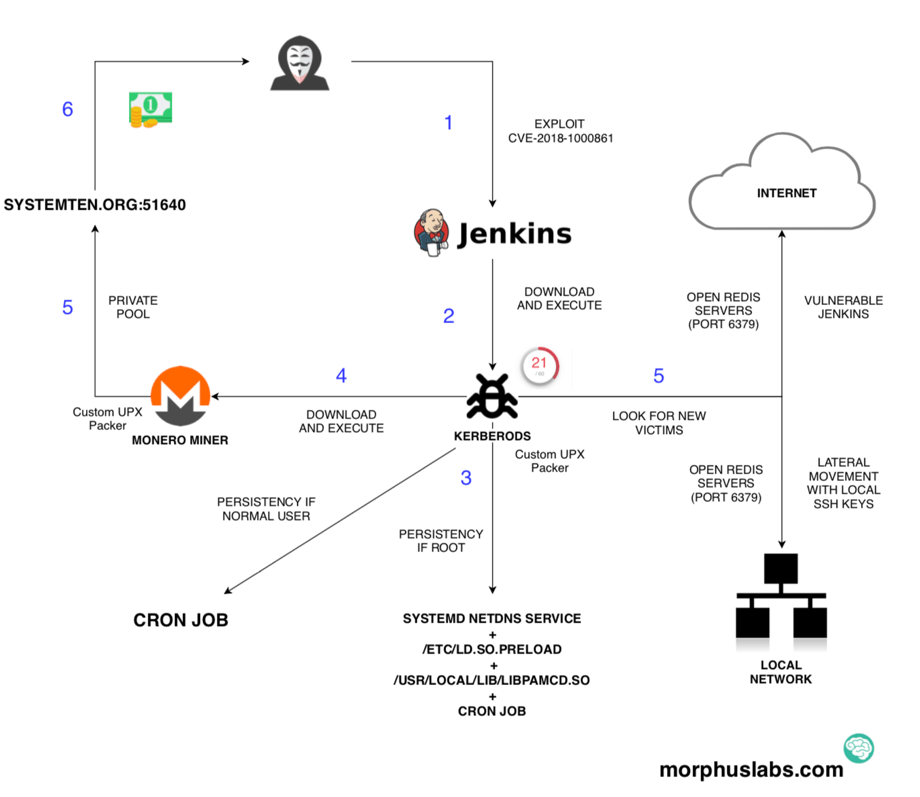

Marinho發(fā)現(xiàn)一些攻擊擊中了他的一個蜜罐����,且正試圖利用Jenkins漏洞來進(jìn)行挖礦。在分析了這一蜜罐威脅之后���,他創(chuàng)建了下圖所示的圖表(可以按照藍(lán)色數(shù)字來理解每一步)�。

Kerberods包含自定義版本的UPX打包程序�����,它嘗試獲取root權(quán)限以隱藏其存在來長期存續(xù)�。在分析二進(jìn)制文件后,Marinho發(fā)現(xiàn)使用的打包程序是“UPX”的自定義版本���。UPX是一個開源軟件�,有許多方法可以修改UPX��,使得用常規(guī)UPX版本解壓縮文件很難���。幸運(yùn)的是�,在本例中����,UPX自定義版本只涉及魔術(shù)常量UPX_MAGIC_LE32從“UPX”修改為其他三個字母��。因此����,將二進(jìn)制文件的不同部分還原為UPX�,可以使用常規(guī)版本的UPX解壓縮二進(jìn)制文件。

一旦獲得root權(quán)限����,Kerberods會將一個庫加載到操作系統(tǒng)中,該操作系統(tǒng)掛鉤Glibc的不同功能�,就像一個木馬一樣。在沒有root權(quán)限的情況下���,惡意軟件創(chuàng)建了一個定時任務(wù)來確保其持久性�。

Kerberods在受感染的系統(tǒng)上下載并執(zhí)行門羅幣加密貨幣挖掘器��,它還使用本地SSH密鑰進(jìn)行橫向移動����。 惡意軟件還會在互聯(lián)網(wǎng)上搜索其他易受攻擊的Jenkins服務(wù)器。