信息來源:FreeBuf

近日�����,安全專家在微軟的Exchange中發(fā)現(xiàn)了一個(gè)非常隱蔽的后門,該后門的存在�����,可導(dǎo)致攻擊者通過郵件感染服務(wù)器,完成修改或阻止以及撰寫新郵件的操作�����。

研究人員將這個(gè)后門稱為:LightNeuron�����。原理是通過使用隱寫PDF和JPG附件的電子郵件�����,實(shí)現(xiàn)對(duì)目標(biāo)用戶的遠(yuǎn)程控制�����。目前已證實(shí)該后門被Turla網(wǎng)絡(luò)間諜小組使用過。

關(guān)于LightNeuron

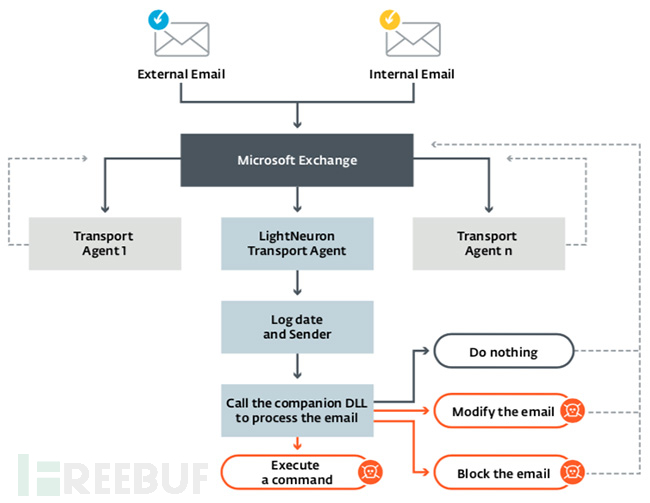

LightNeuron是第一個(gè)使用微軟Exchange傳輸代理作為后門程序的惡意行為�����。研究人員表示�����,Exchange的功能允許使用者直接接觸郵件服務(wù)器所采用的傳輸代理,以達(dá)到處理或修改郵件的目的�����,郵件的傳輸代理又可以直接由微軟或第三方供應(yīng)商直接在體系內(nèi)部創(chuàng)建�����。并且在郵件服務(wù)器發(fā)送或接收電子郵件時(shí)�����,經(jīng)常會(huì)出現(xiàn)傳輸代理進(jìn)行處理的情況�����,若在此時(shí)調(diào)用/修改傳輸代理�����,則可以直接實(shí)現(xiàn)修改電子郵件內(nèi)容。

這個(gè)設(shè)定的初衷是用于合法目的�����,但如我們所見,它的弊端也已經(jīng)被不法分子發(fā)現(xiàn)了�����。除了傳輸代理(位于Program Files文件夾中的Exchange文件夾并在郵件服務(wù)器中進(jìn)行了相應(yīng)的配置)之外�����,該后門還會(huì)使用傳輸代理所需的DLL文件來達(dá)成惡意行為�����。

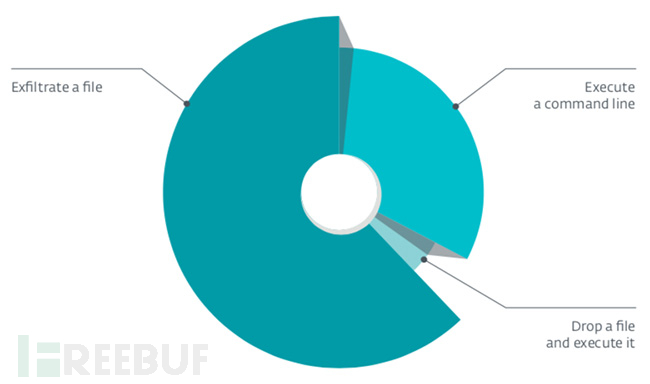

如前所述�����,后門的存在�����,可以攔截電子郵件�����,修改郵件正文、收件人�����、主題�����,創(chuàng)建新郵件�����,替換附件�����,以及從Exchange服務(wù)器重新創(chuàng)建和發(fā)送電子郵件以繞過垃圾郵件過濾器。并且還能創(chuàng)建電子郵件附件日志�����,對(duì)郵件進(jìn)行加密和存儲(chǔ)�����,并解析JPG/PDF附件并執(zhí)行其中附帶的命令。

除此之外�����,LightNeuron還可以用來編寫和執(zhí)行文件,刪除文件�����,執(zhí)行進(jìn)程�����,禁用自身進(jìn)程�����,執(zhí)行大量日志記錄(后門操作�����、調(diào)試�����、錯(cuò)誤內(nèi)容等)并在特定時(shí)間自動(dòng)泄漏特定文件�����。

在對(duì)此事件的調(diào)查過程中�����,研究人員還發(fā)現(xiàn)LightNeuron與遠(yuǎn)程管理軟件�����,基于RPC的惡意軟件或面向Outlook Web Access的.NET Web shell等工具會(huì)同時(shí)出現(xiàn)�����,并且通過利用這些軟件�����,攻擊者可以輕松通過發(fā)送到Exchange服務(wù)器上的電子郵件來取得本地計(jì)算機(jī)及局域網(wǎng)到控制權(quán)�����。

最后,根據(jù)惡意軟件樣本中揭秘到一些字符串來判斷�����,研究人員認(rèn)為該惡意軟件可能是Linux端的變體�����。

關(guān)于Turla

Turla(綽號(hào)Snake,又名Uroburos)被認(rèn)為是一個(gè)以俄語(yǔ)為主的黑客攻擊群體�����,其背后很有可能受國(guó)家支持�����,至今已活躍了十多年�����。通常該組織以世界各地的政府�����、軍事�����、國(guó)防承包商以及區(qū)域政治組織和教育組織等為目標(biāo)進(jìn)行黑客活動(dòng)�����。

研究人員表示�����,LightNeuron的存在至少可以追溯到2014年�����,但由于其機(jī)制的特殊性導(dǎo)致最近才被安全人員發(fā)現(xiàn)�����。該后門程序很難被檢測(cè)到(因其沒有HTTPS(S))�����,并且通常它僅會(huì)針對(duì)關(guān)鍵目標(biāo)進(jìn)行部署�����。

ESET惡意軟件研究員Matthieu Faou表示�����,當(dāng)前已確認(rèn)兩個(gè)因?yàn)楹箝T被攻擊的目標(biāo):一個(gè)東歐國(guó)家的外交部和一個(gè)中東地區(qū)的外交組織�����。

刪除惡意軟件

ESET研究人員已經(jīng)放出了關(guān)于該后門的IoC�����,以便人們檢查自身是否存在問題�����。同時(shí)研究人員警告稱不要擅自將該惡意文件直接刪除�����,因?yàn)闀?huì)破壞Microsoft Exchange程序�����。必須使用管理員賬號(hào)限禁用惡意傳輸代理,然后再刪除兩個(gè)相關(guān)惡意文件�����。

同時(shí)研究人員建議:如果不想重新安裝郵件服務(wù)器�����,那么請(qǐng)盡快修改感染服務(wù)器上的所有具有管理權(quán)限賬號(hào)的密碼�����,否則黑客可以再度發(fā)動(dòng)攻擊�����。