信息來源:hackernews

黑客們目前使用版本過時的 WP Live Chat Support 插件來攻擊 WordPress 網(wǎng)站�。他們將訪問者重定向到惡意站點���,或者不斷顯示彈窗和偽造的訂閱信息�����。

本月初,Bleeping Computer 報道說8.0.7以前的版本受到了存儲型 XSS 漏洞影響���,此漏洞無需授權(quán)就可使用���。這使得黑客能夠?qū)阂?JavaScript 腳本注入某個受影響網(wǎng)站的多個頁面。

由于攻擊成本低���,并且潛在受害人數(shù)量眾多�。黑客很快便乘虛而入。

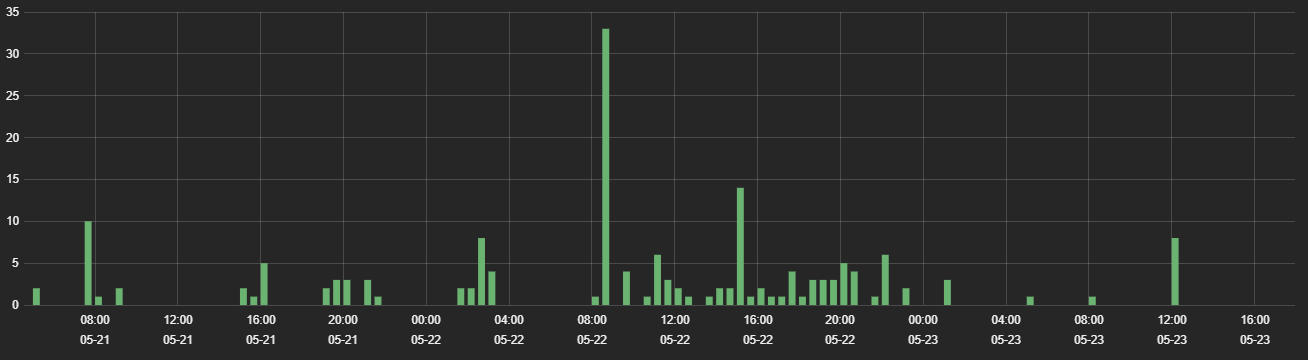

來自 ZScaler 的 ThreatLabZ 研究室的調(diào)查人員們發(fā)現(xiàn)�����,攻擊者們多次利用漏洞注入惡意 JavaScript腳本��,引起“惡意重定向���,彈窗和虛假訂閱消息”�����。這一方法被用于至少47家網(wǎng)站�����,并且這一數(shù)字仍在增長�。

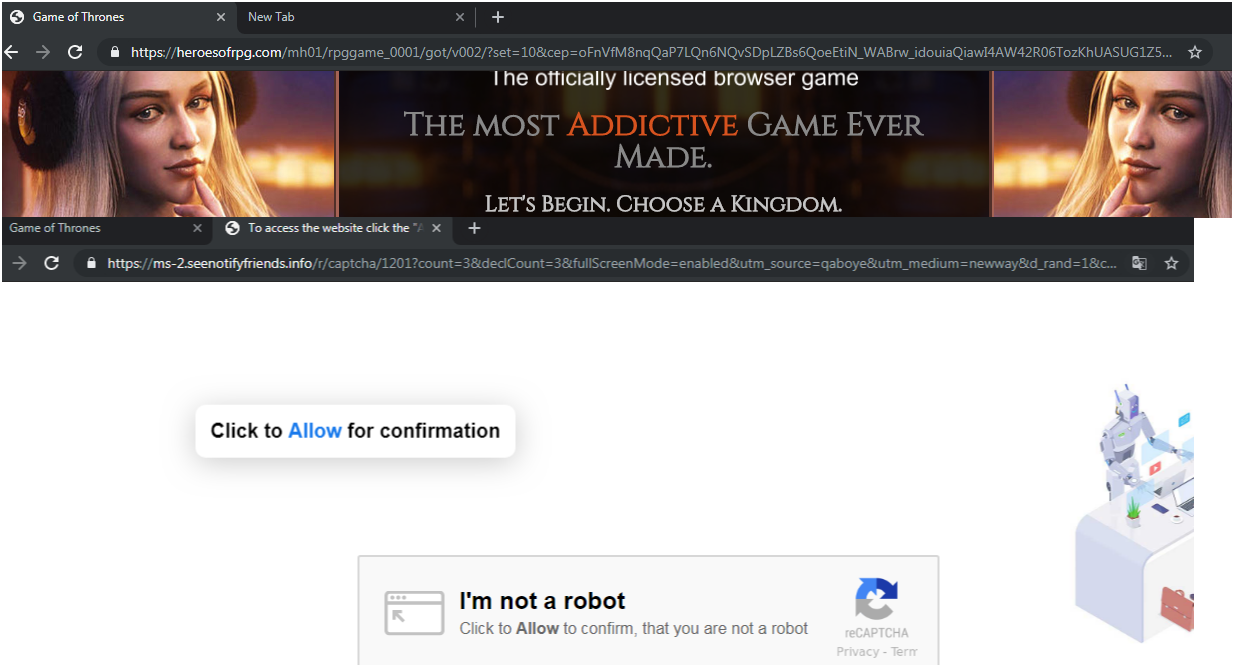

例如��,被攻擊網(wǎng)站的用戶會收到一則以“權(quán)力的游戲”為主題的廣告��,與尋求身份認證的彈窗。

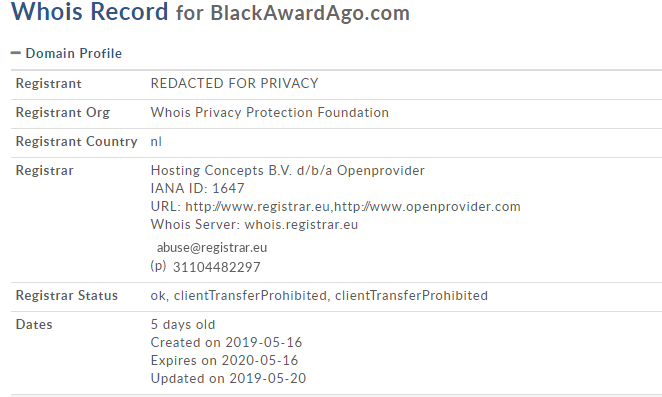

根據(jù) ZScaler 提供的 WhoIs 記錄��,這個IP地址指向一個印度的專用服務(wù)器�。

網(wǎng)絡(luò)罪犯在不斷地尋找新的漏洞報告,以研究如何攻擊那些缺少防護的網(wǎng)站���。管理員們應(yīng)該在補丁更新之后盡快安裝���。

大部分的攻擊者一直在尋找新的機會,并且WordPress 插件經(jīng)常是被瞄準(zhǔn)的目標(biāo)之一��,因其網(wǎng)站管理員在一般情況下不會及時打上最新的補丁��。就在昨天�����,一篇針對 Convert Plus 插件漏洞的文章指出�����,攻擊者可以在網(wǎng)站上建立一個擁有管理員權(quán)限的賬號�。

此舉不難實現(xiàn)�����,并且一次成功的攻擊所帶來的回報值得黑客們一試。盡管是商業(yè)性產(chǎn)品�����,但據(jù)統(tǒng)計�����, Convert Plus 的主動安裝次數(shù)已經(jīng)接近十萬次���。所以黑客把那些插件未升至最新版本的網(wǎng)站作為攻擊的目標(biāo)也不足為奇了�����。