信息來源:企業(yè)網(wǎng)

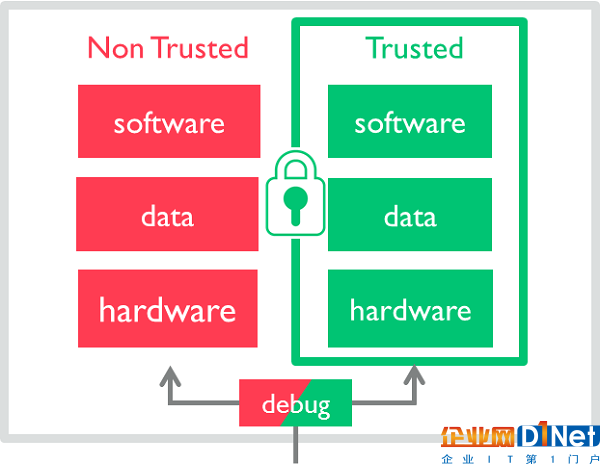

Google在今年1月的Nexus安全公告中修復(fù)了名為CVE-2015-6639Android設(shè)備的信任區(qū)(TrustZone)提權(quán)漏洞�,其影響到六成采用了高通安全平臺的Android設(shè)備����。四個月后�,一名安全人員解釋了這個“高通安全執(zhí)行環(huán)境”(QSEE)漏洞是如何被用來攻破Android設(shè)備的����。Android TrustZone是系統(tǒng)內(nèi)核中的一個獨立于內(nèi)核中其它部分工作的特殊部分�����,負責處理最重要和敏感的操作(比如數(shù)據(jù)加密)�����。

安全研究人員Gal Beniamini在高通定制實現(xiàn)的TrustZone內(nèi)核中發(fā)現(xiàn)了該漏洞���,其被用于搭載了高通芯片的Android智能機上�。

Beniamini表示��,其本身是“無害”的�����,但如果攻擊者將它與另一個漏洞(CVE-2015-6639)“串聯(lián)”起來�����,就可以提取到高通TrustZone的權(quán)限。

在這之后�����,任何Android媒體服務(wù)組件都可以被它所利用�����。(所幸的是�,Google已在Android N中拆分了mediaserver,以消除Stagefright高危漏洞的影響)

攻擊者只需精心打造一個包含了上述倆漏洞的應(yīng)用�,然后誘騙用戶去安裝它。得逞之后�����,即可完全控制受害設(shè)備����。

根據(jù)移動安全企業(yè)Duo從50萬Android手機上收集到的遙測數(shù)據(jù),當前采用了高通芯片的Android設(shè)備占到了六成���,它們運行著受影響的Android版本��。

即使Google已經(jīng)發(fā)布了安全補丁�����,設(shè)備也可以通過升級系統(tǒng)版本的方式完全避免��,但漏洞的影響仍可能持續(xù)很長一段時間��。

Google在今年1月時寫到:“因其可永久攻破本地設(shè)備��,該問題被標記為‘高?!–ritical)�。換言之,受影響的設(shè)備要重刷操作系統(tǒng)才能修復(fù)”�����。

為確保安全����,我們在此建議大家積極采用反病毒解決方案,或僅安裝聲譽較高����、可信賴的應(yīng)用程序。