信息來(lái)源:FreeBuf

來(lái)自Check Point的安全研究員Eyal Itkin分析了佳能EOS 80D數(shù)碼單反相機(jī)中的圖片傳輸協(xié)議(PTP)���,并發(fā)現(xiàn)了可能被用于多次攻擊的六個(gè)漏洞�。攻擊者可以利用該漏洞破壞設(shè)備并在相機(jī)上安裝勒索軟件���。

該研究表明���,通過(guò)無(wú)線網(wǎng)絡(luò)(WiFi)和用戶(hù)PC(USB接口)的近距離攻擊者可以傳播惡意軟件并感染個(gè)人相機(jī)。攻擊者將勒索軟件注入計(jì)算機(jī)和相機(jī)使得他們可以鎖定用戶(hù)的所有照片���,除非用戶(hù)支付贖金才能解除���。該專(zhuān)家還分享了以下視頻:

專(zhuān)家解釋說(shuō),攻擊者可以建立一個(gè)異常WiFi接入點(diǎn)并利用佳能EOS 80D數(shù)碼單反相機(jī)的無(wú)線連接功能�,另一種情況是攻擊者通過(guò)連接的PC來(lái)破壞設(shè)備��。

在線搜索專(zhuān)家首先發(fā)現(xiàn)了一個(gè)加密的固件��,他在論壇上發(fā)現(xiàn)了一個(gè)便攜式ROM轉(zhuǎn)儲(chǔ)器(一個(gè)自定義的固件更新文件,一旦加載�,即可將相機(jī)的內(nèi)存轉(zhuǎn)儲(chǔ)到SD卡中),這使得他可以轉(zhuǎn)儲(chǔ)相機(jī)的固件和將它加載到其反匯編程序(IDA Pro)中���。

專(zhuān)家將他的分析重點(diǎn)放在支持148個(gè)命令的PTP層中�����,其中38個(gè)接收輸入緩沖區(qū)����。

以下是Itkin發(fā)現(xiàn)的缺陷列表:

CVE-2019-5994-SendObjectInfo中的緩沖區(qū)溢出(操作碼0x100C)

CVE-2019-5998-NotifyBtStatus中的緩沖區(qū)溢出(操作碼0x91F9)

CVE-2019-5999- BLERequest中的緩沖區(qū)溢出(操作碼0x914C)

CVE-2019-6000- SendHostInfo中的緩沖區(qū)溢出(opcode0x91E4)

CVE-2019-6001- SetAdapterBatteryReport中的緩沖區(qū)溢出(操作碼0x91FD)

CVE-2019-5995-無(wú)提示的惡意固件更新

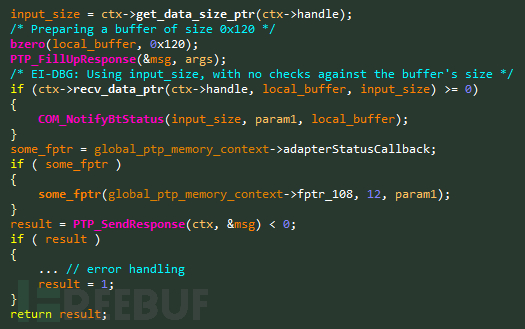

Itkin成功測(cè)試了CVE-2019-5998漏洞的利用代碼���,并通過(guò)USB連接實(shí)現(xiàn)了代碼執(zhí)行��。

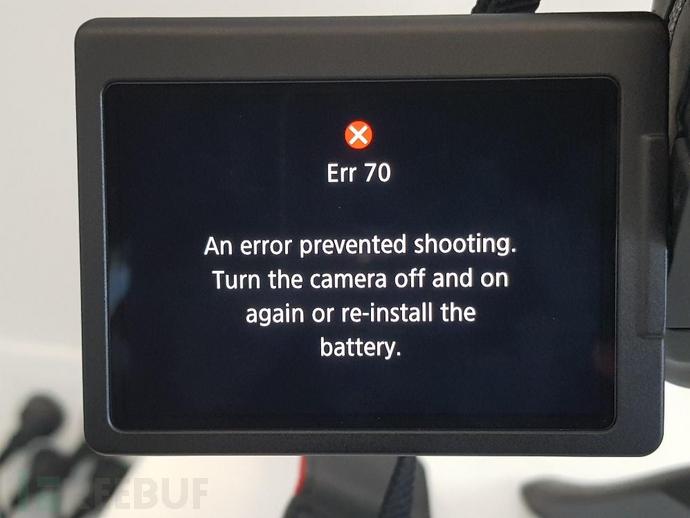

下一步是通過(guò)無(wú)線連接獲得代碼執(zhí)行��,但最初�����,研究人員開(kāi)發(fā)的漏洞利用腳本導(dǎo)致相機(jī)崩潰���。下圖顯示了相機(jī)如何崩潰��,供應(yīng)商將其描述為“Err 70”��。

之后�����,專(zhuān)家用無(wú)線方式來(lái)處理上述問(wèn)題�,PTP支持的命令之一允許遠(yuǎn)程固件更新����,無(wú)需任何用戶(hù)交互。專(zhuān)家能夠訪問(wèn)密鑰以驗(yàn)證固件的真實(shí)性并加密�。這意味著他能夠制作虛假的惡意更新。Itkin能夠開(kāi)發(fā)USB和WiFi連接的漏洞��,他還證明可以使用用于固件更新過(guò)程的功能加密攝像機(jī)存儲(chǔ)卡上的文件�。與此同時(shí),佳能EOS 80D數(shù)碼單反相機(jī)的用戶(hù)可以通過(guò)安裝固件版本1.0.3來(lái)解決這些問(wèn)題�。

披露時(shí)間如下:

2019年3月31日,check point向佳能報(bào)告了漏洞���。

2019年5月14日�,佳能證實(shí)了check point所有的漏洞。

在此期間�����,雙方共同努力修補(bǔ)漏洞�。

2019年7月8日,check point驗(yàn)證佳能的補(bǔ)丁���。

2019年8月6日��,佳能發(fā)布了該補(bǔ)丁�,作為官方安全公告的一部分�。

佳能還發(fā)布了安全公告,該公司證實(shí)���,它并未發(fā)現(xiàn)利用上述漏洞的攻擊���。

查看詳細(xì)研究?jī)?nèi)容:

https://research.checkpoint.com/say-cheese-ransomware-ing-a-dslr-camera/