信息來(lái)源:4hou

研究人員發(fā)現(xiàn)部分超微服務(wù)器的Baseboard management controllers (BMC�,基板管理控制器)中存在未經(jīng)過(guò)授權(quán)的虛擬USB掛載攻擊漏洞�,攻擊者可以遠(yuǎn)程發(fā)起攻擊。許多受影響的服務(wù)器主要集中在內(nèi)網(wǎng)中�,但研究人員稱已經(jīng)發(fā)現(xiàn)了超過(guò)47000個(gè)暴露在互聯(lián)網(wǎng)中的服務(wù)器。

不安全的連接和認(rèn)證

研究人員在超微X9, X10, X11平臺(tái)的BMC組件的虛擬媒體實(shí)現(xiàn)中發(fā)現(xiàn)多個(gè)安全問(wèn)題�,統(tǒng)稱USBAnywhere�。BMC存在于幾乎所有的服務(wù)器母板上,提供了遠(yuǎn)程管理單元組件的可能性�。管理員可以用他們來(lái)配置服務(wù)器或重新安裝操作系統(tǒng)以更新固件�。

這些小的組件允許以虛擬USB drive的形式來(lái)掛載磁盤鏡像�。固件安全公司Eclypsium的研究人員發(fā)現(xiàn)一些超微平臺(tái)的負(fù)責(zé)該操作的虛擬媒體服務(wù)是通過(guò)遠(yuǎn)程訪問(wèn)的,也是不安全的�。

在遠(yuǎn)程訪問(wèn)時(shí),虛擬媒體服務(wù)允許明文認(rèn)證�,發(fā)送未加密的流量,使用弱加密算法�,因此存在認(rèn)證繞過(guò)的潛在風(fēng)險(xiǎn)。

攻擊者可以利用這些弱點(diǎn)�,并獲取對(duì)目標(biāo)服務(wù)器的遠(yuǎn)程訪問(wèn)權(quán)限,就好像真的利用USB接口進(jìn)行物理訪問(wèn)一樣�。可以看出這樣的場(chǎng)景就是完全入侵了服務(wù)器�,因?yàn)檫@種基于USB的攻擊提供了很多的可能性,包括重裝操作系統(tǒng)�,植入惡意軟件或改變服務(wù)器配置。

弱點(diǎn)

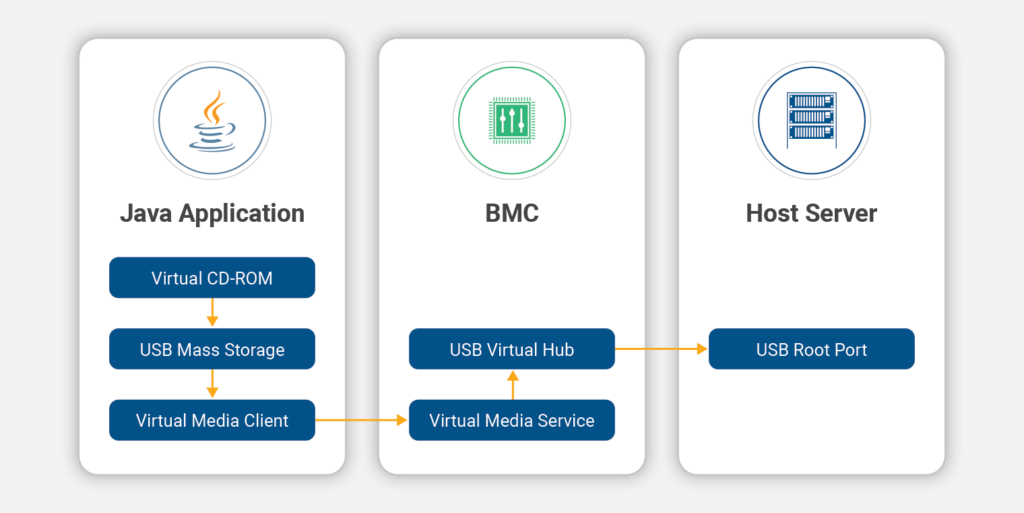

Eclypsium在一篇技術(shù)文章中詳細(xì)描述了攻擊者如何利用該漏洞的情況�。研究人員稱訪問(wèn)虛擬媒體服務(wù)是通過(guò)BMC WEB接口的Java應(yīng)用來(lái)實(shí)現(xiàn)的。App可以連接到虛擬媒體服務(wù)�,并監(jiān)聽BMC的TCP 623端口。該服務(wù)用定制的基于packet的格式來(lái)認(rèn)證客戶端�,并在客戶端和服務(wù)器之間移動(dòng)USB包。

雖然Java應(yīng)用是基于唯一的session ID來(lái)進(jìn)行認(rèn)證的�,但是研究人員發(fā)現(xiàn)該服務(wù)允許明文憑證。而且流量只有在初始認(rèn)證包中是加密的�。而且使用的是RC4流加密方法�,key保存在BMC固件中�。

另一個(gè)漏洞是影響超微X10和X11平臺(tái)的認(rèn)證繞過(guò)漏洞。研究人員稱�,客戶端在對(duì)虛擬媒體服務(wù)進(jìn)行適當(dāng)?shù)恼J(rèn)證之后,與客戶端相關(guān)的服務(wù)內(nèi)部狀態(tài)是保持不變的�。因?yàn)閮?nèi)部狀態(tài)與客戶端的socket file descriptor number有關(guān)聯(lián),一個(gè)新客戶端可能被BMC操作系統(tǒng)分配一個(gè)繼承在之前狀態(tài)的相同的socket file descriptor number�。這樣新的客戶端就可以繼承具有相同socket file descriptor number的客戶端的認(rèn)證狀態(tài)。

雖然目前攻擊者還不能控制BMC操作系統(tǒng)的這一分配過(guò)程�。但從邏輯上講,攻擊者理論上是可以被分配一個(gè)之前認(rèn)證用戶的socket file descriptor number的�。

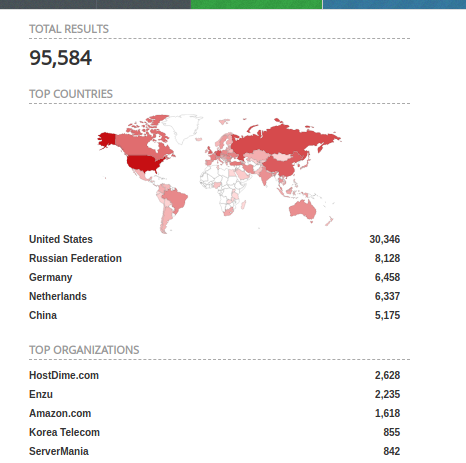

研究人員掃描623端口發(fā)現(xiàn)有超過(guò)90個(gè)國(guó)家和地區(qū)的47339個(gè)BMC受到該虛擬媒體服務(wù)的影響,而互聯(lián)網(wǎng)上有超過(guò)95000個(gè)設(shè)備開放了623端口�。

研究人員建議用戶更新最新的固件來(lái)修復(fù)X9, X10,和X11平臺(tái)的相關(guān)漏洞。

更多技術(shù)細(xì)節(jié)參見:https://eclypsium.com/2019/09/03/usbanywhere-bmc-vulnerability-opens-servers-to-remote-attack/