信息來(lái)源:FreeBuf

以色列網(wǎng)絡(luò)安全公司Check Point旗下的安全軟件公司ZoneAlarm遭受數(shù)據(jù)泄露,泄露了近4500名論壇用戶數(shù)據(jù)���。

ZoneAlarm下載量近1億次�,為全球家庭PC用戶���,小型企業(yè)和移動(dòng)電話提供了防病毒軟件����,防火墻和其他病毒防護(hù)解決方案���。

盡管ZoneAlarm和其母公司Check Point尚未公開(kāi)披露此次安全事件�,但在本周末����,該公司悄悄地通過(guò)電子郵件通知了所有受影響的用戶����。

針對(duì)這次數(shù)據(jù)泄露的電子郵件建議ZoneAlarm論壇用戶立即更改其論壇帳戶密碼�����,并且告知他們黑客未經(jīng)授權(quán)已經(jīng)獲得對(duì)用戶姓名�,電子郵件地址,哈希密碼和生日的訪問(wèn)權(quán)限��。

此外���,該公司還澄清說(shuō)��,數(shù)據(jù)泄露事件僅影響在“ forums.zonealarm.com ”域中注冊(cè)的用戶����,注冊(cè)用戶不多���,接近4500人次���。

發(fā)送給相關(guān)用戶的電子郵件中寫(xiě)到:“這個(gè)論壇和我們公司的其他論壇是分隔開(kāi)的,且這個(gè)論壇用戶較少���。為了解決該問(wèn)題���,已經(jīng)關(guān)閉了該網(wǎng)站,我們將在修復(fù)后立即恢復(fù)���。之后登錄論壇后���,將要求您重置密碼?��!?

黑客利用了最近的vBulletin 0day漏洞

一名發(fā)言人確認(rèn)����,攻擊者利用vBulletin論壇軟件中的一個(gè)已知的嚴(yán)重RCE漏洞(CVE-2019-16759)來(lái)破壞ZoneAlarm的網(wǎng)站并獲得未經(jīng)授權(quán)的訪問(wèn)�。

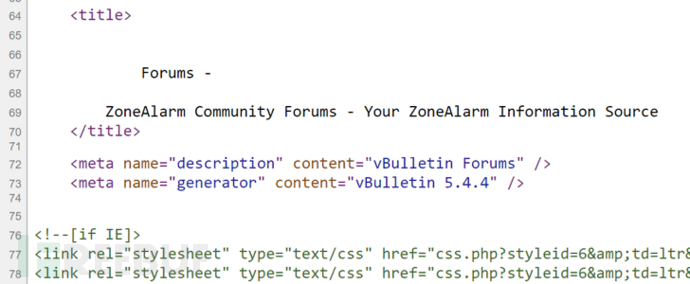

vBulletin用PHP編寫(xiě),是一種廣泛使用的專(zhuān)有Internet論壇軟件包���,可為Internet上的10萬(wàn)多個(gè)網(wǎng)站提供支持�����,其中包括《財(cái)富》500強(qiáng)和Alexa排名前100萬(wàn)的公司網(wǎng)站和論壇��。

這個(gè)漏洞影響了vBulletin 5.0.0至最新的5.5.4之間的所有版本�����。隨后�����,項(xiàng)目維護(hù)人員針對(duì)該版本發(fā)布了漏洞補(bǔ)丁更新����,但僅針對(duì)最新版本5.5.2、5.5.3和5.5.4���。

令人驚訝的是��,安全公司自己就一直在運(yùn)行vBulletin軟件的5.4.4版本��,直到上周才遭到黑客攻擊�,用戶數(shù)據(jù)泄露�。

匿名黑客在今年9月下旬公開(kāi)披露了與此次0day vBulletin攻擊相同的漏洞,如果利用該漏洞����,遠(yuǎn)程攻擊者可以完全控制未打補(bǔ)丁的vBulletin安裝���。而且,在一周之后�����,匿名黑客也利用了同樣的漏洞入侵了Comodo論壇網(wǎng)站��,該網(wǎng)站泄露了將近245000 Comodo論壇用戶的登錄帳戶信息���。

盡管ZoneAlarm團(tuán)隊(duì)在上周晚些時(shí)候才發(fā)現(xiàn)該漏洞并立即通知了受影響的用戶,但依然不清楚攻擊者入侵該網(wǎng)站的具體時(shí)間���。

該公司的發(fā)言人提及:“ ZoneAlarm正在對(duì)此事進(jìn)行調(diào)查��。我們一發(fā)現(xiàn)該事件就立即在24小時(shí)內(nèi)采取了積極防御的措施��,并通知了論壇用戶���,我們覺(jué)得這點(diǎn)我們做得還是不錯(cuò)的?!?

目前,ZoneAlarm論壇網(wǎng)站已關(guān)閉���,因此用戶此時(shí)無(wú)法在論壇上更改其帳戶密碼�。但是,還建議受影響用戶更改使用相同憑據(jù)的任何其他在線帳戶的密碼����,并在該站點(diǎn)再次上線后對(duì)ZoneForum網(wǎng)站進(jìn)行密碼重置。