信息來源:比特網(wǎng)

還記得4月15號(hào)��,安恒信息在Struts 2上發(fā)現(xiàn)了一個(gè)嚴(yán)重的遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2016-3081),并已給出詳實(shí)分析及修復(fù)辦法��。隨后��,Apache Struts2官方又發(fā)布安全公告:Apache Struts2 服務(wù)在開啟動(dòng)態(tài)方法調(diào)用的情況下可以遠(yuǎn)程執(zhí)行任意命令��。

這是自2013年Struts2(s2-016)命令執(zhí)行漏洞大規(guī)模爆發(fā)之后��,該服務(wù)時(shí)隔三年再次爆發(fā)大規(guī)模漏洞��。該漏洞也是爆出的最嚴(yán)重安全漏洞��。黑客利用該漏洞��,可對(duì)企業(yè)服務(wù)器實(shí)施遠(yuǎn)程操作��,從而導(dǎo)致數(shù)據(jù)泄露��、遠(yuǎn)程主機(jī)被控��、內(nèi)網(wǎng)滲透等重大安全威脅��。

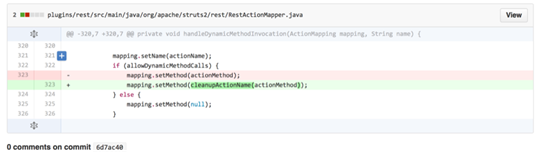

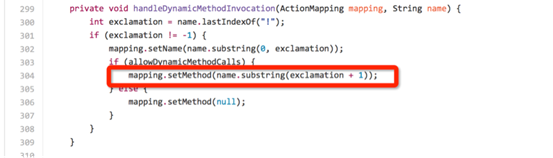

而一個(gè)漏洞的應(yīng)對(duì)��,從發(fā)現(xiàn)到解決絕非一蹴而就��。在6月3日��,據(jù)悉安恒信息對(duì)Struts2 S2-033漏洞分析發(fā)現(xiàn):最新高危漏洞官方修復(fù)方案無效��。當(dāng)安恒信息工程師在分析github上的修復(fù)的版本Struts 2.3.20.3, Struts 2.3.24.3 or Struts 2.3.28.1時(shí)��,發(fā)現(xiàn)跟之前版本并沒有多大改動(dòng)��,立即查看Struts2 2.5版本的提交紀(jì)錄��,發(fā)現(xiàn)一條更新紀(jì)錄��。這條更新過濾了struts2-rest插件中RestActionMapper.java的handleDynamicMethodInvocation中的actionMethod屬性��,但是分析到安全公告中的修復(fù)版本根本對(duì)這個(gè)漏洞未做任何修補(bǔ)��。

漏洞發(fā)生后��,各安全廠商紛紛忙碌起來��。安恒信息更是在第一時(shí)間采取應(yīng)措施��。對(duì)Apache發(fā)布Struts2 S2-033遠(yuǎn)程代碼執(zhí)行漏洞的修復(fù)方案經(jīng)過安恒研究院研究人員的測(cè)試��,確認(rèn)該修復(fù)方案并不完整,依然會(huì)導(dǎo)致惡意攻擊者對(duì)Struts2應(yīng)用發(fā)起遠(yuǎn)程代碼執(zhí)行攻擊��,并對(duì)外發(fā)布緊急預(yù)警提示��。發(fā)現(xiàn)此次Struts2漏洞修復(fù)方案無效的就是安恒信息技術(shù)高手“Nike.zheng”,此前4月份��,就是他就曾向Apache官方提交了Struts 2高危安全漏洞(CVE-2016-3081,S02-32)��,并受到來自官方的回復(fù)及感謝��。

面對(duì)此次Struts2 S2-033漏洞修復(fù)方案并不完整��,安恒信息安全工程師詳實(shí)的記錄下分析漏洞的情況��,并已給出了相應(yīng)的防護(hù)方案:

客戶可以使用明鑒web應(yīng)用弱點(diǎn)掃描器和網(wǎng)站安全監(jiān)測(cè)平臺(tái)在線更新策略來檢測(cè)是否自身應(yīng)用存在漏洞��,WAF產(chǎn)品可以有效防護(hù)本次漏洞;同時(shí)也可以使用在線檢測(cè)0day.websaas.com.cn進(jìn)行檢測(cè)��。

而除了進(jìn)行升級(jí)修復(fù)外��,面對(duì)防不勝防的漏洞威脅��,安恒信息提醒廣大開發(fā)者及用戶��,接入專業(yè)的第三方安全服務(wù)機(jī)構(gòu)進(jìn)行專業(yè)的安全防護(hù)將可能是更為有效有保障的選擇��。據(jù)悉��,安恒信息風(fēng)暴中心分別提供網(wǎng)絡(luò)空間安全態(tài)勢(shì)感知服務(wù)可及時(shí)提供提供預(yù)警通報(bào)��,“玄武盾”云安全防護(hù)服務(wù)第一時(shí)間進(jìn)行0day漏洞防護(hù)��,以及一站式"安恒云"平臺(tái)服務(wù)��,應(yīng)對(duì)大數(shù)據(jù)時(shí)代下云的一體化安全防護(hù)��,提供與時(shí)俱進(jìn)的全面解決方案��。

安恒信息作為云安全��、應(yīng)用安全��、大數(shù)據(jù)安全和智慧城市安全等前沿領(lǐng)域的領(lǐng)導(dǎo)品牌��、全球網(wǎng)絡(luò)安全500強(qiáng)企業(yè)��,再是事件后表示:在未來��,秉承企業(yè)“務(wù)實(shí)��,創(chuàng)新”精神,持續(xù)為客戶提供擁有自主知識(shí)產(chǎn)權(quán)的信息安全產(chǎn)品和高品質(zhì)的信息安全服務(wù)��,時(shí)刻保護(hù)用戶的數(shù)據(jù)信息安全��。