信息來(lái)源:FreeBuf

“紫狐”木馬最早出現(xiàn)于2018年3月,通過(guò)與游戲外掛���、第三方安裝程序捆綁傳播,該木馬如同其名字一樣具有狐貍般的狡猾,應(yīng)用了極強(qiáng)的反檢測(cè)能力�����,除了功能DLL文件加強(qiáng)殼外�����,還會(huì)通過(guò)加載驅(qū)動(dòng)的方式進(jìn)行隱藏���,并且利用PendingFileRenameOperations實(shí)現(xiàn)延時(shí)刪除,注入系統(tǒng)進(jìn)程以躲避檢測(cè)�����。

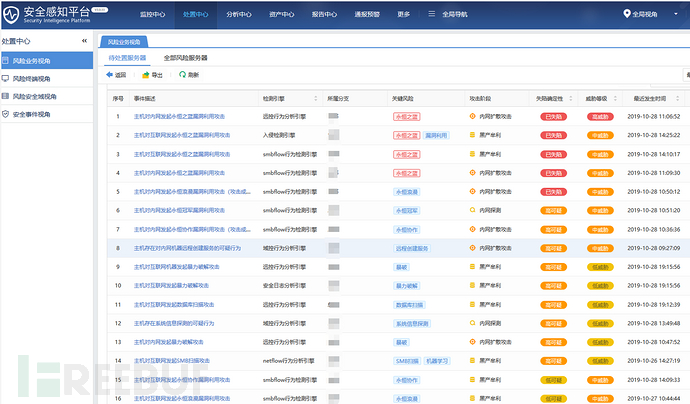

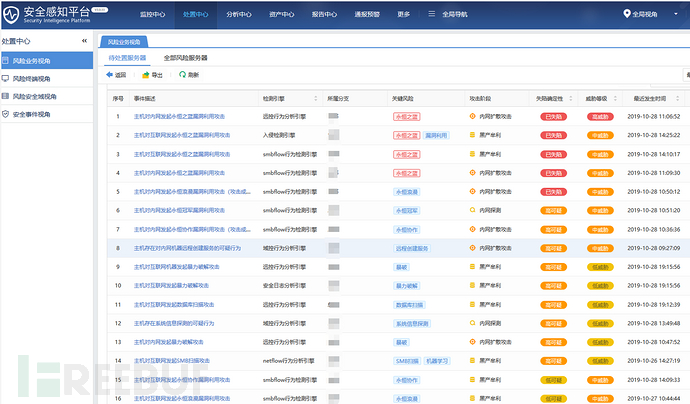

近日���,深信服安全團(tuán)隊(duì)監(jiān)測(cè)到“紫狐”木馬再次升級(jí)�,在原有的“反偵察”能力上���,新增了“永恒之藍(lán)”漏洞利用功能和1433端口掃描爆破功能���,一旦感染便迅速蔓延內(nèi)網(wǎng),并不斷對(duì)外網(wǎng)發(fā)起攻擊���。通過(guò)深信服安全感知平臺(tái)報(bào)警提示多個(gè)安全事件��,包含大量橫向傳播的惡意行為:

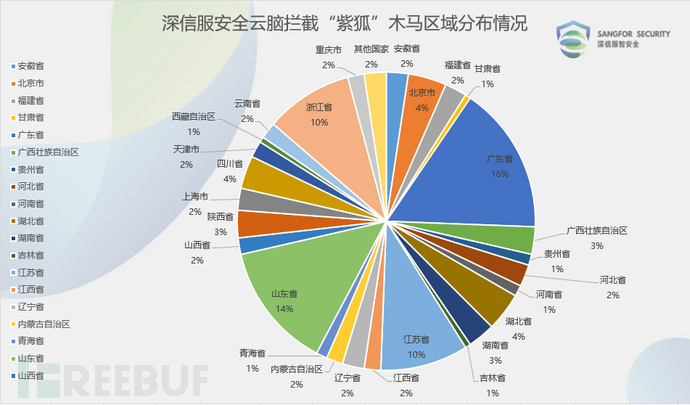

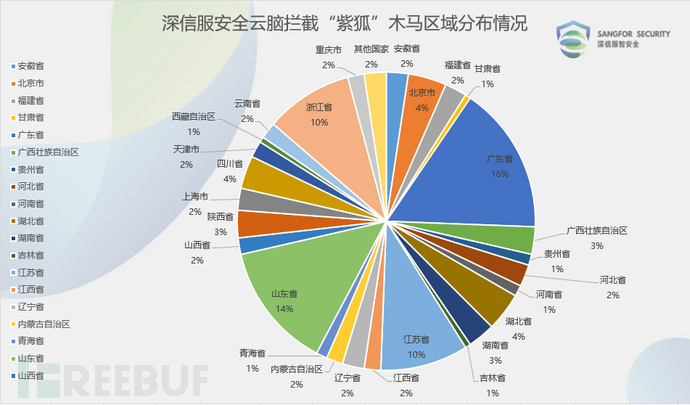

由深信服安全云腦對(duì)此次捕獲到的相關(guān)域名進(jìn)行統(tǒng)計(jì)���,各省份均存在“紫狐”木馬感染情況,推測(cè)原因是由于其利用了軟件捆綁的方式進(jìn)行傳播��,因此���,下載運(yùn)行不明來(lái)源安裝程序的用戶極易遭到感染:

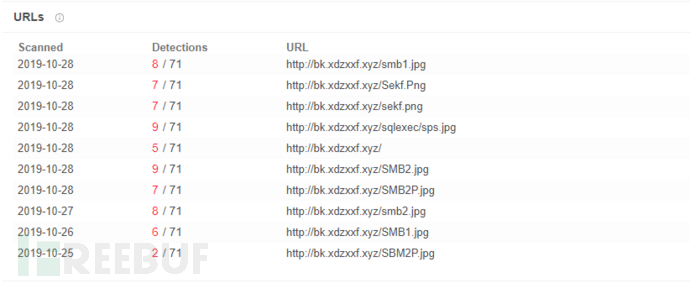

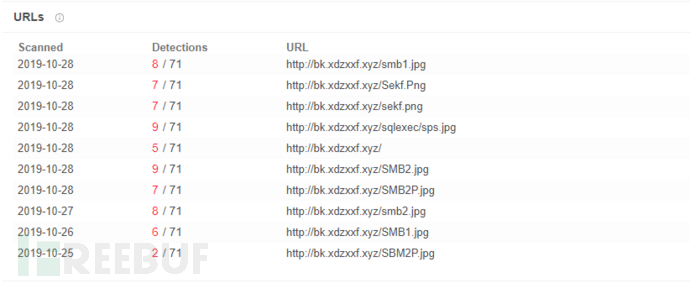

通過(guò)分析關(guān)聯(lián)���,“紫狐”木馬母體的最新下載鏈接使用了域名bk.xdzxxf.xyz,而下載的文件一直在不斷變化:

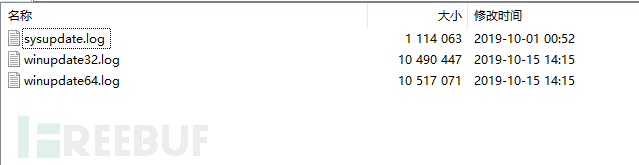

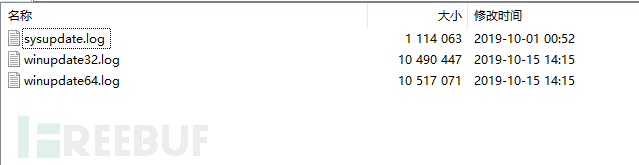

木馬母體為一個(gè)msi文件���,通過(guò)解壓可以看到其中包含了三個(gè)文件�,分別是:

1���、x86下的dll文件winupdate32.log

2�����、x64下的dll文件winupdate64.log

3��、加密的PE文件sysupdate.log

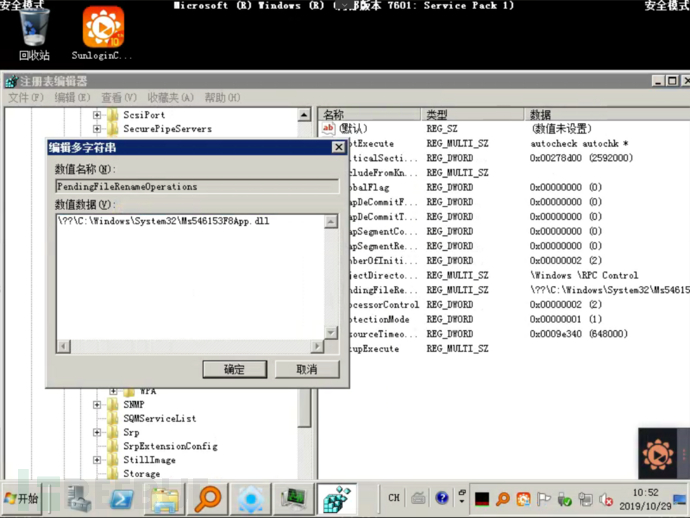

其中�����,兩個(gè)DLL文件都加了VMP殼��,成功運(yùn)行后會(huì)刪除母體和運(yùn)行過(guò)程中的各個(gè)跳板進(jìn)程��,以躲避追蹤檢測(cè)���,最終只殘留驅(qū)動(dòng)隱藏的DLL文件通過(guò)PendingFileRenameOperations實(shí)現(xiàn)延時(shí)刪除�����。

感染現(xiàn)象

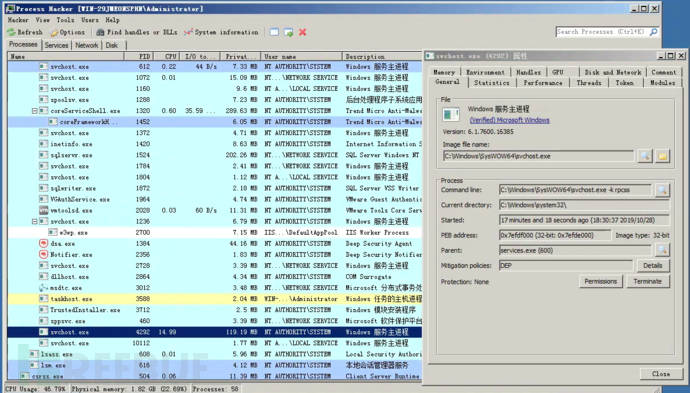

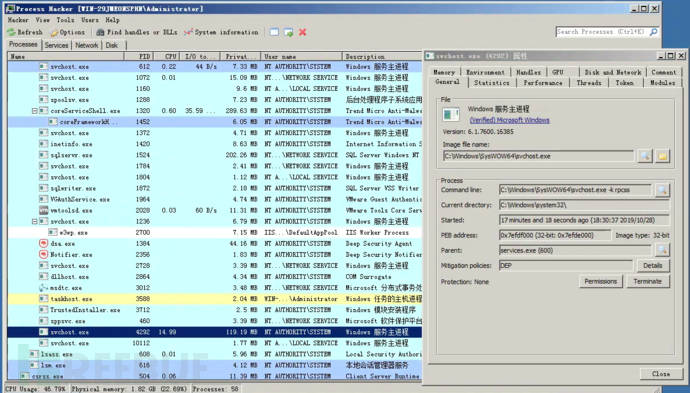

感染“紫狐”木馬的主機(jī)會(huì)存在一個(gè)獨(dú)立的svchost.exe進(jìn)程���,不斷外連1433端口和445端口:

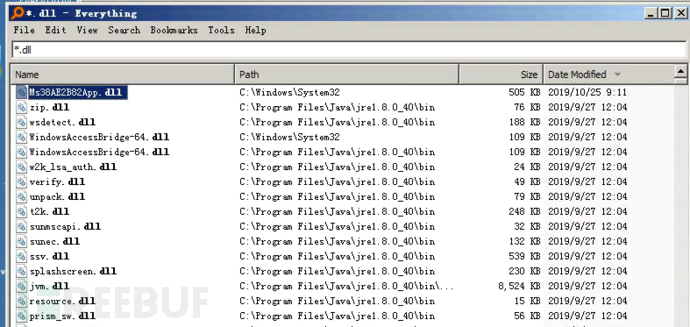

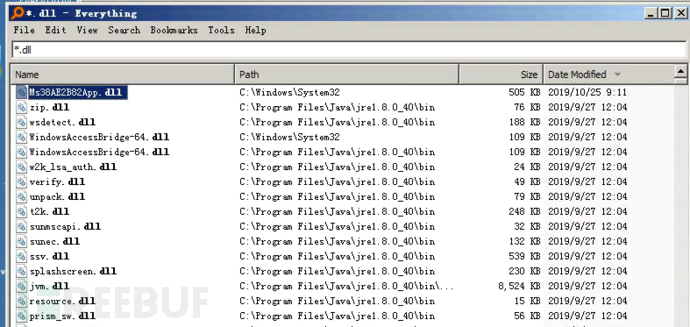

使用工具搜索*.dll,按修改時(shí)間降序���,可以搜索到C:\Windows\System32目錄下名為MsxxxxxxxxApp.dll的文件(中間“xxxxxxxx”為隨機(jī)數(shù)字):

使用cmd命令fltmc可以看到加載了一個(gè)驅(qū)動(dòng)“dump_xxxxxxxx”(其中” xxxxxxxx”為隨機(jī)字符):

清除病毒

1. 進(jìn)入安全模式�;

2. 刪除文件MsxxxxxxApp.dll�����;

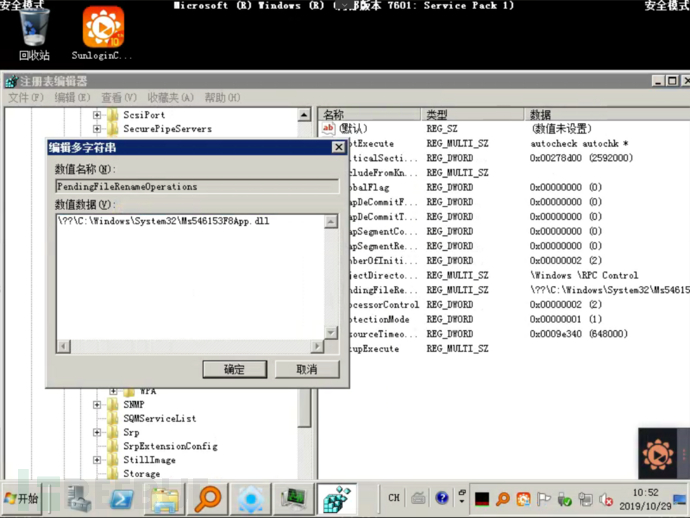

3. 在注冊(cè)表HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\PendingFileRenameOperations中刪除C:\Windows\System32\MsxxxxxxApp.dll�;

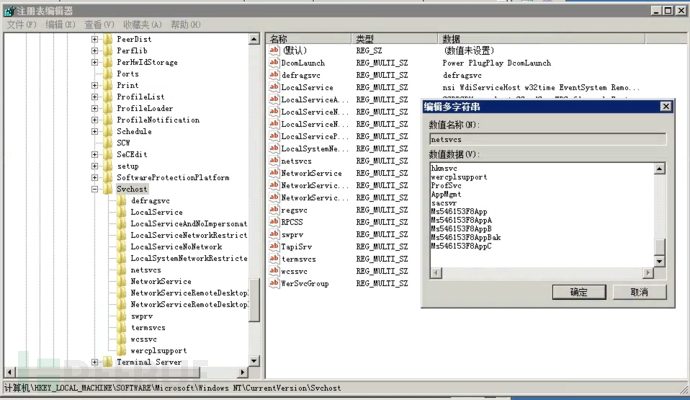

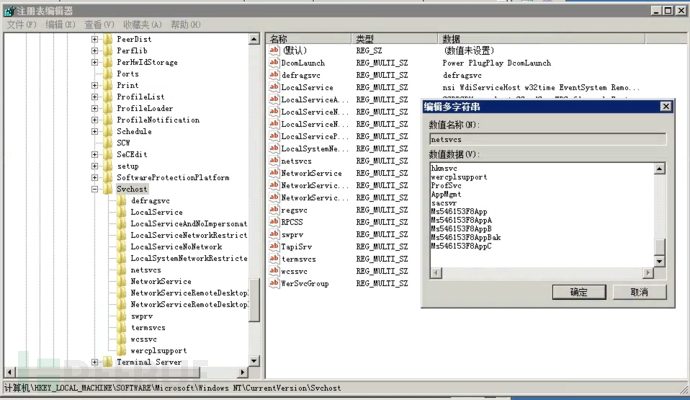

4. 刪除注冊(cè)表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost的netsvcs值中刪除MsxxxxxxApp相關(guān)值;

病毒防御

1. 深信服EDR產(chǎn)品���、下一代防火墻及安全感知平臺(tái)等安全產(chǎn)品均具備病毒檢測(cè)能力��,部署相關(guān)產(chǎn)品用戶可進(jìn)行病毒防御�,如圖所示:

2. 主機(jī)打上“永恒之藍(lán)”漏洞補(bǔ)?����?;

3. 不要下載來(lái)路不明的軟件、不使用非法外掛軟件�;

4. 數(shù)據(jù)庫(kù)使用強(qiáng)密碼,避免使用統(tǒng)一的密碼�����;

5.使用深信服安全產(chǎn)品,接入安全云腦�,使用云查服務(wù)可以即時(shí)檢測(cè)防御新威脅;

6.深信服推出安全運(yùn)營(yíng)服務(wù)�,通過(guò)以“人機(jī)共智”的服務(wù)模式幫助用戶快速擴(kuò)展安全能力,針對(duì)此類威脅安全運(yùn)營(yíng)服務(wù)提供設(shè)備安全設(shè)備策略檢查�、安全威脅檢查、相關(guān)漏洞檢查等服務(wù)�����,確保第一時(shí)間檢測(cè)風(fēng)險(xiǎn)以及更新策略�,防范此類威脅。