信息來源:HackerNews

安全研究公司SafeBreach在卡巴斯基安全連接軟件中發(fā)現(xiàn)的一個安全問題�����,它本身被捆綁到一系列其他卡巴斯基安全產(chǎn)品中,允許惡意攻擊者在更復雜的攻擊情況下獲得簽名代碼執(zhí)行�����,甚至規(guī)避防御�����。

編號為CVE-2019-15689的安全公告詳細介紹了該漏洞�����,該漏洞使黑客能夠通過作為NT權(quán)限/系統(tǒng)啟動的簽名版本運行未簽名的可執(zhí)行文件�����,技術(shù)上為在受攻擊設備上進一步惡意活動打開了大門�����。

SafeBreak解釋說�����,卡巴斯基安全連接捆綁到卡巴斯基殺毒軟件�����、卡巴斯基互聯(lián)網(wǎng)安全軟件、卡巴斯基Total Security軟件和其他軟件中�����,使用的服務具有系統(tǒng)權(quán)限�����,并且可執(zhí)行文件由“ AO Kaspersly Lab”簽名�����。如果攻擊者找到了在此過程中執(zhí)行代碼的方法�����,則可以將其用作應用程序白名單繞過安全產(chǎn)品�����。

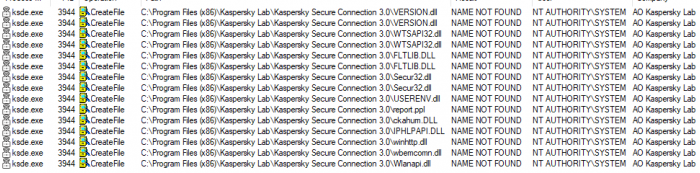

而且由于該服務是在引導時運行的�����,這意味著潛在的攻擊者甚至可以在每次系統(tǒng)啟動時獲得持久性�����,來運行惡意有效負載�����。深入分析發(fā)現(xiàn)�����,卡巴斯基的服務試圖加載一系列dll�����,其中一些dll丟失了�����,而且由于安全軟件不使用簽名驗證�����,很容易將未簽名的可執(zhí)行文件偽裝成已簽名的可執(zhí)行文件�����。此外,Kaspersky服務不使用安全DLL加載�����,這意味著它只使用DLL的文件名�����,而不是絕對路徑�����。該錯誤已于2019年7月報告給卡巴斯基�����,SafeBreak于11月21日發(fā)布了CVE-2019-15689安全公告�����。