信息來(lái)源:4hou

LokiBot首次出現(xiàn)是作為信息竊取器和keylogger��,隨著這些年的發(fā)展����,LokiBot不斷加入了一些新的功能�����。該惡意軟件的最新活動(dòng)表明它濫用Windows Installer進(jìn)行安裝�,并引入含有惡意ISO文件附件的垃圾郵件的新傳播方法。研究人員對(duì)該LokiBot變種進(jìn)行分析發(fā)現(xiàn)它更新了駐留機(jī)制��,并使用隱寫術(shù)來(lái)隱藏惡意代碼�����。

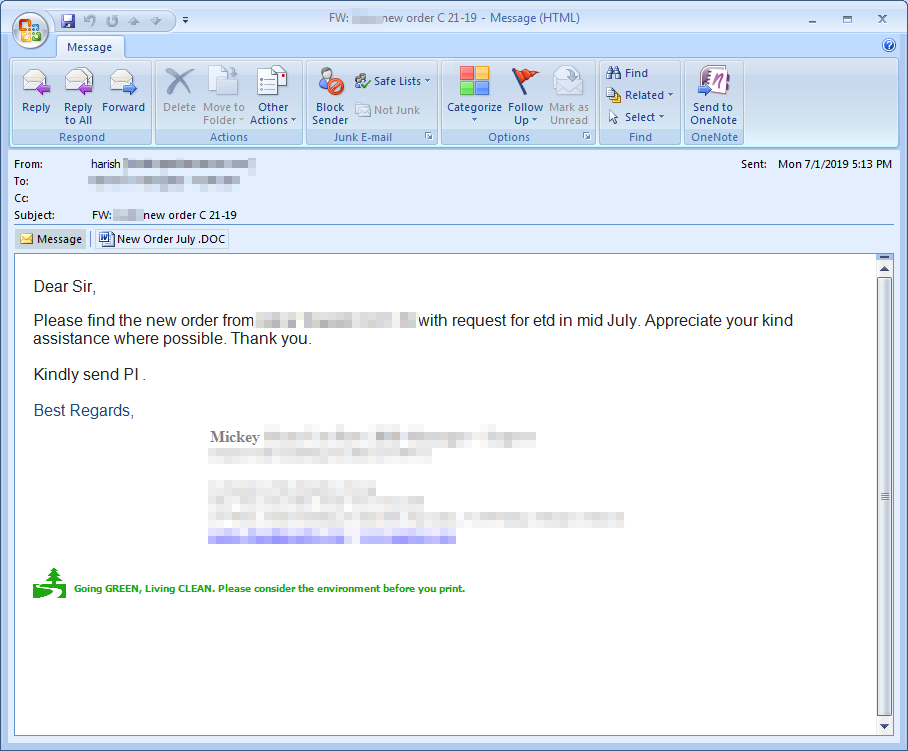

圖 1. 含有LokiBot附件的垃圾郵件樣本示例

分析

郵件樣本

郵件樣本中有多個(gè)元素��。第一個(gè)也就最明顯的就是sender name和郵件簽名不匹配�,表明這可能是一個(gè)惡意消息。第二個(gè)是sense of urgency:郵件的發(fā)送時(shí)間是7月1日����,但郵件內(nèi)容告知接收者訂購(gòu)的產(chǎn)品會(huì)在7月中旬送到。也就是說(shuō)向接受者灌輸一種急迫感��,讓接收者盡快打開附件���。最后���,郵件的IP地址37[.]49[.]230[.]149也表明是惡意的。

附件New Order July .DOC中有兩個(gè)嵌入式對(duì)象:

1.一個(gè)是Microsoft Excel 97-2003 工作表

2.一個(gè)是標(biāo)記為package.json的package

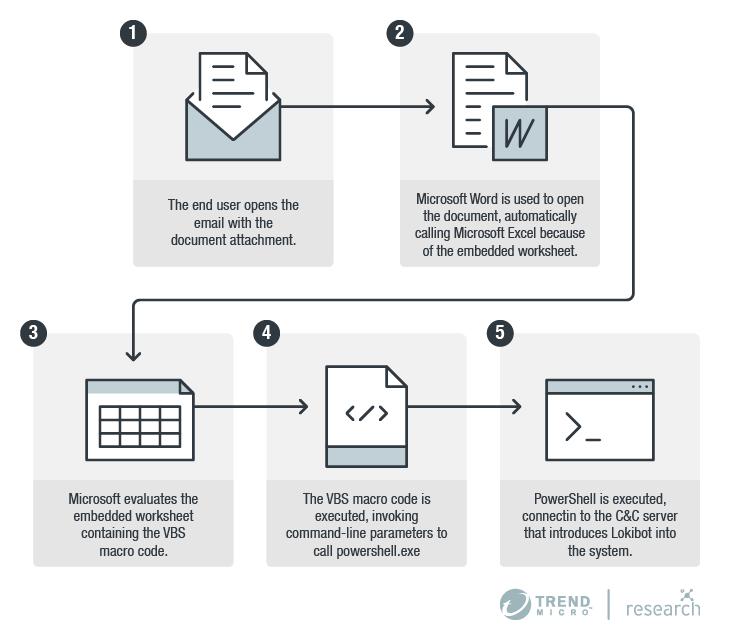

執(zhí)行后�����,文檔會(huì)立刻顯示一個(gè)Excel工作表,然后執(zhí)行潛入在工作表中的VBS宏代碼����。具體步驟如下:

圖 2. Lokibot感染鏈

根據(jù)郵件header可以看出郵件應(yīng)該是新創(chuàng)建的,而不是轉(zhuǎn)發(fā)或回復(fù)消息���。也沒(méi)有信息表明現(xiàn)有的郵件賬號(hào)被黑了����。因?yàn)镮P地址和發(fā)送者域名不對(duì)應(yīng)��,因此應(yīng)該是發(fā)送者偽裝成一個(gè)合法的賬號(hào)��。

Trend Micro安全產(chǎn)品檢測(cè)到的垃圾郵件的主題有:

1���、PO #201 API documents attached (Dye and colour sample)

2、PO #2789 Approved documents

3��、RE RE new ORDER #37789 (MT) 230KG

4��、RE RE new ORDER #37789 249 CBM

5���、RE RE new ORDER (COA) 230KG

這表明攻擊者使用了相對(duì)通用的郵件標(biāo)題�����,而不是根據(jù)社會(huì)工程技術(shù)生成的針對(duì)性的表單����。

圖片文件中隱藏的代碼

研究人員通過(guò)VirusTotal發(fā)現(xiàn)了多個(gè)類似的樣本,提交的時(shí)間在6月24日到7月5日���。研究人員分析發(fā)現(xiàn)惡意軟件樣本的文件名是不同的�,但看不出來(lái)什么規(guī)律:

1��、exe / bpxssh.jpg

2����、exe / sittey.jpg

3、exe / jkcgjj.jpg

研究人員發(fā)現(xiàn)LokiBot變種通過(guò)含有惡意RTF文件附件的垃圾郵件進(jìn)行傳播����。RTF文件中含有嵌入的Excel OLE對(duì)象,使用Windows Management Instrumentation (WMI)和PowerShell來(lái)下載和執(zhí)行惡意軟件�����。

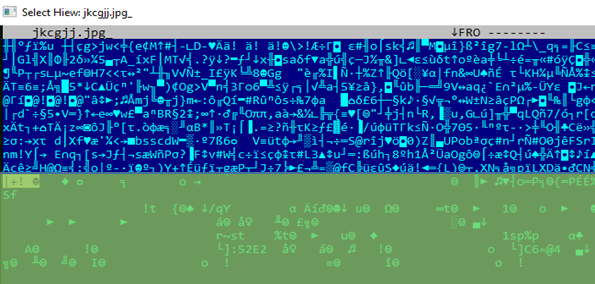

圖 3. VirusTotal中含有LokiBot附件的郵件樣本

安裝過(guò)程中�,LokiBot變種會(huì)將自己安裝為%Temp%\[filename].exe和%temp%\[filename].jpg����。圖像文件的一個(gè)特征是可以以圖片格式打開�����。但其中仍然含有LokiBot在解壓路徑中引用的數(shù)據(jù)���。

該圖像含有加密的二進(jìn)制文件��,可以在不同的解壓階段使用�����,直到主LokiBot代碼在內(nèi)存中解密���。在加載main代碼前,惡意軟件會(huì)在中創(chuàng)建一個(gè)目錄%appdatalocal%��,該目錄中會(huì)存放Loki二進(jìn)制文件和圖片����。此時(shí)�����,它會(huì)使用一個(gè)VBS腳本,然后運(yùn)行LokiBot文件��。在這一階段��,惡意軟件會(huì)創(chuàng)建一個(gè)指向VBS文件的autostart注冊(cè)表作為駐留機(jī)制���。LokiBot使用autostart方法后�����,也有變種使用相同的autostart函數(shù)創(chuàng)建的損壞的autostart注冊(cè)表���。

經(jīng)過(guò)分析,研究人員發(fā)現(xiàn)惡意軟件會(huì)嘗試在內(nèi)存中寫autostart注冊(cè)表���,但是會(huì)被覆寫�,導(dǎo)致注冊(cè)表破壞�。這可能是一種編碼或修改錯(cuò)誤的結(jié)果。在解壓的后面階段��,主LokiBot代碼最后會(huì)加載和執(zhí)行。

使用隱寫術(shù)

今年4月有一個(gè)與LokiBot變種相關(guān)的事件�����,惡意軟件表中使用隱藏在PNG圖像文件中的惡意ZIPX文件附件�����。LokiBot變種將加密的二進(jìn)制文件隱藏在圖像文件中��,首先要尋找表明加密文件開始位置的marker����。該字符串是“#$%^&*()__#@$#57$#!@”。

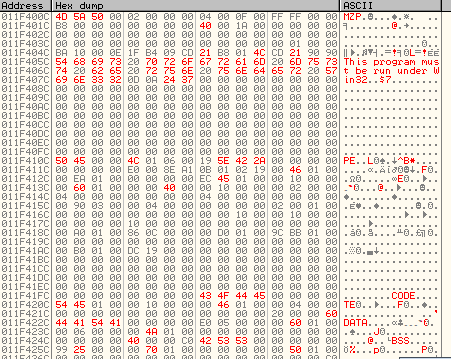

圖 4. 圖片文件中的加密二進(jìn)制文件

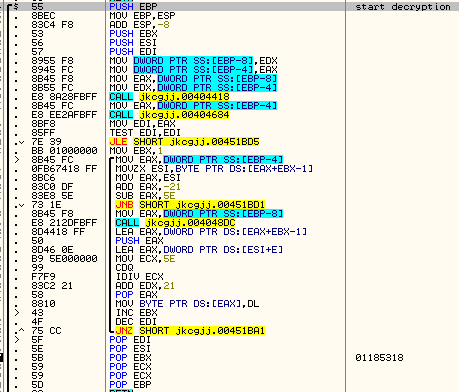

定位文件后�����,會(huì)開始解密過(guò)程���。最終解密的文件是在解壓之后的階段加載��。根據(jù)輸入和輸出��,研究人員判斷它沒(méi)有使用AES這樣的塊來(lái)解密文件的內(nèi)容��,而是使用了自己的解密方法����。

圖 5. 解密方法

圖6 解密前

圖 7 解密后

該變種加入了另一層混淆�����,wscript (VBS文件翻譯器)是用來(lái)執(zhí)行惡意軟件的���,而不是由真實(shí)惡意軟件來(lái)自己執(zhí)行��。因?yàn)閍utostart機(jī)制使用腳本��,而未來(lái)的變種可以通過(guò)修改腳本文件來(lái)修改駐留方法���。

LokiBot是目前最活躍的信息竊取器之一,目前絲毫沒(méi)有減緩的趨勢(shì)���。對(duì)駐留機(jī)制和混淆機(jī)制的更新表明LokiBot仍然在更新�,在不久的將來(lái)會(huì)成為亟需應(yīng)對(duì)的威脅���。