信息來源:FreeBuf

APT33常以石油和航空業(yè)為攻擊目標(biāo)����,最近的調(diào)查結(jié)果顯示��,該組織一直在使用大約12臺經(jīng)過多重混淆的C&C服務(wù)器來攻擊特定目標(biāo)��。該組織主要在中東����、美國和亞洲地區(qū)開展的針對性極強的惡意攻擊活動����。

每一個僵尸網(wǎng)絡(luò)由12臺以上受感染的計算機組成,用來攻擊的惡意軟件只有基本的功能����,包括下載和運行其他惡意軟件。2019年的活躍感染者包括一家提供國家安全相關(guān)服務(wù)的美國私營公司����、受害目標(biāo)包括美國大學(xué)、美國軍方以及中東和亞洲的幾名受害者����。

在過去的幾年里�,APT33變得更具有攻擊性�。例如,兩年來該組織利用一位歐洲高級政治家(該國國防委員會成員)的私人網(wǎng)站��,向石油產(chǎn)品供應(yīng)鏈公司發(fā)送魚叉式釣魚電子郵件����。目標(biāo)包括供水設(shè)施,美國陸軍使用該設(shè)施為其一個軍事基地提供飲用水��。

這些攻擊導(dǎo)致石油工業(yè)設(shè)施收到感染�。例如,在2018秋季發(fā)現(xiàn)英國的石油公司服務(wù)器與APT33C&C服務(wù)器之間的通信�。另一家歐洲石油公司在2018年11月和12月服務(wù)器上遭受了至少3周的與APT33相關(guān)的惡意軟件感染。在石油供應(yīng)鏈中�����,還有其他幾家公司也在2018年秋季受到攻擊�����。

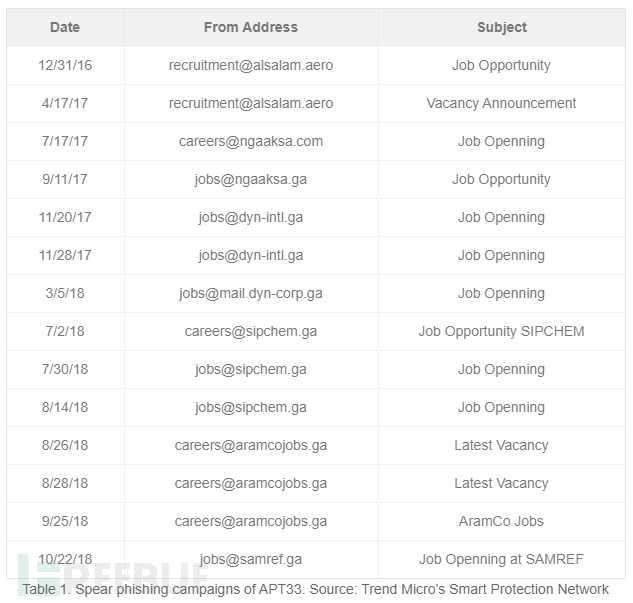

上表中的前兩個電子郵件地址(以.com和.aero結(jié)尾)是假冒地址�����,但是�����,以.ga結(jié)尾的地址來自攻擊者自己�����。這些地址都是在冒充知名航空和油氣公司����。

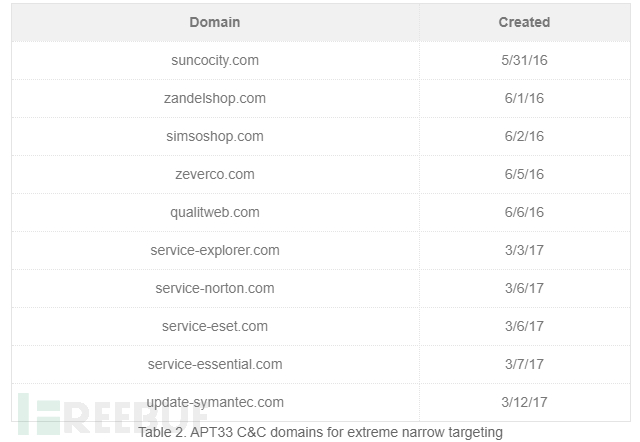

除了APT33對石油產(chǎn)品供應(yīng)鏈的攻擊外,該組織使用了多個C&C來構(gòu)建小型僵尸網(wǎng)絡(luò)����。

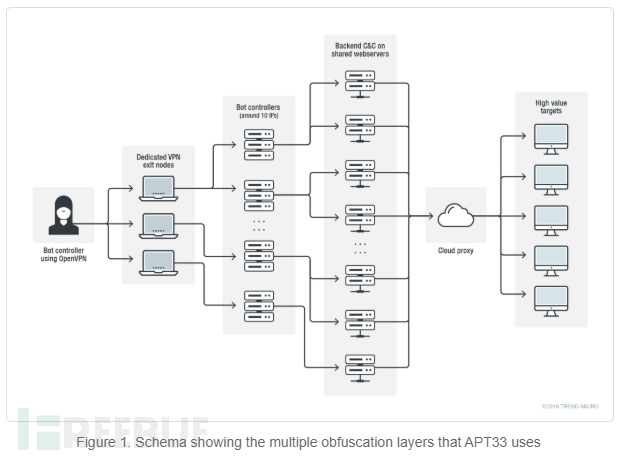

APT33攻擊十分小心,追蹤也更加困難����。C&C托管在云服務(wù)器上,這些代理將受感染的機器URL請求轉(zhuǎn)發(fā)到共享Web服務(wù)器�����,這些服務(wù)器可以承載數(shù)千個合法域,后端將數(shù)據(jù)發(fā)送到專用IP地址上的聚合節(jié)點和控制服務(wù)器����。APT33利用不同的節(jié)點及變換規(guī)則來組成私人vpn網(wǎng)絡(luò),利用不同的連接來收集受感染機器的信息��。

2019年秋統(tǒng)計了10臺實時數(shù)據(jù)聚合節(jié)點和控制服務(wù)器數(shù)據(jù)��,并對其中幾個服務(wù)器進行了數(shù)月的跟蹤�����。這些聚合節(jié)點從很少的C&C服務(wù)器(只有1個或2個)獲取數(shù)據(jù)����,每個C&C最多有12個受害者。下表列出了一些仍然存在的C&C��。

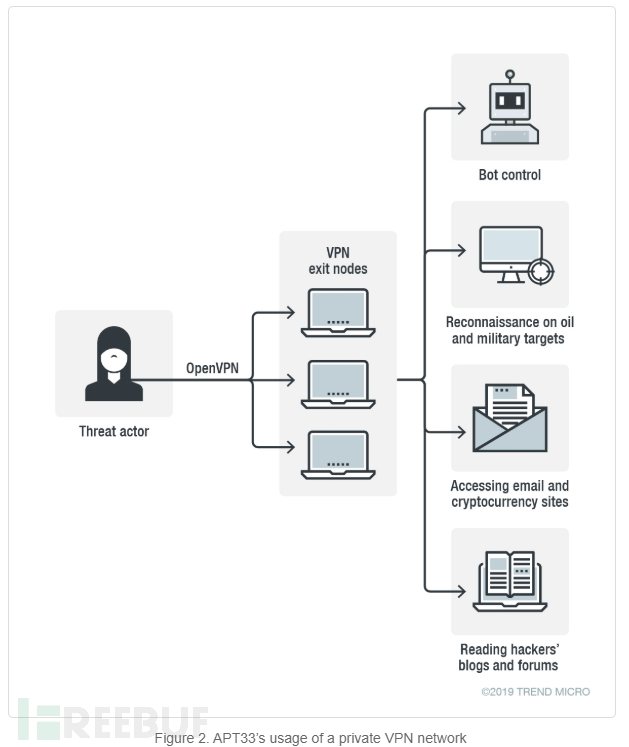

在管理C&C服務(wù)器和進行偵察時����,攻擊者經(jīng)常使用商業(yè)VPN服務(wù)來隱藏他們的行蹤,還經(jīng)?���?吹焦粽呤褂盟麄?yōu)樽约涸O(shè)置的私有VPN網(wǎng)絡(luò)����。

通過從世界各地數(shù)據(jù)中心租用服務(wù)器����,并使用open VPN等開源軟件�,可以輕松地建立私有VPN。盡管私有VPN網(wǎng)絡(luò)連接來自世界各地不相關(guān)的IP地址�,但這種流量實際上更容易跟蹤。一旦我們知道退出節(jié)點主要由特定的攻擊者使用����,可以對退出節(jié)點的IP地址歸屬地進行查詢。

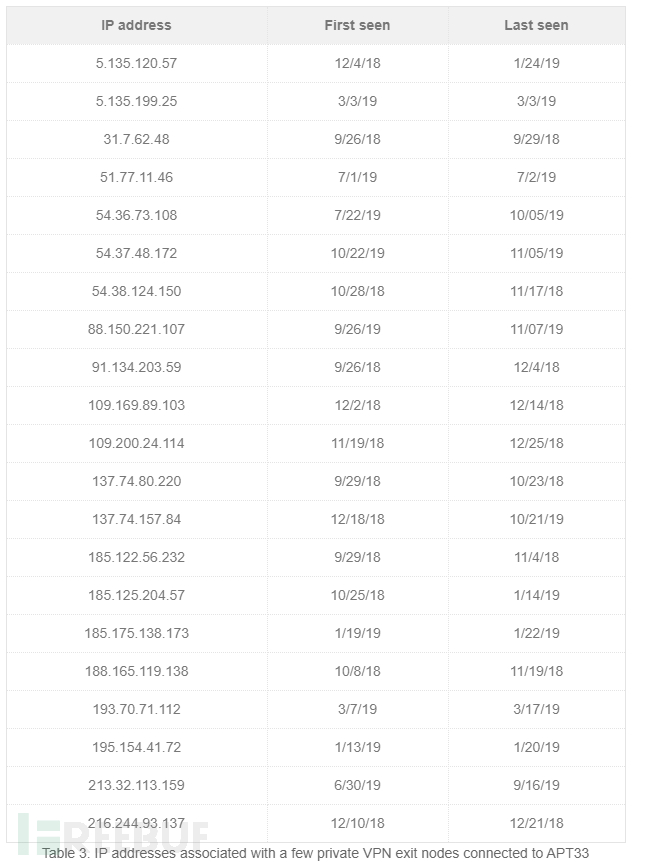

已知相關(guān)IP地址如下:

這些私人VPN出口節(jié)點也用于偵察與石油供應(yīng)鏈有關(guān)的網(wǎng)絡(luò)��,攻擊者利用表3中的一些IP地址在中東石油勘探公司和軍事醫(yī)院以及美國石油公司網(wǎng)絡(luò)上進行偵察��。

APT33使用其專用VPN網(wǎng)絡(luò)訪問滲透測試公司的網(wǎng)站�、網(wǎng)絡(luò)郵件、漏洞網(wǎng)站和與加密貨幣相關(guān)的網(wǎng)站��,以及閱讀黑客博客和論壇�����。建議石油和天然氣行業(yè)的公司將其安全日志文件與上面列出的IP地址交叉關(guān)聯(lián)。

安全建議

石油��、天然氣��、水和電力設(shè)施的不斷現(xiàn)代化����,保障這些設(shè)施更加困難。以下是這些組織可以采用的一些做法:

1��、為所有系統(tǒng)建立定期修補和更新策略�。盡快下載補丁程序,防止網(wǎng)絡(luò)罪犯利用這些安全漏洞�����。

2�、提高員工對網(wǎng)絡(luò)罪犯使用的最新攻擊技術(shù)的認識。

3��、IT管理員應(yīng)應(yīng)用最小權(quán)限原則��,以便更輕松地監(jiān)視入站和出站流量�。

4、安裝多層保護系統(tǒng)��,可以檢測并阻止從網(wǎng)關(guān)到端點的惡意入侵。