信息來源:FreeBuf

一����、背景

TrickBot銀行木馬首次出現(xiàn)在2016年�,主要是通過掛馬網(wǎng)頁�、釣魚郵件的方式進(jìn)行傳播,最終進(jìn)行竊取網(wǎng)銀賬號密碼等操作��。

二�、初出江湖

2016年9月TrickBot銀行木馬在針對澳大利亞銀行和金融服務(wù)客戶時(shí)首次被發(fā)現(xiàn),開始進(jìn)入安全研究員的視線����,并且發(fā)現(xiàn)TrickBot與Dyre有非常多的相似之處,具有許多相同的功能�,不同之處在于編碼方式(Dyre主要使用C語言�����、TrickBot主要使用C++)��、惡意行為(TrickBot還會(huì)竊取加密貨幣錢包)����、功能模塊(竊取OpenSSH私鑰和OpenVPN密碼和配置等主流應(yīng)用程序)�。

TrickBot銀行木馬從2016年出現(xiàn)到至今,在整體的病毒執(zhí)行過程是趨于固定的�����,表現(xiàn)如下:

1.TrickBot銀行木馬運(yùn)行后�����,首先從資源段加載核心代碼����,然后會(huì)在%AppData%目錄下生成銀行木馬模塊核心組件模塊、主機(jī)ID等信息��,并且通過添加為Windows Task來實(shí)現(xiàn)持久化�。

2.接著,從C&C下載加密后的核心功能模塊到%AppData%/Modules里����,同時(shí)啟動(dòng)多個(gè)svchost進(jìn)程,然后將相應(yīng)的模塊注入到svchost進(jìn)程�����,這時(shí)病毒模塊會(huì)在受害者訪問各大銀行網(wǎng)站時(shí)盜取網(wǎng)站登錄憑證等�����。核心模塊如:

(1)injectDll32/injectDll64:注入瀏覽器進(jìn)程��,竊取銀行網(wǎng)站登錄憑據(jù)

(2)systeminfo32/systeminfo64:收集主機(jī)基本信息

3.TrickBot通過HTTP post請求發(fā)送命令到C&C�,格式為 /group_tag/client_id/命令I(lǐng)D

三、進(jìn)擊的TrickBot

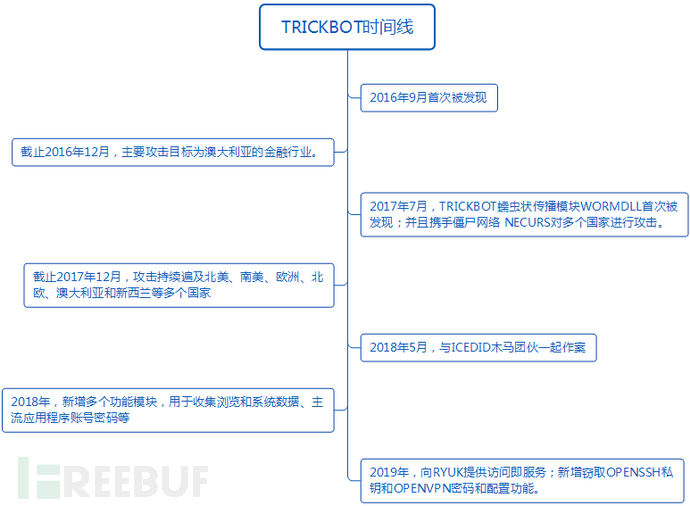

深諳“發(fā)展才是硬道理”的TrickBot銀行木馬��,從2016年到2019年�,不斷更新功能模塊和提高對抗成本,甚至聯(lián)合其他黑產(chǎn)團(tuán)伙進(jìn)行作案與提供訪問即服務(wù)��,詳情如下所示:

1����、功能模塊愈發(fā)完整

截止2019年����,TrickBot銀行木馬已經(jīng)積累有10個(gè)功能模塊�,用于竊取OpenSSH私鑰和OpenVPN密碼和配置等,具體詳細(xì)如下所示:

importDll32/64 竊取瀏覽器表單數(shù)據(jù)��、cookie�����、歷史記錄等信息 injectDll32/64 注入瀏覽器進(jìn)程��,竊取銀行網(wǎng)站登錄憑據(jù) mailsearche***/64 收集郵箱信息 networkDll32/64 收集主機(jī)系統(tǒng)和網(wǎng)絡(luò)/域拓?fù)湫畔?psfin32/64 對攻擊目標(biāo)進(jìn)行信息收集�����,判斷攻擊目的 pwgrab32/64 竊取Chrome/IE密碼信息 shareDll32/64 下載TrickBot�����,通過共享傳播 systeminfo32/64 收集主機(jī)基本信息 tabDll32/64 利用IPC$共享和SMB漏洞�,結(jié)合shareDll32和wormDll32進(jìn)行傳播感染 WormDll32/64 下載TrickBot進(jìn)行橫向傳播

2、增加對抗成本

在最初的版本的基礎(chǔ)上�,加強(qiáng)了安全對抗成本,如關(guān)閉Windows Defender提高隱蔽性、使用無文件技術(shù)增加溯源成本等����。

3�����、跨團(tuán)伙作案

除了自身發(fā)展����,TrickBot背后的運(yùn)營團(tuán)隊(duì)思路也獨(dú)特。通常情況下�����,惡意軟件之間是互為競爭的狀態(tài)�,但TrickBot的運(yùn)營團(tuán)隊(duì)顯然不這么認(rèn)為:

(1)在2017年7月,TrickBot 銀行木馬攜手僵尸網(wǎng)絡(luò) Necurs �����,針對歐洲����、加拿大、新西蘭、新加坡等國的金融機(jī)構(gòu)發(fā)起攻擊����;

(2)在2018年6月,出現(xiàn)感染IcedID木馬的主機(jī)在下載TrickBot銀行木馬�����;

(3)在2019年7月��,深信服安全團(tuán)隊(duì)捕獲到一起利用TrickBot下發(fā)Ryuk勒索病毒的攻擊事件����;

4、訪問即服務(wù)�����?

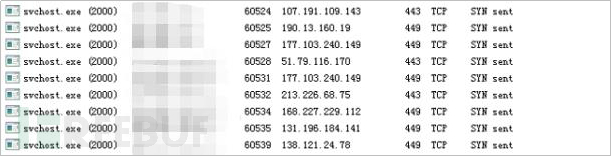

在2019年7月�,深信服安全團(tuán)隊(duì)在分析一起Ryuk勒索病毒攻擊事件時(shí),發(fā)現(xiàn)不管是被勒索加密的或未被勒索加密的內(nèi)網(wǎng)主機(jī)均在半年前大量感染TrickBot銀行木馬��,并且系統(tǒng)進(jìn)程存在大量不正常的外連行為:

與此同時(shí)�����,于2019年FireEye在報(bào)告里提出:

1.存在TrickBot木馬在感染主機(jī)后,會(huì)潛伏一段時(shí)間����,并隨后向Ryuk勒索病毒提供僵尸網(wǎng)絡(luò)的訪問權(quán)限。

2.FireEye認(rèn)為TrickBot對外提供僵尸網(wǎng)絡(luò)訪問權(quán)限�,即訪問即服務(wù),并且將這種方式稱為TEMP.MixMaster��。

綜上內(nèi)容��,我們可以看到TrickBot銀行木馬的演變歷程��,由最初的團(tuán)伙作案演變?yōu)榭鐖F(tuán)伙作案����,甚至有跡象表明TrickBot已經(jīng)在提供訪問即服務(wù)�。黑產(chǎn)團(tuán)伙趨于產(chǎn)業(yè)化運(yùn)作,防護(hù)者更不應(yīng)該只是單純的安裝某個(gè)軟件�����,就指望著解決所有問題��,還需要深層次多角度進(jìn)行產(chǎn)業(yè)化對抗�����。

四、安全建議

TrickBot銀行木馬常常通過釣魚郵件和掛馬網(wǎng)站的方式進(jìn)行入侵��, 然后通過RDP協(xié)議�����、SMB協(xié)議等進(jìn)行橫向傳播�,所以深信服安全團(tuán)隊(duì)再次提醒廣大用戶,注意日常防范措施����,及時(shí)給電腦打補(bǔ)丁,修復(fù)漏洞��;切勿打開來源不明的郵件附件和軟件�;平常使用強(qiáng)密碼。