信息來源:mottoin

據(jù)美國物聯(lián)網(wǎng)及工控系統(tǒng)安全公司CyberX的安全研究人員稱���,上千家工業(yè)企業(yè)目前正成為APT網(wǎng)絡(luò)間諜活動(dòng)的“小肥羊”�。

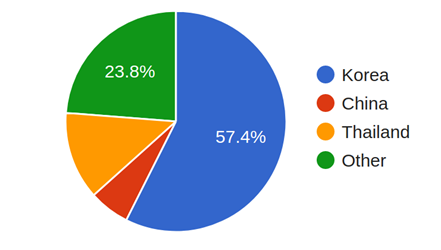

此次活動(dòng)名為Gangnam Industiral Style(江南工業(yè)風(fēng)),活動(dòng)攻陷了至少200個(gè)系統(tǒng)��,約60%的受害企業(yè)都在韓國�����,包括鋼鐵、管道���、閥門���、制造、工程���、化工等企業(yè)都遭了殃。

攻擊者使用了一種新版本的信息竊取器來提取敏感數(shù)據(jù)及文件����。攻擊者使用攜帶惡意附件的釣魚郵件,而Separ是首選的惡意軟件��,其會(huì)從瀏覽器核電子郵件客戶端中竊取登錄數(shù)據(jù)���、搜尋各類文檔�����、圖像等�。

受災(zāi)企業(yè)里�,損失最大的企業(yè)是一家關(guān)鍵基礎(chǔ)設(shè)施的設(shè)備制造商,其為化工廠、輸電和配電設(shè)施或可再生能源行業(yè)等公司提供產(chǎn)品����。CyberX威脅情報(bào)小組Section52發(fā)現(xiàn)了其他受影響的國家:泰國(12.9%)、中國(5.9%)�、日本、印度尼西亞����、土耳其、厄瓜多爾���、德國和英國等�。

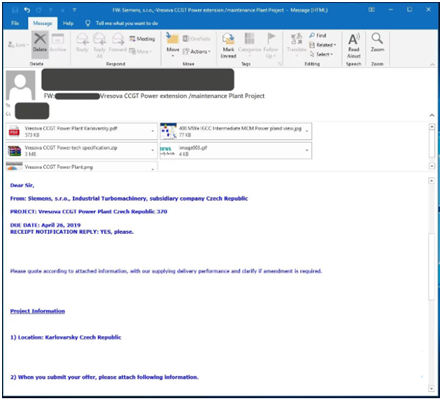

攻擊者發(fā)送的惡意郵件都是為接收者精心準(zhǔn)備的����。其中之一,發(fā)送者偽裝成一名在捷克設(shè)計(jì)發(fā)電廠的西門子子公司員工�����、向受害者征求報(bào)價(jià)�����。郵件中還包含了一份如何用燃?xì)膺\(yùn)轉(zhuǎn)發(fā)電廠的技術(shù)文件。

在另外一封郵件中���,其還偽裝成一家日本大型企業(yè)集團(tuán)的工程子公司��,表示對(duì)印尼建造燃煤電廠感興趣���。

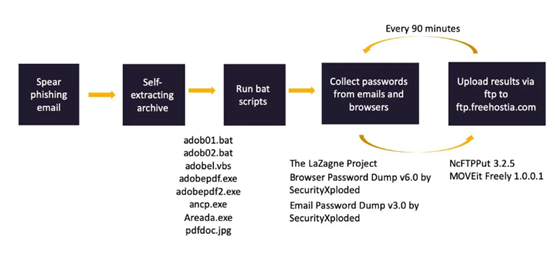

CyberX安全研究人員表示,攻擊者使用的工具就是Separ惡意軟件���,該軟件于2013年首次公開�����。而此次活動(dòng)的不同點(diǎn)在于這是該惡意軟件的升級(jí)、變體版本�。該惡意軟件靠“自動(dòng)運(yùn)行”功能在系統(tǒng)重啟后保持運(yùn)行,其還配備了一些工具:

1��、SecurityXploded的Browser Password Dump v6.0���;

2����、SecurityXploded的Email Password Dump v3.0;

3���、NcFTPPut 3.2.5:免費(fèi)FTP客戶端����;

4��、The LaZagne Project:密碼轉(zhuǎn)儲(chǔ)���;

5��、Deltree:刪除文件夾��;

6�����、Command Line Process Viewer/Killer/Suspender for Windows NT/2000/XP V2.03��;

7���、MOVEit Freely 1.0.0.1:安全FTP客戶端;

8�����、tricerat的休眠工具 ;

這些工具安裝后���,惡意軟件會(huì)從瀏覽器和郵件客戶端竊取證書�、根據(jù)擴(kuò)展名尋找對(duì)攻擊者比較重要的文檔����,而收集來的數(shù)據(jù)都由FTP向“freehostia.com”免費(fèi)托管服務(wù)發(fā)送。

據(jù)研究人員稱����,該活動(dòng)尚處于活躍狀態(tài),因?yàn)楸桓`證書還在向攻擊者的C2服務(wù)器傳送�。

這個(gè)故事告訴我們:兇險(xiǎn)無處不在。