信息來(lái)源:FreeBuf

時(shí)間總是過(guò)得飛快�����,圣誕節(jié)已悄悄溜走�����,我們即將迎來(lái)新年�����。2020年將要開(kāi)啟21世紀(jì)新的十年 – 2020年代��。節(jié)日里在人們充滿(mǎn)歡聲笑語(yǔ)的同時(shí)�����,往往計(jì)算機(jī)病毒的活躍度也會(huì)隨之上升�����?���;仡?019年, 勒索病毒和挖礦病毒更是牢牢占據(jù)在計(jì)算機(jī)流行病毒榜首,俠盜Gandcrab��、GlobeImposter以及Sodinokibi等比較知名的勒索病毒����,他們?cè)谶@一年里不僅頻繁更新,還不斷地開(kāi)創(chuàng)新的傳播方式�����。

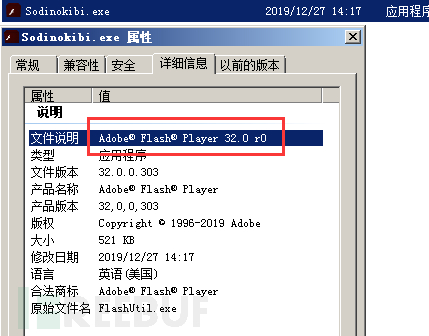

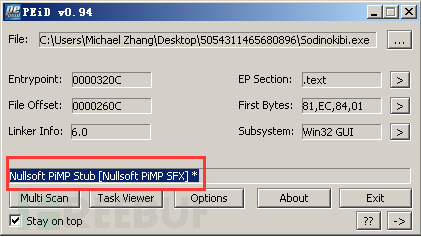

近期,研究人員監(jiān)測(cè)到多個(gè)勒索病毒異?;钴S,這其中就包括知名的Sodinokibi勒索病毒���,本次截獲的Sodinokibi勒索病毒利用Windows安裝程序制作工具NSIS(Nullsoft Scriptable Install System)進(jìn)行打包�����,然后偽裝成Adobe Flash安裝包進(jìn)行傳播���。NSIS(Nullsoft Scriptable Install System)是一個(gè)開(kāi)源的 Windows 系統(tǒng)下安裝程序制作程序。它提供了安裝�、卸載、系統(tǒng)設(shè)置��、文件解壓縮等功能�。如其名字所指出的那樣,NSIS 是通過(guò)它的腳本語(yǔ)言來(lái)描述安裝程序的行為和邏輯的���。NSIS中的System插件是其中比較知名的插件�,它可以提供開(kāi)發(fā)人員分配�,釋放和復(fù)制內(nèi)存,能夠從任何DLL調(diào)用任何導(dǎo)出的函數(shù)����,與COM對(duì)象進(jìn)行交互,并對(duì)64位整數(shù)執(zhí)行數(shù)學(xué)運(yùn)算等操作�����。

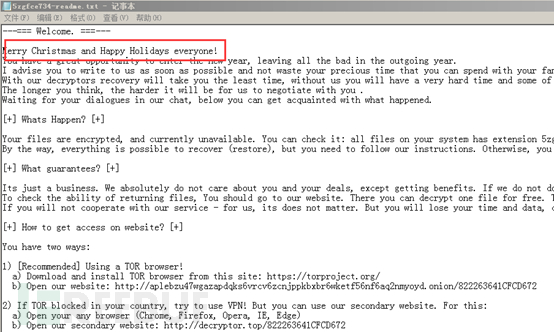

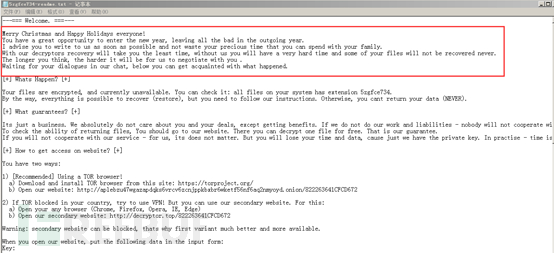

由于Sodinokibi勒索病毒更新時(shí)間是在圣誕節(jié)和元旦到來(lái)之際����,勒索通知信也變得具有“節(jié)日氣氛”。

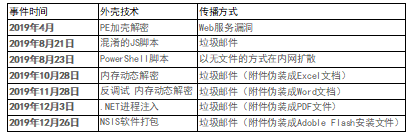

Sodinokibi勒索病毒最早出現(xiàn)在2019年4月份���,早期版本使用Web服務(wù)相關(guān)漏洞傳播���,后來(lái)發(fā)現(xiàn)該勒索病毒通過(guò)垃圾郵件附件傳播。不僅傳播方式發(fā)生變化�����,其使用的外殼保護(hù)技術(shù)也在不斷更新和變換�����,我們對(duì)此進(jìn)行了梳理�。亞信安全也將會(huì)持續(xù)關(guān)注該勒索病毒的動(dòng)態(tài)和發(fā)展����。

病毒詳細(xì)分析

該病毒利用Windows安裝程序制作工具NSIS(Nullsoft Scriptable Install System)進(jìn)行打包��,然后偽裝成Adobe Flash安裝包進(jìn)行傳播:

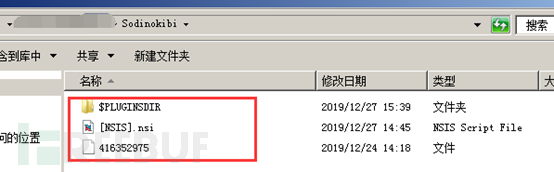

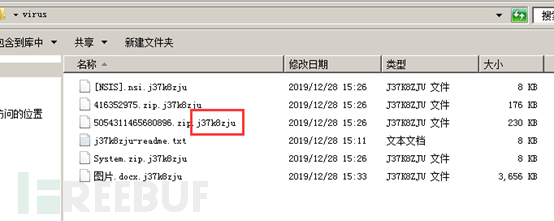

其使用NSIS軟件打包��,提取后的文件包括NSIS插件文件system.dll以及加密的病毒主體文件416352975:

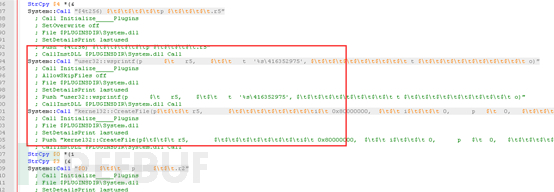

打包該勒索樣本的NSIS腳本如下:

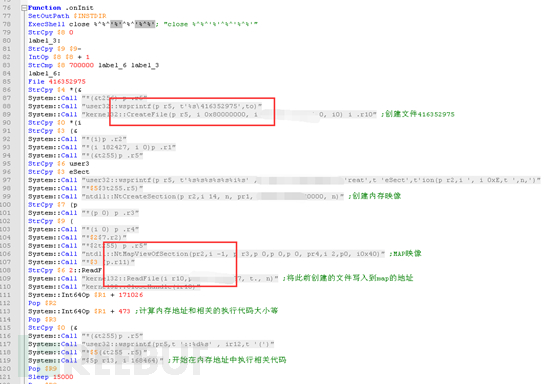

將腳本整理后�,我們發(fā)現(xiàn)其主要的功能是將加密的勒索病毒主體文件416352975映射到內(nèi)存空間,在內(nèi)存里進(jìn)行解密然后執(zhí)行:

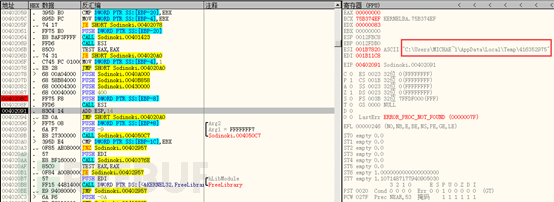

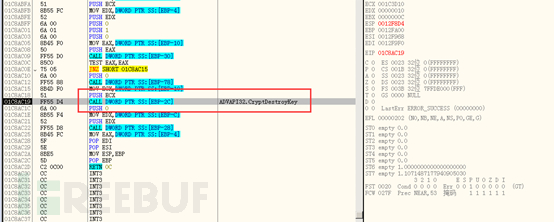

要獲取解密后的勒索payload需要進(jìn)行動(dòng)態(tài)調(diào)試�����,從內(nèi)存dump���。首先在分配的內(nèi)存中解密相關(guān)數(shù)據(jù):

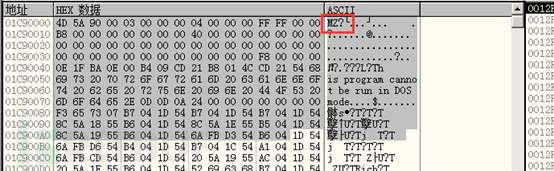

解密后的數(shù)據(jù)如下:

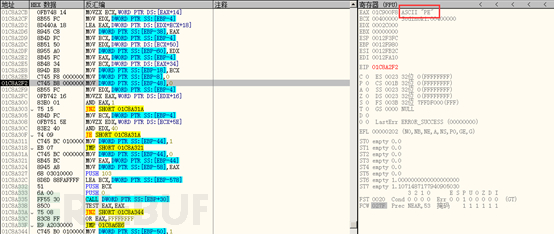

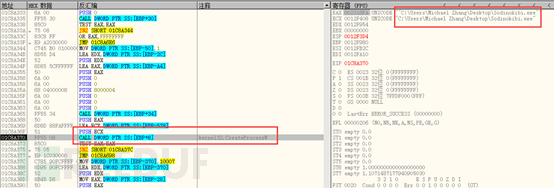

然后進(jìn)行整合�����,創(chuàng)建進(jìn)程執(zhí)行:

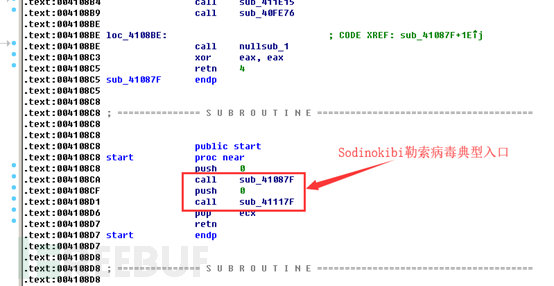

解密后的文件就是Sodinokibi勒索病毒主體payload文件���,具有此勒索的典型入口:

此勒索病毒加密后的文件后綴名為隨機(jī)文件名:

勒索提示信息文件j37k8zju-readme.txt,內(nèi)容如下所示:

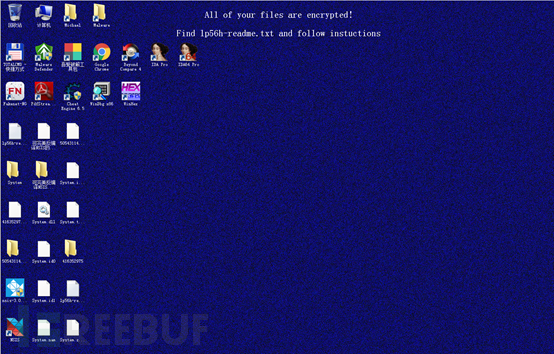

加密文件之后會(huì)修改桌面背景圖片����,如下所示:

解決方案

1���、不要點(diǎn)擊來(lái)源不明的郵件以及附件;

2�、不要點(diǎn)擊來(lái)源不明的郵件中包含的鏈接;

3��、采用高強(qiáng)度的密碼�����,避免使用弱口令密碼�,并定期更換密碼�;

4、打開(kāi)系統(tǒng)自動(dòng)更新�,并檢測(cè)更新進(jìn)行安裝;

5�����、盡量關(guān)閉不必要的文件共享��;

6����、請(qǐng)注意備份重要文檔�����。備份的最佳做法是采取3-2-1規(guī)則��,即至少做三個(gè)副本���,用兩種不同格式保存,并將副本放在異地存儲(chǔ)�。