信息來源:FreeBuf

1月7日���,MITER發(fā)布了ATT&CK for ICS知識(shí)庫���,主要介紹了網(wǎng)絡(luò)攻擊者在攻擊工業(yè)控制系統(tǒng)(ICS)時(shí)所使用的策略和技術(shù),為關(guān)鍵基礎(chǔ)設(shè)施和其他使用工業(yè)控制系統(tǒng)的組織評(píng)估網(wǎng)絡(luò)風(fēng)險(xiǎn)提供了參考���。

為什么是ICS���?

首先,何為工業(yè)控制系統(tǒng)���?它包括多種工業(yè)生產(chǎn)中使用的控制系統(tǒng)���,監(jiān)控和數(shù)據(jù)采集系統(tǒng)(SCADA)、分布式控制系統(tǒng)(DCS)和其他較小的控制系統(tǒng)���,如可編程邏輯控制器(PLC)���,就已經(jīng)廣泛應(yīng)用在工業(yè)部門和關(guān)鍵基礎(chǔ)設(shè)施中。正因?yàn)楣I(yè)控制系統(tǒng)往往涉及一個(gè)城市或國(guó)家的重要基礎(chǔ)設(shè)施,比如電力���、燃?xì)?��、自來水等。一旦“中招”���,后果非常?yán)重。

1���、2015年和2016年���,烏克蘭2次電網(wǎng)電力中斷事件,給其帶來了難以估量的損失���。

2���、澳大利亞安裝了無線電控制的污水處理設(shè)備,卻因安裝公司的前雇員使用便攜式計(jì)算機(jī)和無線電發(fā)射器導(dǎo)致泵站故障���,造成污水溢出破壞水域���,大量海洋生物被殺死���。

可以說,工業(yè)控制系統(tǒng)牽一發(fā)而動(dòng)全身���,而隨著網(wǎng)絡(luò)空間的安全對(duì)抗逐漸激烈���,關(guān)鍵基礎(chǔ)設(shè)施成為攻擊者主要瞄準(zhǔn)對(duì)象,工控安全問題愈發(fā)嚴(yán)峻���。在現(xiàn)有的用于企業(yè)系統(tǒng)的ATT&CK框架中���,部分確實(shí)也是適用于工業(yè)控制系統(tǒng)的,但其完善性和針對(duì)性還不高���。因此���,整理ATT&CK for ICS知識(shí)庫確實(shí)是當(dāng)務(wù)之急。

ATT&CK for ICS

據(jù)了解���,來自39個(gè)組織的100多名參與者都參與了調(diào)研���,為ATT&CK for ICS知識(shí)庫的建立提供了幫助���。其中包括專注于ICS的網(wǎng)絡(luò)情報(bào)和安全公司、工業(yè)產(chǎn)品制造商���、國(guó)家實(shí)驗(yàn)室���、研究機(jī)構(gòu)、大學(xué)���、信息共享和分析中心以及支持公共和私有關(guān)鍵基礎(chǔ)架構(gòu)的政府機(jī)構(gòu)。

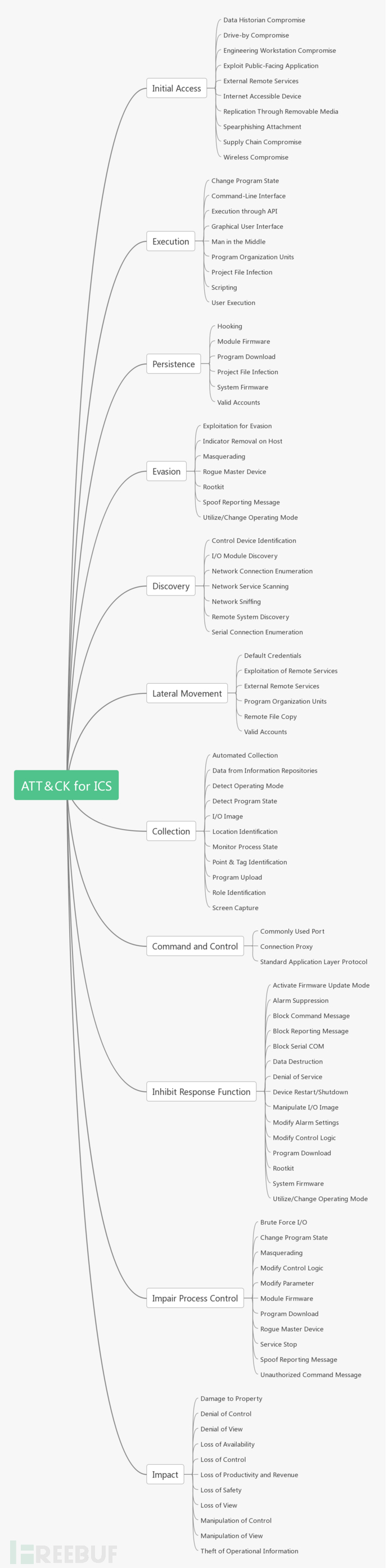

目前���,ATT&Ck for ICS知識(shí)庫涵蓋了ATT&Ck for ICS技術(shù)框架���、ICS威脅者使用的軟件、威脅團(tuán)體和資產(chǎn)四大維度���。MITER已經(jīng)羅列的有10個(gè)威脅團(tuán)體���,81種攻擊技術(shù)���,17個(gè)惡意軟件家族和7種資產(chǎn)。

可以說���,ATT&CK for ICS的建立區(qū)將ICS入侵與普通的企業(yè)IT入侵區(qū)分開來���。首先針對(duì)目標(biāo):通過攻擊工業(yè)控制系統(tǒng)來破壞工業(yè)控制流程,破壞財(cái)產(chǎn)或?qū)θ祟愒斐蓵簳r(shí)/永久性傷害或死亡的攻擊者���。其次���,由于ICS系統(tǒng)操作員需要將系統(tǒng)保持在24/7的安全工作狀態(tài),并且是攻擊者的主要目標(biāo)���。因此���,在這個(gè)知識(shí)庫中,著重介紹了ICS系統(tǒng)操作員常用專門應(yīng)用程序和協(xié)議的特性���,并且對(duì)手利用了這些特性來與物理設(shè)備進(jìn)行交互���。

ATT&CK for ICS技術(shù)框架作為整個(gè)知識(shí)庫的核心���,則提供了對(duì)ICS系統(tǒng)進(jìn)行過攻擊的威脅參與者相關(guān)的TTP概述。如圖:

建立針對(duì)性的標(biāo)準(zhǔn)的語言���,不僅能讓資產(chǎn)所有者和維護(hù)者了解對(duì)手攻擊工業(yè)控制系統(tǒng)的手段和技術(shù)���,用來提升幫助其防御能力,對(duì)于安全從業(yè)人員進(jìn)行事件報(bào)告���,開發(fā)事件響應(yīng)手冊(cè)���、確定防御優(yōu)先級(jí)和發(fā)現(xiàn)漏洞等也都有著重要意義。