信息來源:Freebuf

近日,攻擊者利用Ragnar Locker勒索軟件襲擊了葡萄牙跨國(guó)能源公司EDP(Energias de Portugal),并且索要1580的比特幣贖金(折合約1090萬美元/990萬歐元)���。對(duì)此���,EDP尚未作出回復(fù)�。

EDP集團(tuán)是歐洲能源行業(yè)(天然氣和電力)最大的運(yùn)營(yíng)商之一��,也是世界第四大風(fēng)能生產(chǎn)商���。該公司在全球四個(gè)大洲的19個(gè)國(guó)家/地區(qū)擁有業(yè)務(wù)�����,擁有超過11500名員工��,并為超過1100萬客戶提供能源���。

攻擊者揚(yáng)言“撕票”10TB的竊密數(shù)據(jù)

在這次攻擊過程中,Ragnar Locker勒索軟件的幕后黑手聲稱已經(jīng)獲取了公司10TB的敏感數(shù)據(jù)文件����,如果EDP不支付贖金��,那么他們將在公開泄露這些數(shù)據(jù)。

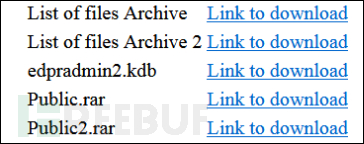

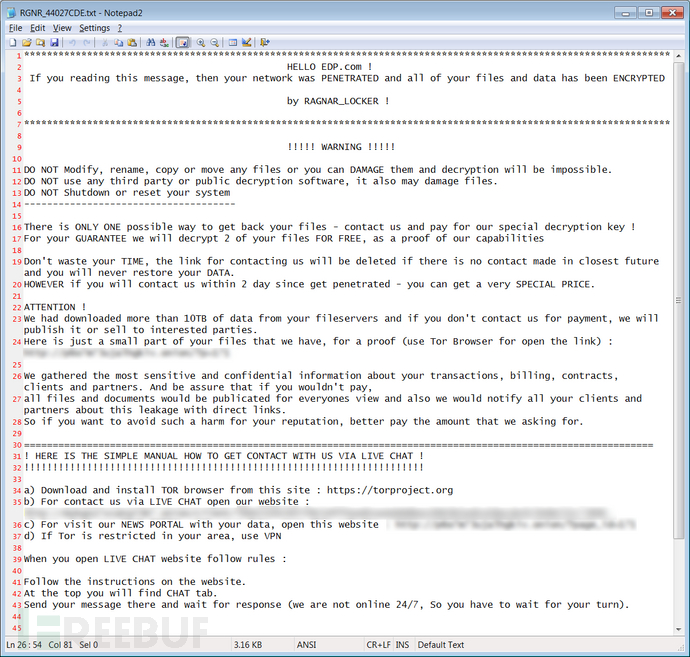

據(jù)Ragnar的泄密網(wǎng)站說到:

我們已經(jīng)下載了EDP組織服務(wù)器10TB的私密信息����。作為證據(jù),我們提供了一些你方企業(yè)網(wǎng)絡(luò)中下載的文件截屏�����!現(xiàn)在這個(gè)帖子只是臨時(shí)��,但是如果你們不支付贖金�,這也會(huì)成為永久性的頁面!我們將在各大知名報(bào)社�、媒體、博客公開這些文件資料�����,并且告知你們的客戶��、合作伙伴和競(jìng)爭(zhēng)對(duì)手��,所以這些文件是機(jī)密還是公開完全取決于你們����!

Ragnar 網(wǎng)站的威脅通知

其中�,攻擊者泄露了部分文件來警告EDP����,包含一個(gè)edpradmin2.kdb的文件,這是KeePass密碼管理數(shù)據(jù)庫�。當(dāng)點(diǎn)開這個(gè)泄露文件的鏈接,會(huì)直接導(dǎo)出EDP員工的登錄名�����、密碼�����、帳戶�����、URLS以及注釋�����。

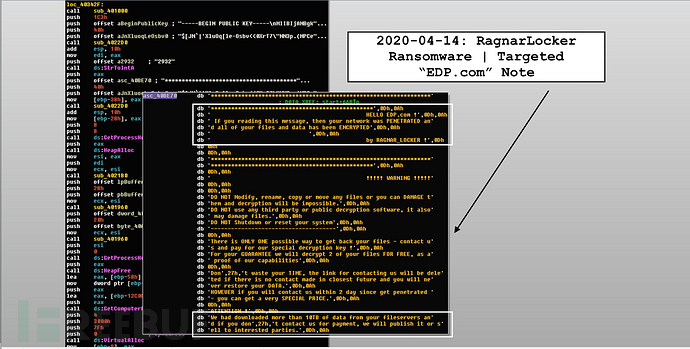

MalwareHunter團(tuán)隊(duì)發(fā)現(xiàn)了這次勒索軟件的攻擊樣本��,并找到贖金記錄和Tor付款頁面����,攻擊者在其中詳細(xì)描述了解密過程和勒索金額。

根據(jù)EDP加密系統(tǒng)上的贖金記錄��,攻擊者能夠竊取有關(guān)賬單�、合同、交易��、客戶和合作伙伴的機(jī)密信息����。

贖金說明說:“并確保,如果您不付款����,所有文件和文檔將被公布給所有人查看,并且我們將通過直接鏈接通知所有客戶和合作伙伴有關(guān)這次泄漏的信息�。”

圖片來自推特

圖片來自推特

所以如果你們不想名聲受損�����,最好盡快按要求支付贖金��。

攻擊者在即時(shí)窗口中嘲諷EDP

Ragnar Locker勒索軟件背后的操縱者還在通過“客服窗口”和EDP進(jìn)行實(shí)時(shí)聊天�����,要求他們檢查公司網(wǎng)站關(guān)于這個(gè)泄密威脅的通知,并詢問公司是否愿意看到企業(yè)私人信息出現(xiàn)在快訊����、技術(shù)博客和股市網(wǎng)站上。

他們還補(bǔ)充道“時(shí)不待人”���,還警告EDP不要嘗試使用除Ragnar Locker以外的解密器來破解文件���,否則將有數(shù)據(jù)破壞和丟失的風(fēng)險(xiǎn)。

攻擊者還調(diào)侃EDP如果在系統(tǒng)加密兩天后聯(lián)系他們���,能夠享受優(yōu)惠價(jià)格�。但是��,他們也要等著���,勒索軟件的即時(shí)聊天也不會(huì)全天候在線���。

截止發(fā)文,EDP公司對(duì)此尚未置評(píng)。

Ragnar Locker加密過程

Ragnar Locker勒索軟件在2019年12月底首次被發(fā)現(xiàn)��,專門針對(duì)托管服務(wù)提供商(MSP)的常用軟件�,來入侵網(wǎng)絡(luò)竊取數(shù)據(jù)文件。

MSP安全公司Huntress Labs的首席執(zhí)行官Kyle Hanslovan在2月說到�����,他的公司發(fā)現(xiàn)Ragnar Locker通過MSP軟件ConnectWise進(jìn)行了部署���。

經(jīng)過偵察和部署前階段,攻擊者構(gòu)建針對(duì)性強(qiáng)的勒索軟件可執(zhí)行文件��,該可執(zhí)行文件為加密文件添加了特定的擴(kuò)展名,具有嵌入式RSA-2048密鑰,并加入自定義勒索票據(jù)��。

Ragnar Locker具有多次的贖金記錄�,贖金記錄包括受害者的公司名稱、Tor站點(diǎn)的鏈接以及包含受害者已發(fā)布數(shù)據(jù)的數(shù)據(jù)泄漏站點(diǎn)����,贖金范圍從20萬美元到大約60萬美元不等�����。

SentinelLabs對(duì)這種勒索病毒進(jìn)行分析,負(fù)責(zé)人Vitali Kremez提及����,Ragnar Locker首次啟動(dòng)時(shí)將檢查配置的Windows語言首選項(xiàng),如果將它們?cè)O(shè)置為前蘇聯(lián)國(guó)家之一���,則會(huì)終止該過程并且不對(duì)計(jì)算機(jī)進(jìn)行加密��。如果受害者通過了此檢查�����,則勒索軟件將停止上一節(jié)中所述的各種Windows服務(wù)����。

現(xiàn)在已經(jīng)準(zhǔn)備好對(duì)計(jì)算機(jī)進(jìn)行加密����,Ragnar Locker將開始對(duì)計(jì)算機(jī)上的文件進(jìn)行加密。

加密文件時(shí)�,它將跳過以下文件夾、文件名和擴(kuò)展名中的文件:

kernel32.dll

Windows

Windows.old

Tor browser

Internet Explorer

Google

Opera

Opera Software

Mozilla

Mozilla Firefox

$Recycle.Bin

ProgramData

All Users

autorun.inf

boot.ini

bootfont.bin

bootsect.bak

bootmgr

bootmgr.efi

bootmgfw.efi

desktop.ini

iconcache.db

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

.sys

.dll

.lnk

.msi

.drv

.exe

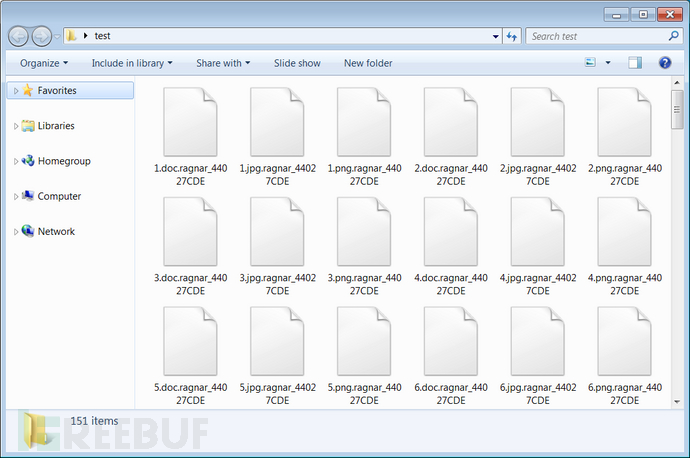

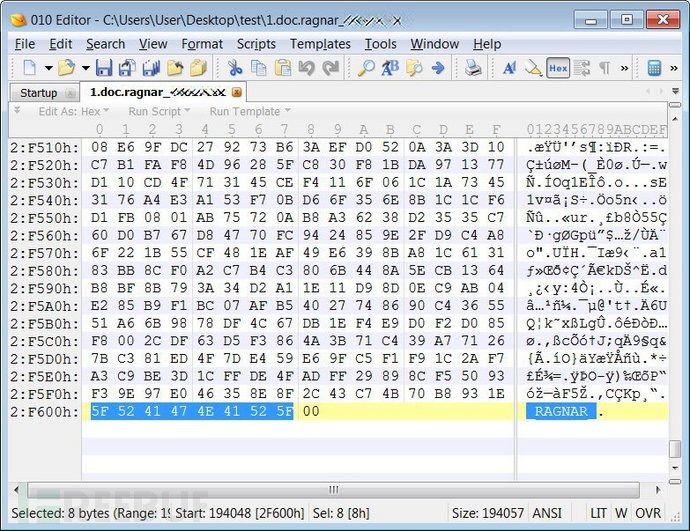

對(duì)于每個(gè)加密文件��,文件名后都會(huì)添加一個(gè)預(yù)配置的擴(kuò)展名�����,如.ragnar_22015ABC 。如下所示��,“ RAGNAR”文件標(biāo)記也將添加到每個(gè)加密文件的末尾���。

加密文件標(biāo)記

最后����,將創(chuàng)建一個(gè)名為.RGNR_ [extension] .txt的贖金票據(jù)�,其中包含有關(guān)受害者文件發(fā)生了什么情況���、贖金金額���、比特幣支付地址、與攻擊者進(jìn)行通信的TOX聊天ID等信息��,如果TOX則用備份的電子郵件地址���。

Ragnar Locker勒索票據(jù)

目前針對(duì)Ragnar Locker勒索軟件加密文件尚無法解密��,后續(xù)本文將持續(xù)跟進(jìn)�����。