信息來源:Freebuf

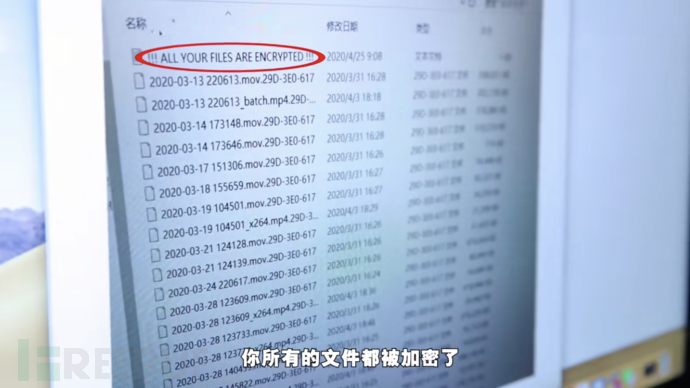

“現(xiàn)階段所有正在制作的視頻素材全部加密���?�!?

4月27日晚����,B站up主——機(jī)智的黨妹(粉絲557萬)發(fā)布了一條視頻《我被勒索了����!》

常逛B站等視頻平臺的朋友應(yīng)該知道��,隨著粉絲閱讀�����、關(guān)注度越高�����,UP主的視頻質(zhì)量也在提升中����。原本通過普通的家庭電腦和硬盤就能存儲�、剪輯的視頻素材,可能增長至幾百G���,從而對于視頻存儲設(shè)備提出了更高的要求����。

在這樣的背景下���,“黨妹”花費十幾萬���,在公司內(nèi)部網(wǎng)絡(luò)搭建了一個NAS系統(tǒng)�。

然后�����,投入使用第一天����,被黑。

來源:視頻截圖

來源:視頻截圖

來源:視頻截圖

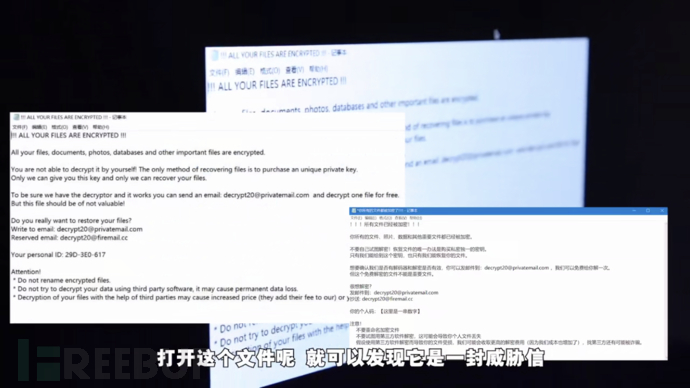

目前����,通過日志僅能查到IP位于北京的一家圖書館(但I(xiàn)P也很有可能是偽造的)。而此次攻擊疑似利用Buran勒索病毒�����。

Buran勒索病毒首次出現(xiàn)在去年5月份����,被認(rèn)為是Jumper勒索病毒的變種樣本,同時VegaLocker勒索病毒是該家族最初的起源��,由于其豐厚的利潤,使得迅速在全球范圍內(nèi)傳播感染�。據(jù)了解,Buran暫時還無法解密�����。

去年下半年����,當(dāng)時騰訊安全御見威脅情報系統(tǒng)捕獲到一款通過郵件向用戶投遞附帶惡意宏的word文檔,用戶下載郵件附件���,就會啟用宏代碼��,下載激活勒索病毒���,導(dǎo)致磁盤文件被加密��。因為這個勒索病毒會在注冊表和加密文件中寫入“buran”字符串��,所以被命名為Buran勒索病毒�����。

中了勒索病毒后,受害者似乎面臨2個選擇:

1���、支付贖金

根據(jù)相關(guān)數(shù)據(jù)�����,2019年Q1季度�����,96%支付贖金的公司收到了一份有效的解密工具�,同時受害者使用解密工具平均恢復(fù)了93%的數(shù)據(jù)�����。但是這是相對理想的狀況�,現(xiàn)實是,受害者往往還會面臨交了贖金后被二次勒索����、數(shù)據(jù)依然拿不回等等帶來直接經(jīng)濟(jì)損失的風(fēng)險。支付贖金的結(jié)果一般和攻擊者的“誠信”密切相關(guān)����。

2��、尋求解密公司幫助

部分受害者會選擇尋求解密公司的幫助����,期望獲得更可靠的解決方案��。這種選擇下��,同樣面臨相應(yīng)的風(fēng)險����。比如解密公司最后也沒有成功完成解密工作;部分解密公司的收費價格相比勒索金額更為高昂�;甚至存在解密公司收費后去購買黑客的密鑰再給受害者解密,賺取差價的情況��,ProPublica 就曾經(jīng)披露美國兩家涉嫌詐騙的公司Proven Data 和 MonsterCloud���,他們聲稱有自己的數(shù)據(jù)恢復(fù)方法來應(yīng)對軟件勒索����,但最終追蹤調(diào)查發(fā)現(xiàn)��,他們所謂的解決方案就是偷偷地支付贖金���,解密數(shù)據(jù)之后再向受害者收取更高價的傭金���。

就像黨妹在視頻中說的那樣,隨著B站流量越來越大��,受到的關(guān)注越來越多�����,背后可利用的經(jīng)濟(jì)價值也水漲船高���,難免有些別有用心���、通過種種手段謀取不正當(dāng)利益的人。譬如此次勒索病毒并非針對性攻擊��,應(yīng)該是一次廣撒網(wǎng)行為�,通過大范圍IP掃描,找到機(jī)器漏洞發(fā)起攻擊�,對于自媒體行業(yè)來說,這次事件可能讓他們第一次意識到��,黑客原來距離他們這么近。

在UGC的時代��,B站�、抖音等視頻內(nèi)容崛起給了內(nèi)容創(chuàng)作者們更多的展示機(jī)會,而流量也在賦予內(nèi)容更高的價值�����。與此同時�����,內(nèi)容價值背后的不斷上漲的利潤驅(qū)使黑客將攻擊目標(biāo)定向到這些由個人��、小團(tuán)隊或是小型企業(yè)主導(dǎo)運營的內(nèi)容創(chuàng)作賬號�,又因這些 個人或團(tuán)隊缺乏足夠的網(wǎng)絡(luò)安全意識,忽視安全防范措施����, 黑客可以以更低的門檻,通過數(shù)據(jù)竊取�����、信息加密勒索從而獲取巨額利潤����。

對于個人自媒體及中小企業(yè)的安全建議:

1、定期整理重要素材���、數(shù)據(jù)

2����、做好非本地備份

3�、謹(jǐn)慎下載陌生郵件附件,若非必要�,應(yīng)禁止啟用Office宏代碼

4、服務(wù)器密碼使用高強(qiáng)度且無規(guī)律密碼���,并且強(qiáng)制要求每個服務(wù)器使用不同密碼管理�,防止病毒擴(kuò)散