信息來源:Freebuf

Boffins披露了一個被稱為BIAS的藍(lán)牙安全漏洞,攻擊者可能會利用該漏洞欺騙遠(yuǎn)程配對的設(shè)備����。

作為一種廣泛應(yīng)用于數(shù)十億臺設(shè)備使用的無線通信。藍(lán)牙(BR/EDR)標(biāo)準(zhǔn)包括了傳統(tǒng)的身份驗證過程和安全的驗證過程�����。兩個藍(lán)牙設(shè)備如果要建立加密連接��,則必須使用鏈接密鑰相互配對。但一旦兩個藍(lán)牙設(shè)備成功配對連接后�,下一次它們能夠不經(jīng)過配對過程而重新連接。

BIAS攻擊就利用了這一點��,影響數(shù)十億藍(lán)牙設(shè)備��。

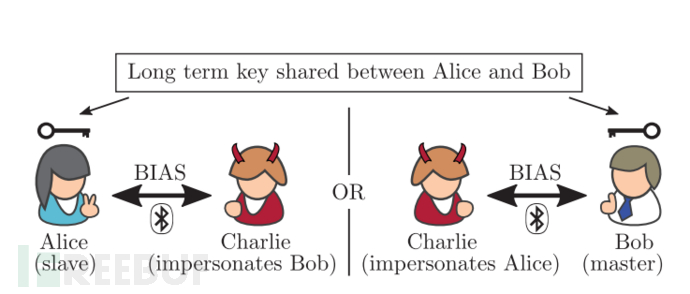

A和B是兩個曾經(jīng)建立過連接的正常藍(lán)牙設(shè)備���。然后�,攻擊者的攻擊目標(biāo)選為B��,這時候���,他只需要知道A的藍(lán)牙地址,然后拿出一個設(shè)備用來冒充A���,我們稱之為A’���。

當(dāng)A’出現(xiàn)在B的無線范圍內(nèi),并且偽裝成是一個只支持單邊認(rèn)證的設(shè)備A��,這時候���,漏洞就會啟動��,A’瞞天過海���,和B成功建立連接��,并且可能在攻擊成功后�����,利用B設(shè)備獲取相關(guān)權(quán)限���,傳輸數(shù)據(jù)等。

根據(jù)報告�,此漏洞影響了藍(lán)牙基本速率/增強(qiáng)數(shù)據(jù)速率,其中�,iPhone8及以上版本、2017年版MacBook設(shè)備及以上版本�����、2018年的iPad機(jī)型及以上版本同樣易受攻擊���。而專家對多達(dá)30個藍(lán)牙設(shè)備進(jìn)行了測試�����,發(fā)現(xiàn)它們也容易受到BIAS攻擊�。

最后,BIAS是第一個被發(fā)現(xiàn)的與藍(lán)牙安全連接建立身份驗證�����、對抗角色切換以及安全連接降級有關(guān)的問題�,又因為建立藍(lán)牙安全連接不需要用戶交互,因此攻擊是隱蔽的�,危害更大。盡管藍(lán)牙特別興趣小組(SIG)已經(jīng)更新了藍(lán)牙核心規(guī)范來緩解這一漏洞���,但仍需謹(jǐn)慎,后續(xù)關(guān)注蘋果等廠商是否推出固件或軟件補(bǔ)丁��,配合修復(fù)措施����。