信息來源:Freebuf

網(wǎng)絡(luò)犯罪分子越來越多地利用諸如Google Cloud Services之類的公共云服務(wù)來針對Office 365用戶進行網(wǎng)絡(luò)釣魚活動。

欺詐者通常會在多個云服務(wù)上托管釣魚網(wǎng)頁�,并誘使受害者登陸這些網(wǎng)頁。

Check Point的研究人員發(fā)表了一份報告�,詳細介紹了這個活動,該活動依賴于Google云端硬盤來托管惡意PDF文檔,然后利用Google的“ storage.googleapis [�。] com”來托管網(wǎng)絡(luò)釣魚頁面。

通過使用Google Cloud或Microsoft Azure等著名的云服務(wù)�,攻擊者可以輕松地繞過目標(biāo)組織設(shè)置的防御措施。

攻擊鏈的起點是一個PDF文檔�,該文檔已上傳到Google云端硬盤,并包含一個指向網(wǎng)絡(luò)釣魚頁面的鏈接�。

此廣告系列中使用的網(wǎng)絡(luò)釣魚頁面位于storage.googleapis[.]com/asharepoint-unwearied-439052791 / index.html上,旨在誘騙受害者提供其Office 365登錄名或組織電子郵件�。

選擇其中一個登錄選項后,將向受害者顯示一個帶有Outlook登錄頁面的彈出窗口�。一旦輸入憑據(jù)后,用戶將被重定向到一家由著名的全球咨詢公司發(fā)布的真實PDF報告�。

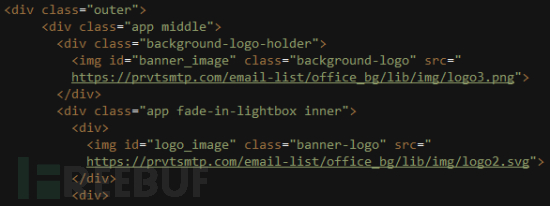

在所有這些階段中,由于網(wǎng)絡(luò)釣魚頁面托管在Google Cloud Storage上�,因此用戶不會覺得可疑。但是�,通過查看網(wǎng)絡(luò)釣魚頁面的源代碼后發(fā)現(xiàn),大多數(shù)資源是從屬于攻擊者的網(wǎng)站上加載的�,prvtsmtp [。] com 報告表示�。

根據(jù)研究人員的說法�,在最近的攻擊中,騙子們開始利用谷歌云服務(wù)功能�,該服務(wù)允許在云中運行代碼。通過使用這種技術(shù),攻擊者可以在不泄露域的情況下為網(wǎng)絡(luò)釣魚頁面加載資源�。

“對prvtsmtp [。] com的調(diào)查顯示�,它的解析為烏克蘭的IP地址(31.28.168 [。] 4)�。與該網(wǎng)絡(luò)釣魚攻擊相關(guān)的許多其他域解析為相同的IP地址,或在同一網(wǎng)絡(luò)塊上的不同域�。“

這使我們能夠洞悉攻擊者多年來的惡意活動�,并讓我們了解他們是如何發(fā)展他們的活動和引進新技術(shù)的。

例如�,早在2018年,攻擊者曾經(jīng)直接在惡意網(wǎng)站上托管網(wǎng)絡(luò)釣魚頁面�。后來,在切換到谷歌云存儲之前�,攻擊者利用Azure存儲來托管網(wǎng)絡(luò)釣魚頁面?!?

報告總結(jié)道:“這起事件彰顯了騙子和犯罪分子們?yōu)檠谏w其惡意的企圖而欺騙用戶的行為?!?