信息來源:Freebuf

如果你下載了一張圖片�����,卻發(fā)現(xiàn)大小有好幾MB����,那你要警惕了�����,圖片可能藏著壓縮文件和Mp3文件��。

3月17日�,研究人員披露了一種在Twitter圖像中隱藏多達(dá)3 MB數(shù)據(jù)的方法����。

盡管將非圖像數(shù)據(jù)隱藏在圖像中的技術(shù)(圖像隱寫技術(shù))并不新鮮,但不經(jīng)排查就將圖像托管在Twitter之類的主流社交網(wǎng)站上�,給了惡意行為者濫用該技術(shù)的空間。

在演示中�����,David Buchanan展示了Twitter上托管的PNG圖像中包含的MP3音頻文件和ZIP壓縮文件��。

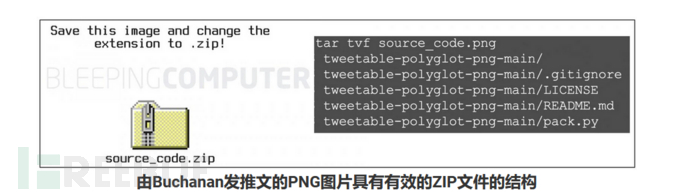

下載Twitter上的圖片后���,僅需改變文件擴(kuò)展名就可以獲得隱藏內(nèi)容�����,如下圖所示���,該圖片中包含一個(gè)ZIP文檔�����。

David Buchanan展示了Twitter上托管的PNG圖像中包含ZIP壓縮文件

David Buchanan展示了Twitter上托管的PNG圖像中包含ZIP壓縮文件

據(jù)媒體表示����,該ZIP文檔中包含源代碼���,可以生成所謂的tweetable-polyglot-png�。Buchanan還在Github上提供了該技術(shù)的源代碼�����。

在另一個(gè)上傳到Twitter上的例子中���, Buchanan在推特上發(fā)布了一張隱藏MP3文件的圖片。

“下載這個(gè)圖片�����,重命名為.mp3,在VLC中打開��,會有驚喜��?���!盉uchanan表示。

打開后��,變成MP3的圖片文件就會開始播放Rick Astley的《Never Gonna Give You Up》�。

來源:Bleeping Computering

來源:Bleeping Computering

“Twitter確實(shí)會對圖片進(jìn)行壓縮,但也有一些情況下不會��。它也會剝離任何非必要的元數(shù)據(jù)����,所以任何現(xiàn)有的圖像隱寫技術(shù)都不會奏效。但我發(fā)現(xiàn)的新技巧���,就是你可以將數(shù)據(jù)追加到'DEFLATE'流(文件中存儲壓縮像素?cái)?shù)據(jù)的部分)的末尾��,而Twitter不會將其剝離����。”Buchanan在郵件采訪中告訴媒體����。

匿名攻擊者經(jīng)常利用隱寫技術(shù),將惡意命令��、有效載荷和其他內(nèi)容隱藏在圖像等看似普通的文件中��。

前幾日�����,媒體還報(bào)道了一種新型滲透技術(shù)�����,網(wǎng)絡(luò)犯罪分子利用這種技術(shù)將被盜的信用卡數(shù)據(jù)隱藏在JPG圖片中�。

正如Buchanan所說,Twitter可能并不總是將無關(guān)信息從圖片中剝離出來�����,這一事實(shí)可能導(dǎo)致攻擊者濫用該功能����。

Buchanan認(rèn)為他的PNG圖像概念驗(yàn)證技術(shù)本身可能并不是特別有用,因?yàn)檫€有更多的隱蔽方法是可行的�。“我不認(rèn)為這種技術(shù)對攻擊者特別有用���,因?yàn)楦鄠鹘y(tǒng)的圖像隱寫技術(shù)更容易實(shí)現(xiàn)(甚至更隱蔽)�����。"

然而�����,更有可能的是����,研究人員展示的PNG技術(shù)可能被惡意軟件用于C2活動��。

"它可以作為C2系統(tǒng)的一部分�,用于向受感染的主機(jī)分發(fā)惡意文件,"Buchanan表示���,由于Twitter可能被網(wǎng)絡(luò)監(jiān)控系統(tǒng)認(rèn)為是一個(gè)安全的主機(jī)�,因此利用這種圖像文件通過Twitter傳播惡意軟件仍然是繞過安全程序的可行方法。

Buchanan向推特反應(yīng)了該漏洞���,“我向Twitter的bug賞金計(jì)劃報(bào)告���,但他們說這不是一個(gè)安全bug?��!?