信息來源:51CTO

安全研究專家 Axel Souchet 今天發(fā)布個人推文����,在 GitHub 的分享鏈接中展示了 CVE-2021-31166 漏洞的概念證明����。幸運的是�,在今年 5 月補丁星期二活動日發(fā)布的 KB5003173 補丁已經(jīng)修復(fù)了這個 CVE 漏洞。

雖然該漏洞本身缺乏自動傳播的能力�,但是惡意行為者可以開發(fā)和它類似的代碼來執(zhí)行遠程代碼。執(zhí)行 Souchet 的示范代碼會觸發(fā)藍屏死機�。推文中寫道:“我為 CVE-2021-31166 ‘HTTP協(xié)議棧遠程代碼執(zhí)行漏洞’建立了一個 PoC”。

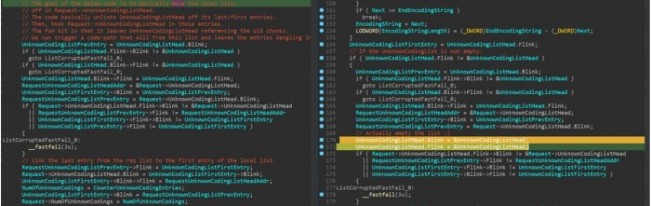

Souchet 進一步解釋:“這個錯誤本身發(fā)生在 http!UlpParseContentCoding 中�,該函數(shù)有一個本地的 LIST_ENTRY,并將項目附加到其中��。當(dāng)它完成后����,它把它移到 Request 結(jié)構(gòu)中;但它并沒有把本地列表清空。這方面的問題是���,攻擊者可以觸發(fā)一個代碼路徑����,釋放本地列表的每一個條目�,讓它們在Request對象中懸空”。