信息來源:51CTO

雖然FBI近日成功追繳了輸油管道運(yùn)營商Colonial Pipeline支付給勒索軟件DarkSide的贖金,但這顯然并未嚇阻勒索軟件遠(yuǎn)離關(guān)鍵基礎(chǔ)設(shè)施甚至核武器���。近日���,美國核武器合同商Sol Oriens遭遇REvil勒索軟件攻擊���,攻擊者揚(yáng)言不繳納贖金就將核武器機(jī)密信息泄露給其他國家的軍方。

據(jù)報道���,REvil威脅受害者:“我們在此保留將所有相關(guān)文件和數(shù)據(jù)轉(zhuǎn)發(fā)給我們選擇的軍事機(jī)構(gòu)的權(quán)利���。”

位于新墨西哥州阿爾伯克基的Sol Oriens公司是美國能源部(DOE)的分包商���,與美國國家核安全局(NNSA)合作開發(fā)核武器���,上個月遭到了勒索軟件攻擊,專家稱該攻擊來自“無情的”REvil勒索軟件的RaaS團(tuán)伙���。

據(jù)報道���,至少從6月3日起,Sol Oriens公司的網(wǎng)站就已無法訪問���,但Sol Oriens的官員向?��?怂剐侣労虲NBC證實(shí)���,該公司上個月就檢測到了攻擊。

根據(jù)CNBC記者Eamon Javers轉(zhuǎn)發(fā)的推文���,Sol Oriens公司發(fā)布聲明指出:

“2021年5月,Sol Oriens檢測到了(勒索軟件)網(wǎng)絡(luò)安全事件���。調(diào)查正在進(jìn)行中���,我們確定未經(jīng)授權(quán)的個人從我們的系統(tǒng)中獲取了某些文件。這些文件目前正在審查中���,我們正在與第三方技術(shù)取證公司合作���,以確定可能涉及的潛在數(shù)據(jù)的范圍。我們目前沒有發(fā)現(xiàn)跡象表明此事件涉及客戶機(jī)密或與安全相關(guān)的關(guān)鍵信息���。一旦調(diào)查結(jié)束���,我們將致力于通知相關(guān)個人和實(shí)體……”

“正如Javers指出的那樣,我們并不了解這家小公司(Sol Oriens)的業(yè)務(wù)���,但根據(jù)該公司發(fā)布的招聘信息中的職位要求���,其業(yè)務(wù)與核武器有關(guān)���。他們的招聘要求是高級核武器系統(tǒng)人才,需要擁有20多年W80-4等核武器經(jīng)驗(yàn)的專家(W80是一種空射的巡航導(dǎo)彈核彈頭)���?��!?

根據(jù)LinkedIn企業(yè)資料顯示,Sol Oriens是一家小型���、資深的咨詢公司���,專注于管理具有強(qiáng)大軍事和空間應(yīng)用潛力的先進(jìn)技術(shù)和概念,與國防部和能源部���、航空航天承包商和技術(shù)公司合作執(zhí)行復(fù)雜的項(xiàng)目���,專注于確保擁有成熟的技術(shù)來維持強(qiáng)大的國防。

1. 泄漏了哪些信息

安全公司Emsisoft的威脅分析師和勒索軟件專家Brett Callow透露���,他發(fā)現(xiàn)Sol Oriens的內(nèi)部信息已經(jīng)被發(fā)布到REvil的暗網(wǎng)博客上���。

目前來看���,暗網(wǎng)上披露的泄漏數(shù)據(jù)似乎并不涉及高度機(jī)密的軍事秘密,只包括了2020年9月的公司工資單���,列出了少數(shù)員工的姓名、社會保障號碼和季度工資���。還有一個公司合同賬本���,以及工人培訓(xùn)計劃的備忘錄(備忘錄頂部有能源部和NNSA國防計劃的標(biāo)志)的一部分。

REvil(或者任何對這次襲擊負(fù)責(zé)的團(tuán)伙)是否得到了美國核武器的更敏感���、更秘密的信息還有待觀察���。但是,黑客從核武器承包商那里拿到任何信息都足以讓人深感擔(dān)憂���。正如Mother Jones所報道的���,事件相關(guān)的美國國家核安全局負(fù)責(zé)維護(hù)和保護(hù)美國的核武器儲備���,并致力于軍事核應(yīng)用以及其他高度敏感的任務(wù)。

2. 膽大包天的勒索軟件團(tuán)伙REvil

REvil膽敢攻擊美國核武器供應(yīng)鏈企業(yè)并不讓人感到意外���,因?yàn)樵摾账鬈浖M織向來以膽大包天著稱���。本周早些時候,全球最大的肉類加工企業(yè)JBS Foods已經(jīng)發(fā)布聲明向REvil支付了價值1100萬美元的贖金���,后者因?yàn)樵獾絉Evil勒索軟件的攻擊而被迫關(guān)閉了在美國和澳大利亞的部分業(yè)務(wù)���。

REvil不僅是最危險的勒索軟件組織,也是最大膽的���,敢于對世界上最龐大和重要的組織發(fā)動進(jìn)攻并索要天價贖金���。4月,就在其引人注目的新產(chǎn)品發(fā)布前幾個小時���,REvil對蘋果發(fā)出最后通牒���,要求其支付高達(dá)5000萬美元的贖金���。這是一個大膽的舉動,即使對于臭名昭著的勒索軟件服務(wù)團(tuán)伙 (RaaS) 也是如此���。REvil先是攻擊了財富500強(qiáng)企業(yè)電子產(chǎn)品制造商廣達(dá)���,該公司也是蘋果的供應(yīng)商,跟蘋果簽訂了大量蘋果產(chǎn)品的生產(chǎn)合同���,包括Apple Watch、Apple Macbook Air和Pro以及ThinkPad(聯(lián)想集團(tuán))���。

FireEye研究人員還報告說���,SolarWinds供應(yīng)鏈攻擊的參與者之一與REvil/Sodinokibi勒索軟件團(tuán)伙有關(guān)聯(lián),但此消息尚未得到證實(shí)���。

3. 如何防御勒索軟件?

考慮到所有這些重大事件���,分包商的網(wǎng)絡(luò)安全措施是否應(yīng)該足夠嚴(yán)密以抵御REvil或其他網(wǎng)絡(luò)攻擊者?據(jù)報道���,REvil指責(zé)受害者Sol Oriens公司,稱該分包商沒有采取必要措施來保護(hù)其員工的個人數(shù)據(jù)和合作伙伴公司的軟件開發(fā)數(shù)據(jù)���。

雖然REvil嘲諷Sol Oriens沒有采取充分的安全措施���,但不幸的是,根據(jù)上周五網(wǎng)絡(luò)安全公司Sophos發(fā)布的調(diào)查報告:沒有兩個犯罪集團(tuán)以完全相同的方式部署 RaaS勒索軟件攻擊���。

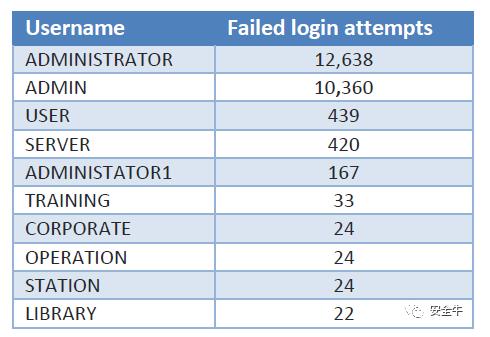

例如���,在最近的一次攻擊中,受害組織檢測到大量以特定服務(wù)器為目標(biāo)的入站RDP登錄嘗試失敗���,這臺服務(wù)器也最終成為攻擊者的訪問點(diǎn)���。Sophos研究人員Brandt指出:“在標(biāo)準(zhǔn)服務(wù)器上,記錄RDP服務(wù)登錄嘗試失敗的日志會滾動���,并覆蓋最舊的數(shù)據(jù)���,時間從幾天到幾周不等���,具體取決于嘗試失敗的次數(shù)。在這次攻擊中���,大量失敗的RDP登錄事件在短短五分鐘內(nèi)就完全覆蓋了之前的嘗試記錄���。從該服務(wù)器收集的數(shù)據(jù)顯示,五分鐘內(nèi)大約有 35,000次登錄嘗試失敗���,來自全球349個IP地址���。”

上圖統(tǒng)計的是���,在每五分鐘35,000次的暴力登錄嘗試中,攻擊者嘗試使用最多的用戶名(資料來源:Sophos)���。

研究人員指出:

|

RDP是破壞網(wǎng)絡(luò)的最常見方法之一���,關(guān)閉外部對RDP的訪問是IT管理員可以采取的最有效的防御措施之一。

|

不幸的是,考慮到REvil勒索軟件的不同使用者的技術(shù)手段不盡相同���,防御并不像關(guān)閉RDP那樣簡單���。RDP不是唯一的罪魁禍?zhǔn)祝粽哌€可通過其他面向互聯(lián)網(wǎng)的服務(wù)獲得初始訪問權(quán)限���。他們能夠?qū)ζ溥M(jìn)行暴力破解或針對已知漏洞發(fā)起攻擊���,從而為他們提供一些訪問權(quán)限。在某一個案例中���,攻擊者將特定VPN服務(wù)器軟件中的漏洞作為目標(biāo)以獲得初始訪問權(quán)限���,然后利用同一臺服務(wù)器上五年前版本的Apache Tomcat上的漏洞,讓攻擊者在該服務(wù)器上創(chuàng)建一個新的管理員賬戶���。

最后���,對于REvil團(tuán)伙提到的“所有必要安全措施”,Brandt 表示:“所有行業(yè)各種規(guī)模的公司和組織都需要仔細(xì)審視自己的基礎(chǔ)設(shè)施���,并采取一切必要措施來解決那些幾乎總是導(dǎo)致此類攻擊行為的根本問題���?��!彼麖?qiáng)調(diào):

|

“在防火墻處關(guān)閉RDP等面向公眾的服務(wù),在所有內(nèi)部和面向外部的服務(wù)(如 VPN)上啟用多因素身份驗(yàn)證���。應(yīng)確保面向互聯(lián)網(wǎng)的設(shè)備和服務(wù)器完全更新已知錯誤的補(bǔ)丁或修復(fù)程序���,即使這意味需要付出著一些停機(jī)時間的代價?��!?

|

Brandt指出:上述建議雖然有些陳腔濫調(diào)���,但勒索軟件一次又一次利用這些安全問題得手,而且勒索軟件攻擊者永遠(yuǎn)不會停止尋找組織安全弱點(diǎn)的新方法���。